- Как проверить домен перед покупкой и зачем это делать

- Вопросы и ответы по Amazon Route 53 – Amazon Web Services

- Как настроить домен

- Система регистрации

- 5 фактов о Единой политике разрешения споров о доменных именах ICANN (UDRP) и службе быстрой приостановки (URS), которые должен знать каждый владелец домена (это вы!)

- О подтверждении домена в Business Manager

- Александр Альперн начал с чужого продукта на просроченном домене, а сейчас зарабатывает сотни миллионов рублей. История Webinar.ru

- Два замечательных инструмента поиска истории доменных WHOIS для просмотра истории доменных имен

- За Интернетом: история доменных имен

- 5 замечательных инструментов для проверки полной истории владения доменами

- Как вы просматриваете историю whois домена?

- Раскрытие прошлого домена с помощью инструментов поиска по истории доменных имен

- История выдающегося домена и злоупотребления им

- Даже для доступных доменных имен нет возможности оставить историю WHOIS на случай

Как проверить домен перед покупкой и зачем это делать

Запуск любого проекта начинают с регистрации доменного имени. Домен нельзя приобрести в бессрочное пользование. Его регистрируют на определенный срок и периодически продлевают. Имена, которые перестали проплачивать, регистратор выставляет на повторную продажу. Поэтому возможны ситуации, что купленный домен, уже имеет историю, т. е. на нем работал сайт, информация о котором осталась в памяти поисковиков.

При повторной регистрации поисковая репутация домена сохраняется. Если предыдущий владелец сайта использовал сомнительные методы продвижения — активно закупал ссылки и проводил другие SEO-манипуляции — у нового проекта скорее всего будут проблемы. Сценарий может быть еще более пессимистичным, если домен успел попасть под фильтр и был исключен из выдачи. Конечно, возможны и обратные ситуации, когда по разным причинам освобождаются домены с хорошей историей. Веб-мастера называют такие домены дропами.

Как узнать историю домена

Компании-регистраторы не указывают, был ли домен в использовании или нет. Такую проверку проводят самостоятельно. Сделать это несложно. После того как вы придумали имя сайта и убедились в том, что оно свободно, посетите площадку archive.org. Это глобальный веб-архив, в котором хранится история каждого интернет-ресурса. Здесь можно посмотреть, как выглядел сайт с момента первой регистрации, и отследить всю историю изменений доменного имени.

Такую проверку проводят самостоятельно. Сделать это несложно. После того как вы придумали имя сайта и убедились в том, что оно свободно, посетите площадку archive.org. Это глобальный веб-архив, в котором хранится история каждого интернет-ресурса. Здесь можно посмотреть, как выглядел сайт с момента первой регистрации, и отследить всю историю изменений доменного имени.

Если проверить в веб-архиве сайт google.com, можно увидеть, что поисковик был запущен в 1998 году.

Перейдя по дате создания «слепка», вы увидите, как проект выглядел в разное время. Так можно поступить с любым сайтом.

Таким образом, чтобы проверить историю домена, достаточно посетить сайт archive.org, ввести интересующий url-адрес и изучить имеющиеся «слепки». Если их нет — скорее всего вы первый владелец домена. Это имя можно регистрировать и начинать продвижение с чистого листа. Первый органический трафик вы начнете получать не скоро, поскольку какое-то время молодой сайт проведет в песочнице. Зато вы гарантированно избежите проблем, связанных с сомнительной историей домена.

Вам также может быть интересно: Чем заняться в песочнице с пользой для будущего?

Если в archive.org видно, что вакантное имя уже использовалось, вам придется принять максимально ответственное решение, как быть дальше: найти чистое название или запустить свой проект на брошенном домене.

Запуск сайта на дропе. Насколько оправданы риски?

Выше мы кратко прошлись по пессимистичным сценариям использования дроп-доменов. Но ситуация может быть и обратной. Если домен набрал траст, предшественник публиковал на нем качественный контент и не превращал его в ссылочную помойку, это может ощутимо помочь в продвижении нового сайта. Конечно, все это будет работать, если тематики старой и новой площадки более-менее близки. Качественные дропы очень ценят в SEO. Поиск и выкуп таких доменов превратился в целую индустрию. И вот почему.

Хороший дроп ценят прежде всего за траст и качественные обратные ссылки. Это те преимущества, которые позволяют молодому сайту обойти песочницу и не просиживать без трафика первые 4-7 месяцев. Домен также может иметь хороший Индекс качества сайта (ИКС), что станет ощутимым плюсом для продвижения в Яндексе. После восстановления и минимальной оптимизации дроп-домены могут сразу начинать давать пусть и небольшой, но стабильный трафик из поиска. Другими словами, найдя качественный дроп, вы со старта получаете показатели, для достижения которых пришлось бы потратить полгода-год грамотной работы.

Домен также может иметь хороший Индекс качества сайта (ИКС), что станет ощутимым плюсом для продвижения в Яндексе. После восстановления и минимальной оптимизации дроп-домены могут сразу начинать давать пусть и небольшой, но стабильный трафик из поиска. Другими словами, найдя качественный дроп, вы со старта получаете показатели, для достижения которых пришлось бы потратить полгода-год грамотной работы.

Отыскать хороший дроп — задача не из простых. Здесь должно совпасть сразу несколько факторов: схожесть тематики, хорошие ссылочные показатели и присутствие страниц в индексе Яндекса и Google. Больше всего ценятся домены, которые простояли без сайта не более одного-двух месяцев. В этом случае поисковые системы, скорее всего, не успеют обнулить индексирование, и все SEO-наработки предыдущего владельца смогут эффективно работать на новый проект.

Вне зависимости от того попался вам уже использованный домен случайно или вы целенаправленно решили купить дроп на специальной бирже, например, ExpiredDomain или DomCop, ваша основная задача — провести тщательную проверку. Оценив домен по ряду параметров, станет ясно, насколько реально поднять на нем новый сайт и какие преимущества вы получите.

Оценив домен по ряду параметров, станет ясно, насколько реально поднять на нем новый сайт и какие преимущества вы получите.

С чего начинать? Смотрим Whois домена

С помощью Whois-сервисов можно посмотреть дату первой регистрации и узнать, сколько раз продлевался и перерегистрировался домен. По сути, это все тот же анализ истории, но более углубленный. Упомянутый выше сервис archive.org может не сделать «слепки» сайта, если он имел незначительную посещаемость или просуществовал недолго. Whois-сервисы дадут более точные сведения на этот счет.

Что должно насторожить? Во-первых, подозрительно короткий период жизни домена. Если вы видите, что сайт был активным год и больше не продлевался, это может сигнализировать о том, что он использовался для сомнительных целей. На домене могли запускать дорвей или, например, сайт с пиратским контентом, которые быстро попали в бан и были брошены владельцами.

Whois-сервисы также предоставляют информацию о регистраторе и хостере. Из этого можно сделать определенные выводы. Например, если сайт размещался на бесплатном хостинге, в 90% случаев ничего хорошего от такой площадки ждать не стоит. Скорее всего, это был дорвей, какая-нибудь линкопомойка или другой сомнительный проект, который безнадежно испортил траст домена.

Из этого можно сделать определенные выводы. Например, если сайт размещался на бесплатном хостинге, в 90% случаев ничего хорошего от такой площадки ждать не стоит. Скорее всего, это был дорвей, какая-нибудь линкопомойка или другой сомнительный проект, который безнадежно испортил траст домена.

Проверяем количество страниц в индексе

Если доменное имя простаивало относительно недолго — один-два месяца — с большой долей вероятности поисковики сохранили проиндексированные страницы. Это значит, что сайт не утратил видимости в поисковых системах и после перезапуска сможет получать органический трафик. Как правило, это незначительная доля переходов по низко- и среднечастотным запросам, но опытные оптимизаторы поймут, что для молодого проекта и это немало. Проверить количество страниц в индексе несложно: вводим в поисковой строке оператор site: + название сайта. Эту операцию следует выполнить отдельно для Google, и отдельно для Яндекса.

Не лишним будет просто вбить название домена в поисковик и посмотреть, какие результаты присутствуют по данному запросу в выдаче. Если сайт удален недавно, в поиске останется определенное количество страниц. В выдаче Google вы можете дополнительно посмотреть, как выглядел ресурс, который до этого функционировал на домене. В сниппете сайта нажимаем на значок, и переходим по вкладке сохраненная копия.

Если сайт удален недавно, в поиске останется определенное количество страниц. В выдаче Google вы можете дополнительно посмотреть, как выглядел ресурс, который до этого функционировал на домене. В сниппете сайта нажимаем на значок, и переходим по вкладке сохраненная копия.

Для дропов, которые недавно прекратили существование, но сохранили страницы в поиске, можно посмотреть Индекс качества сайта — это яндексовская метрика, отражающая степень авторитетности ресурса. Для непродленных доменов ИКС рассчитается не всегда, но если он присутствует даже с небольшим коэффициентом — это хороший сигнал.

Если уже использованный домен не оставил о себе никаких упоминаний в индексе, это может объясняться двумя сценариями. Первый: сайт давно простаивает, и поисковые машины обнулили информацию о нем. Второй: сайт попал под фильтры. Понять с какой из ситуаций вы имеете дело, поможет дальнейшая проверка домена.

Анализируем обратные ссылки

Понять, что происходило с доменом и какова его ценность с т. з. дальнейшего продвижения, лучше всего помогает анализ ссылочного профиля. Для этих целей используют специальные инструменты. Среди популярных бесплатных сервисов — MegaIndex.ru, Xenu, Linkpad и др. Также можно использовать условно бесплатные ссылочные анализаторы, у которых доступна trial-версия или ограниченный лимит свободных проверок: Open Site Explorer, Ahrefs, CheckTrust.

з. дальнейшего продвижения, лучше всего помогает анализ ссылочного профиля. Для этих целей используют специальные инструменты. Среди популярных бесплатных сервисов — MegaIndex.ru, Xenu, Linkpad и др. Также можно использовать условно бесплатные ссылочные анализаторы, у которых доступна trial-версия или ограниченный лимит свободных проверок: Open Site Explorer, Ahrefs, CheckTrust.

Что смотреть? Важно проанализировать стандартные показатели, отражающие чистоту ссылочного профиля. В первую очередь обращают внимание на количество обратных ссылок. Если их очень много — это повод насторожиться. Далее смотрят состояние сайтов, на которых стоят бэклинки. Как правильно анализировать доноров мы рассказывали здесь. Понять, что ссылочный профиль сайта безнадежно испорчен часто можно невооруженным взглядом. Например, если на него ведет много бэклинков с adult-площадок или китайских доменов, когда сам сайт англоязычный.

При проверке ссылочного профиля отдельно смотрят степень заспамленности анкор-листа и анализируют соотношение анкорных и безанкорных линков. Также важно проверить, был ли на сайте ссылочный взрыв или, наоборот, резкая просадка ссылочной динамики. Эти два фактора могут косвенно свидетельствовать о наличии наложенного фильтра. Конечно, такой углубленный анализ нужен не всем, но если вы решите поставить работу с дропами на поток — он будет не лишним.

Также важно проверить, был ли на сайте ссылочный взрыв или, наоборот, резкая просадка ссылочной динамики. Эти два фактора могут косвенно свидетельствовать о наличии наложенного фильтра. Конечно, такой углубленный анализ нужен не всем, но если вы решите поставить работу с дропами на поток — он будет не лишним.

Вопросы и ответы по Amazon Route 53 – Amazon Web Services

Вопрос. Что такое обработка отказа сервиса DNS?

Переброс сервиса DNS включает в себя два этапа: проверка работоспособности и собственно переброс. Проверка работоспособности представляет собой автоматический запрос, отправляемый приложению через Интернет для проверки его доступности и работоспособности. Можно настроить аналогичные способы проверок работоспособности для типичных запросов пользователей, таких как запрос веб-страницы с некоторого адреса URL. При использовании переброса сервиса DNS сервис Route 53 возвращает ответы только для тех ресурсов, которые работоспособны и доступны. Благодаря этому ваши конечные пользователи будут перенаправлены с отказавших или неработоспособных компонентов вашего приложения.

Благодаря этому ваши конечные пользователи будут перенаправлены с отказавших или неработоспособных компонентов вашего приложения.

Вопрос. Как начать использовать функцию обработки отказа сервиса DNS?

Подробные инструкции по началу работы вы найдете в руководстве разработчика Amazon Route 53. Настроить функцию переброса сервиса DNS можно также из консоли управления Route 53.

Вопрос. Поддерживается ли при обработке отказа переключение сервиса DNS на балансировщики нагрузки сервиса Elastic Load Balancing (ELB)?

Да, вы можете настроить переброс сервиса DNS на балансировщики нагрузки ELB. Для переброса сервиса DNS на адрес балансировщика ELB нужно создать запись псевдонима, указывающую на балансировщик нагрузки ELB, и для параметра Evaluate Target Health задать значение true. Route 53 автоматически выполняет проверку работоспособности ваших балансировщиков ELB, и вам не требуется делать этого самостоятельно. Вам также не требуется связывать ресурсную запись балансировщика ELB с самостоятельно созданной проверкой работоспособности.

Вопрос. Можно ли настроить резервный сайт, который будет использоваться только в случае неработоспособности основного?

Да. Можно использовать переброс сервиса DNS для поддержки резервного сайта (например, статичного сайта, развернутого в корзине Amazon S3) и переключения на него в случае, если основной сайт станет недоступным.

Вопрос. Для каких типов записей DNS можно выполнять проверку работоспособности Route 53?

Проверить можно любой тип записи, поддерживаемый сервисом Route 53, кроме записей SOA и NS.

Вопрос. Можно ли выполнить проверку работоспособности URL сервера, если его IP-адрес неизвестен?

Да. Можно настроить переброс сервиса DNS для балансировщиков Elastic Load Balancers и корзин Amazon S3 с помощью Консоли Amazon Route 53. При этом необязательно создавать собственную проверку работоспособности. Для таких типов конечных точек сервис Route 53 автоматически создает и управляет проверками работоспособности вместо пользователя. Они используются, когда пользователь создает запись псевдонима, указывающую на ELB или корзину Amazon S3, и включает в этой записи параметр Evaluate Target Health.

Можно настроить переброс сервиса DNS для балансировщиков Elastic Load Balancers и корзин Amazon S3 с помощью Консоли Amazon Route 53. При этом необязательно создавать собственную проверку работоспособности. Для таких типов конечных точек сервис Route 53 автоматически создает и управляет проверками работоспособности вместо пользователя. Они используются, когда пользователь создает запись псевдонима, указывающую на ELB или корзину Amazon S3, и включает в этой записи параметр Evaluate Target Health.

При создании проверки работоспособности для любых других конечных точек можно указать либо имя DNS точки (например, www.example.com), либо IP-адрес.

Вопрос. Один из моих URL-адресов находится за пределами AWS. если он расположен не на платформе AWS?

Да. Можно настроить проверку работоспособности для компонентов приложения, находящихся за пределами сервисом AWS, аналогично созданию записи ресурса Route 53, которая указывает на внешний адрес. В случае сбоя можно переключиться на любую конечную точку в любом местоположении. Например, прежняя версия приложения может работать в центре обработки данных за пределами сервисов AWS, а резервный инстанс этого приложения – в сервисах AWS. Можно настроить проверки работоспособности прежней версии приложения, находящейся за пределами сервисов AWS, и, если проверка не срабатывает, автоматически выполнить переброс на резервный инстанс в сервисах AWS.

В случае сбоя можно переключиться на любую конечную точку в любом местоположении. Например, прежняя версия приложения может работать в центре обработки данных за пределами сервисов AWS, а резервный инстанс этого приложения – в сервисах AWS. Можно настроить проверки работоспособности прежней версии приложения, находящейся за пределами сервисов AWS, и, если проверка не срабатывает, автоматически выполнить переброс на резервный инстанс в сервисах AWS.

Вопрос. Если в ситуации переброса имеется несколько работоспособных конечных точек, будет ли сервис Route 53 учитывать уровень нагрузки на них во время принятия решения о том, куда направить трафик с неработоспособной конечной точки?

Нет. Сервис Route 53 не принимает решений о маршрутизации на основании нагрузки или доступных ресурсов конечных точек. Пользователь должен самостоятельно убедиться, что резервные конечные точки обладают достаточными ресурсами и масштабируемостью, чтобы обработать трафик, перенаправленный из отказавшей конечной точки.

Вопрос. Сколько последовательных проверок работоспособности URL сервера должны закончиться неудачей, чтобы он считался неработоспособным?

По умолчанию предел составляет три проверки работоспособности. Если конечная точка не пройдет три проверки подряд, сервис Route 53 посчитает ее неработоспособной. Однако сервис Route 53 продолжит выполнять проверки работоспособности и направлять трафик к этой конечной точке, когда она пройдет три проверки работоспособности подряд. Предел можно устанавливать в диапазоне 1–10 проверок. Дополнительную информацию см. в Руководстве разработчика по Amazon Route 53.

Вопрос. Каким образом будет выполнен обратный переброс сервиса DNS после возобновления работоспособного состояния конечной точки?

Если отказавшая конечная точка пройдет заданное количество последовательных проверок работоспособности, указываемое при создании проверки (по умолчанию – три проверки подряд), сервис Route 53 автоматически восстановит записи DNS. Трафик будет снова направляться к этой конечной точке без необходимости вмешательства пользователя.

Трафик будет снова направляться к этой конечной точке без необходимости вмешательства пользователя.

Вопрос. С какой периодичностью выполняется проверка работоспособности?

По умолчанию проверки работоспособности выполняются каждые 30 секунд. Можно выбрать более короткий промежуток в 10 секунд.

При выборе более короткого промежутка сервис Route 53 сможет быстрее определить отказ конечной точки, в результате чего переброс сервиса DNS и перенаправление трафика произойдут быстрее.

Частые проверки работоспособности приводят к увеличению запросов к конечной точке в три раза, что следует учитывать, если конечная точка имеет ограниченные ресурсы для обработки сетевого трафика. См. страницу цен сервиса Route 53 для получения сведений о ценах на использование частых проверок работоспособности и других дополнительных функций. Дополнительную информацию см. в Руководстве разработчика по Amazon Route 53.

Вопрос.

Каждая проверка работоспособности выполняется из нескольких местоположений по всему миру. Количество и набор местоположений настраивается, вы можете изменять количество местоположений, из которых проводится каждая из проверок работоспособности, с помощью консоли Amazon Route 53 или API. Каждое местоположение проверяет URL сервера независимо от других через заданный пользователем интервал (по умолчанию – 30 секунд, альтернативный ускоренный вариант – 10 секунд). Учитывая текущее стандартное количество местоположений, выполняющих проверку работоспособности, URL сервера будет получать запрос каждые 2–3 секунды при стандартном интервале проверок и один или несколько запросов в секунду при более частом интервале проверок.

Вопрос. Проверки работоспособности Route 53 следуют после выполнения переадресации HTTP?

Нет. Проверки работоспособности сервиса Route 53 рассматривают коды HTTP 3xx как успешный результат, поэтому они не переходят по перенаправлениям. Это может приводить к неожиданным результатам для проверок на совпадение строк. Проверка работоспособности выполняет поиск указанной строки в теле перенаправления. Поскольку проверка работоспособности не выполняет переход, она не отправляет запрос в указанное в перенаправлении местоположение и не получает от него ответ. Для проверок на совпадение строк рекомендуется не настраивать проверку работоспособности на местоположение, которое возвращает перенаправление HTTP.

Это может приводить к неожиданным результатам для проверок на совпадение строк. Проверка работоспособности выполняет поиск указанной строки в теле перенаправления. Поскольку проверка работоспособности не выполняет переход, она не отправляет запрос в указанное в перенаправлении местоположение и не получает от него ответ. Для проверок на совпадение строк рекомендуется не настраивать проверку работоспособности на местоположение, которое возвращает перенаправление HTTP.

Вопрос. Какова последовательность событий при выполнении переброса?

При неуспешной проверке работоспособности и перебросе сервиса произойдут следующие события:

Сервис Route 53 проводит проверку работоспособности приложения. В этом примере приложение не пройдет три проверки, что вызовет следующую последовательность событий.

Сервис Route 53 отключает записи ресурсов в отказавшей конечной точке и больше не обслуживает их. Это и есть этап переброса, в результате которого трафик начнет перенаправляться в работоспособную конечную точку или несколько точек.

Вопрос. Требуется ли настроить время жизни (TTL) для записей, для того чтобы использовать функцию переброса сервиса DNS?

Промежуток времени, в течение которого преобразователь адресов DNS сохраняет в кэше ответ, определяется значением, которое называют временем жизни. Этот параметр определяется для каждой записи. При использовании переброса сервиса DNS рекомендуется устанавливать параметр TTL в значение не более 60 секунд, чтобы минимизировать время, необходимое для остановки направления трафика в отказавшую конечную точку. При настройке переброса сервиса DNS для конечных точек ELB и Amazon S3 следует использовать записи псевдонимов с фиксированным значением TTL 60 секунд. Для этих типов конечных точек нет необходимости настраивать значения TTL, чтобы можно было использовать переброс сервиса DNS.

Вопрос. Что произойдет, если все конечные точки окажутся неработоспособными?

Сервис Route 53 может переключиться только на работоспособную конечную точку. Если в наборе записей ресурса отсутствуют работоспособные конечные точки, сервис Route 53 будет работать так, будто все проверки работоспособности проходят успешно.

Если в наборе записей ресурса отсутствуют работоспособные конечные точки, сервис Route 53 будет работать так, будто все проверки работоспособности проходят успешно.

Вопрос. Можно ли использовать функцию переброса сервиса DNS, не применяя маршрутизацию на основе задержки (LBR)?

Да. Можно настроить переброс сервиса DNS без применения LBR. В частности, можно использовать переброс сервиса DNS для настройки простых сценариев переброса, в которых сервис Route 53 контролирует основной веб-сайт и переключается на резервный, когда основной станет недоступным.

Вопрос. Можно ли настроить выполнение проверки работоспособности сайта, доступ к которому осуществляется только по HTTPS?

Да. Сервис Route 53 поддерживает проверки работоспособности по протоколам HTTPS, HTTP и TCP.

Вопрос. Выполняется ли при проверке работоспособности URL сервера с доступом по HTTPS проверка сертификата SSL?

Нет. Проверки работоспособности по протоколу HTTPS проверяют, можно ли подключиться к конечной точке по протоколу SSL и возвращает ли она действительный код ответа HTTP. Но такие проверки не проверяют SSL-сертификат, возвращаемый конечной точкой.

Проверки работоспособности по протоколу HTTPS проверяют, можно ли подключиться к конечной точке по протоколу SSL и возвращает ли она действительный код ответа HTTP. Но такие проверки не проверяют SSL-сертификат, возвращаемый конечной точкой.

Вопрос. Поддерживается ли при проверке работоспособности конечной точки с доступом по HTTPS индикация имени сервера (SNI)?

Да, при проверке работоспособности по протоколу HTTPS поддерживается индикация имени сервера (SNI).

Вопрос. Как с помощью проверок работоспособности убедиться, что веб-сервер возвращает корректный контент?

Проверки работоспособности сервиса Route 53 можно использовать для проверки наличия требуемой строки в ответе сервера, выбрав опцию Enable String Matching. Такой вариант можно применять для проверки, содержит ли передаваемый сервером HTML-контент ожидаемую строку. Также можно создать отдельную страницу состояния и проверять состояние сервера с точки зрения внутренних процессов и операций. Дополнительную информацию см. в Руководстве разработчика по Amazon Route 53.

Дополнительную информацию см. в Руководстве разработчика по Amazon Route 53.

Вопрос. Как просмотреть состояние созданной проверки работоспособности?

Текущее состояние проверки работоспособности, а также причину, по которой она не была пройдена, можно посмотреть в консоли Amazon Route 53 или с помощью API сервиса Route 53.

Кроме того, все результаты проверки работоспособности публикуются в виде метрик Amazon CloudWatch. Они содержат работоспособность конечной точки, а также задержку ее ответа. Текущее и предыдущие состояния проверки работоспособности можно найти на графике метрики Amazon CloudWatch, расположенном во вкладке проверок работоспособности консоли Amazon Route 53. Для метрики можно также создать предупреждения Amazon CloudWatch, чтобы сервис отправлял оповещения при изменении состояния проверки работоспособности.

Метрики Amazon CloudWatch для всех проверок работоспособности Amazon Route 53 также доступны в консоли Amazon CloudWatch. Каждая метрика Amazon CloudWatch включает параметр Health Check ID (например, 01beb6a3-e1c2-4a2b-a0b7-7031e9060a6a), который используется для определения, какую проверку отслеживает метрика.

Каждая метрика Amazon CloudWatch включает параметр Health Check ID (например, 01beb6a3-e1c2-4a2b-a0b7-7031e9060a6a), который используется для определения, какую проверку отслеживает метрика.

Вопрос. Как можно измерить производительность URL сервера в приложении с помощью Amazon Route 53?

Проверка работоспособности Amazon Route 53 включает дополнительную функцию измерения задержки, которая возвращает данные о времени, в течение которого конечная точка отвечает на запрос. При включении функции измерения задержки проверка работоспособности Amazon Route 53 создаст дополнительные метрики Amazon CloudWatch, отображающие время, которое потребовалось средствам проверки работоспособности Amazon Route 53, чтобы установить соединение и начать передачу данных. Amazon Route 53 возвращает отдельный набор метрик задержки для всех регионов AWS, в которых выполняется проверка работоспособности Amazon Route 53.

Вопрос. Каким образом можно получать оповещения о том, что проверки работоспособности некоторой конечной точки заканчиваются неудачей?

Каждая проверка работоспособности сервиса Route 53 выводит результаты в метрике CloudWatch. Можно настроить широкий диапазон оповещений и автоматических действий CloudWatch, срабатывающих, когда значение проверки работоспособности выходит за указанный предел. Сначала в консоли Route 53 или CloudWatch настройте предупреждение CloudWatch для метрики проверки работоспособности. Затем добавьте действие оповещения и укажите электронный адрес или тему SNS, на которые следует отправить оповещение. Полную информацию см. в Руководстве разработчика по Amazon Route 53.

Можно настроить широкий диапазон оповещений и автоматических действий CloudWatch, срабатывающих, когда значение проверки работоспособности выходит за указанный предел. Сначала в консоли Route 53 или CloudWatch настройте предупреждение CloudWatch для метрики проверки работоспособности. Затем добавьте действие оповещения и укажите электронный адрес или тему SNS, на которые следует отправить оповещение. Полную информацию см. в Руководстве разработчика по Amazon Route 53.

Вопрос. Я создал(а) предупреждение для проверок работоспособности, но требуется повторно отправить письмо подтверждения для связанной с ним темы SNS. Как это сделать?

Письмо с подтверждением можно повторно отправить из консоли SNS. Чтобы найти название темы SNS, связанной с конкретным предупреждением, щелкните название предупреждения в консоли Route 53 и посмотрите в поле «Send notification to» (Отправить уведомление для).

В консоли SNS разверните список тем и выберите тему для предупреждения. Откройте поле Create Subscription, выберите протокол электронной почты и введите требуемый электронный адрес. Нажатие на кнопку «Subscribe» приведет к повторной отправке письма с подтверждением.

Откройте поле Create Subscription, выберите протокол электронной почты и введите требуемый электронный адрес. Нажатие на кнопку «Subscribe» приведет к повторной отправке письма с подтверждением.

Вопрос. Я применяю обработку отказа сервиса DNS с переключением на балансировщики нагрузки сервиса Elastic Load Balancing (ELB). Как просмотреть их состояние?

Для настройки переброса сервиса DNS с конечными точками ELB рекомендуется использовать записи псевдонимов с опцией Evaluate Target Health. При использовании этой опции не нужно создавать собственные проверки работоспособности для конечных точек ELB, поэтому сервис Route 53 не создает для них отдельные метрики CloudWatch.

Эти метрики работоспособности балансировщика нагрузки можно получить двумя способами. Во-первых, сервис Elastic Load Balancing создает метрики, указывающие работоспособность балансировщика нагрузки и связанных с ним работоспособных инстансов. Подробную информацию о настройке метрик CloudWatch для балансировщиков ELB см. в Руководстве разработчика по ELB. Во-вторых, можно создать собственную проверку работоспособности для параметра CNAME, предоставляемого балансировщиком ELB, например elb-example-123456678.us-west-2.elb.amazonaws.com. Эту проверку нельзя будет использовать для переброса сервиса DNS (потому что опция Evaluate Target Health уже предоставляет переброс сервиса DNS), но вы сможете просмотреть метрики CloudWatch для данной проверки и создать предупреждения для оповещения о непройденной проверке.

в Руководстве разработчика по ELB. Во-вторых, можно создать собственную проверку работоспособности для параметра CNAME, предоставляемого балансировщиком ELB, например elb-example-123456678.us-west-2.elb.amazonaws.com. Эту проверку нельзя будет использовать для переброса сервиса DNS (потому что опция Evaluate Target Health уже предоставляет переброс сервиса DNS), но вы сможете просмотреть метрики CloudWatch для данной проверки и создать предупреждения для оповещения о непройденной проверке.

Полную информацию об использовании переброса сервиса DNS с конечными точками ELB см. в Руководстве разработчика по Amazon Route 53.

Вопрос. Для записей псевдонимов, указывающих на корзины веб-сайта Amazon S3: какие параметры проходят проверку работоспособности, если задать значение true для опции Evaluate Target Health?

Amazon Route 53 выполняет проверку работоспособности сервиса Amazon S3 во всех регионах AWS. При включении функции Evaluate Target Health для псевдонима, указывающего на корзину веб-сайта Amazon S3, Amazon Route 53 проверит состояние сервиса Amazon S3 в регионе AWS, в котором расположена эта корзина. Amazon Route 53 не проверяет существование соответствующей корзины и наличие действительного содержимого веб-сайта; Amazon Route 53 способен выполнить только аварийный переброс в другое местоположение, если сервис Amazon S3 будет недоступен в регионе AWS, в котором расположена эта корзина.

Amazon Route 53 не проверяет существование соответствующей корзины и наличие действительного содержимого веб-сайта; Amazon Route 53 способен выполнить только аварийный переброс в другое местоположение, если сервис Amazon S3 будет недоступен в регионе AWS, в котором расположена эта корзина.

Вопрос. Какова стоимость использования метрик CloudWatch при выполнении проверок работоспособности в Route 53?

Метрики CloudWatch для проверок работоспособности Route 53 бесплатны.

Вопрос. Можно ли настраивать переброс сервиса DNS на основе внутренних метрик работоспособности, таких как нагрузка на ЦПУ, состояние сети или памяти?

Да. Проверки работоспособности сервисом Amazon Route 53 на основе метрик позволяют выполнять переброс сервиса DNS на основе любой метрики, доступной в рамках Amazon CloudWatch, включая предоставляемые AWS метрики и пользовательские метрики ваших приложений. Если в Amazon Route 53 создана проверка работоспособности на основе метрик, такая проверка возвращает результат «состояние неработоспособности» всякий раз, когда связанная с проверкой метрика Amazon CloudWatch переходит в состояние предупреждения.

Проверки работоспособности на основе метрик удобно применять для переброса сервиса DNS для URL серверов, которые нельзя проверить стандартной проверкой работоспособности сервиса Amazon Route 53, таких как инстансы внутри виртуального частного облака (VPC), имеющего только частные IP-адреса Используя функцию Amazon Route 53 расчетной проверки работоспособности можно также осуществить более сложные сценарии обработки отказов, сочетая результаты проверок работоспособности на основе метрик с результатами стандартных проверок работоспособности сервисом Amazon Route 53, которые делают запросы в отношении URL сервера от сети средств проверки работоспособности по всему миру. Например, вы можете создать конфигурацию проверки работоспособности, при которой URL сервера будет признан неработоспособным в случае, если недоступна его публичная веб-страница либо его неработоспособность показывают такие внутренние метрики, как загрузка ЦПУ, объем сетевого входящего/исходящего трафика или количество дисковых операций чтения и записи.

Вопрос. Мой веб-сервер получает от сервиса Route 53 запросы проверки работоспособности, которых я не создавал(а). Как прекратить подобные запросы?

Бывает, что клиенты сервиса Amazon Route 53 создают запросы проверки работоспособности с указанием IP-адреса или домена, которые им не принадлежат. Если ваш веб-сервер получает нежелательные запросы HTTP(s), которые исходят от сервиса Amazon Route 53 и связаны с проверкой работоспособности, просим сообщить об этой нежелательной проверке, заполнив форму, и мы свяжемся с нашим клиентом для решения данной проблемы.

Вопрос. Если указать доменное имя в качестве целевого для проверки работоспособности, по какому протоколу Amazon Route 53 будет выполнять проверку, IPv4 или IPv6?

Если указать имя домена в качестве URL сервера для проверки работоспособности сервисом Amazon Route 53, Amazon Route 53 найдет адрес IPv4 этого доменного имени и подключится к URL сервера по протоколу IPv4. Amazon Route 53 не будет пытаться найти адрес IPv6 для URL серверов, определенных именем домена. Если нужно выполнить проверку работоспособности по протоколу IPv6, а не IPv4, следует в качестве типа адреса/URL сервера вместо «domain name» выбрать «IP address» и ввести в поле «IP address» значение адреса IPv6.

Вопрос. Где можно узнать диапазоны адресов IPv6 для серверов DNS и средств проверки работоспособности Amazon Route 53?

AWS в настоящее время публикует свои диапазоны IP-адресов в формате JSON. Чтобы узнать текущие диапазоны, загрузите файл .json по следующей ссылке. Если доступ к этому файлу осуществляется программно, примите меры к тому, чтобы приложение загружало файл только после успешной проверки сертификата TLS, возвращаемого сервером AWS.

Загрузить: ip-ranges.json

Чтобы определить диапазоны IP-адресов серверов Route 53, ищите в поле «service» следующие значения.

Серверы DNS сервиса Route 53: искать «ROUTE53»

Средства проверки работоспособности сервиса Route 53: искать «ROUTE53_HEALTHCHECKS»

Дополнительную информацию см. в разделе Диапазоны IP-адресов AWS в общих справочных материалах по Amazon Web Services.

Имейте в виду, что диапазоны адресов IPv6 на настоящий момент могут отсутствовать в этом файле. Для справки: диапазоны адресов IPv6 для средств проверки работоспособности сервиса Amazon Route 53 перечислены ниже.

2600:1f1c:7ff:f800::/53

2a05:d018:fff:f800::/53

2600:1f1e:7ff:f800::/53

2600:1f1c:fff:f800::/53

2600:1f18:3fff:f800::/53

2600:1f14:7ff:f800::/53

2600:1f14:fff:f800::/53

2406:da14:7ff:f800::/53

2406:da14:fff:f800::/53

2406:da18:7ff:f800::/53

2406:da1c:7ff:f800::/53

2406:da1c:fff:f800::/53

2406:da18:fff:f800::/53

2600:1f18:7fff:f800::/53

2a05:d018:7ff:f800::/53

2600:1f1e:fff:f800::/53

2620:107:300f::36b7:ff80/122

2a01:578:3::36e4:1000/122

2804:800:ff00::36e8:2840/122

2620:107:300f::36f1:2040/122

2406:da00:ff00::36f3:1fc0/122

2620:108:700f::36f4:34c0/122

2620:108:700f::36f5:a800/122

2400:6700:ff00::36f8:dc00/122

2400:6700:ff00::36fa:fdc0/122

2400:6500:ff00::36fb:1f80/122

2403:b300:ff00::36fc:4f80/122

2403:b300:ff00::36fc:fec0/122

2400:6500:ff00::36ff:fec0/122

2406:da00:ff00::6b17:ff00/122

2a01:578:3::b022:9fc0/122

2804:800:ff00::b147:cf80/122

Как настроить домен

Зарегистрируйте домен

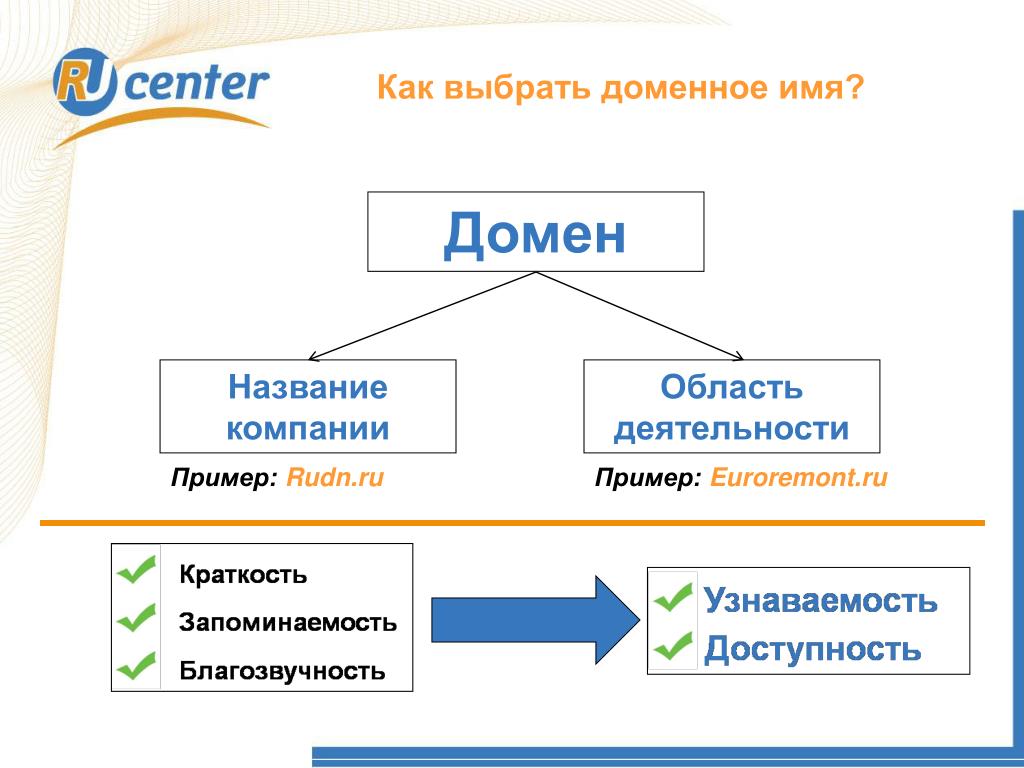

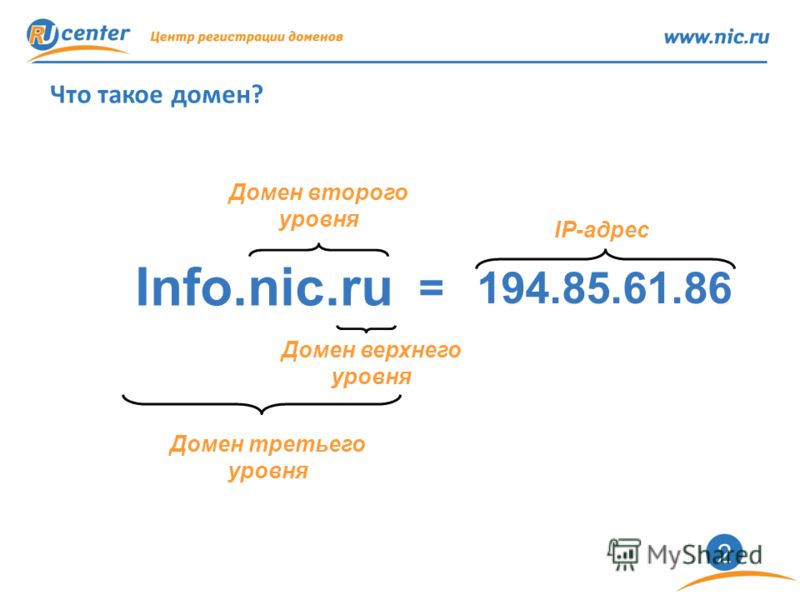

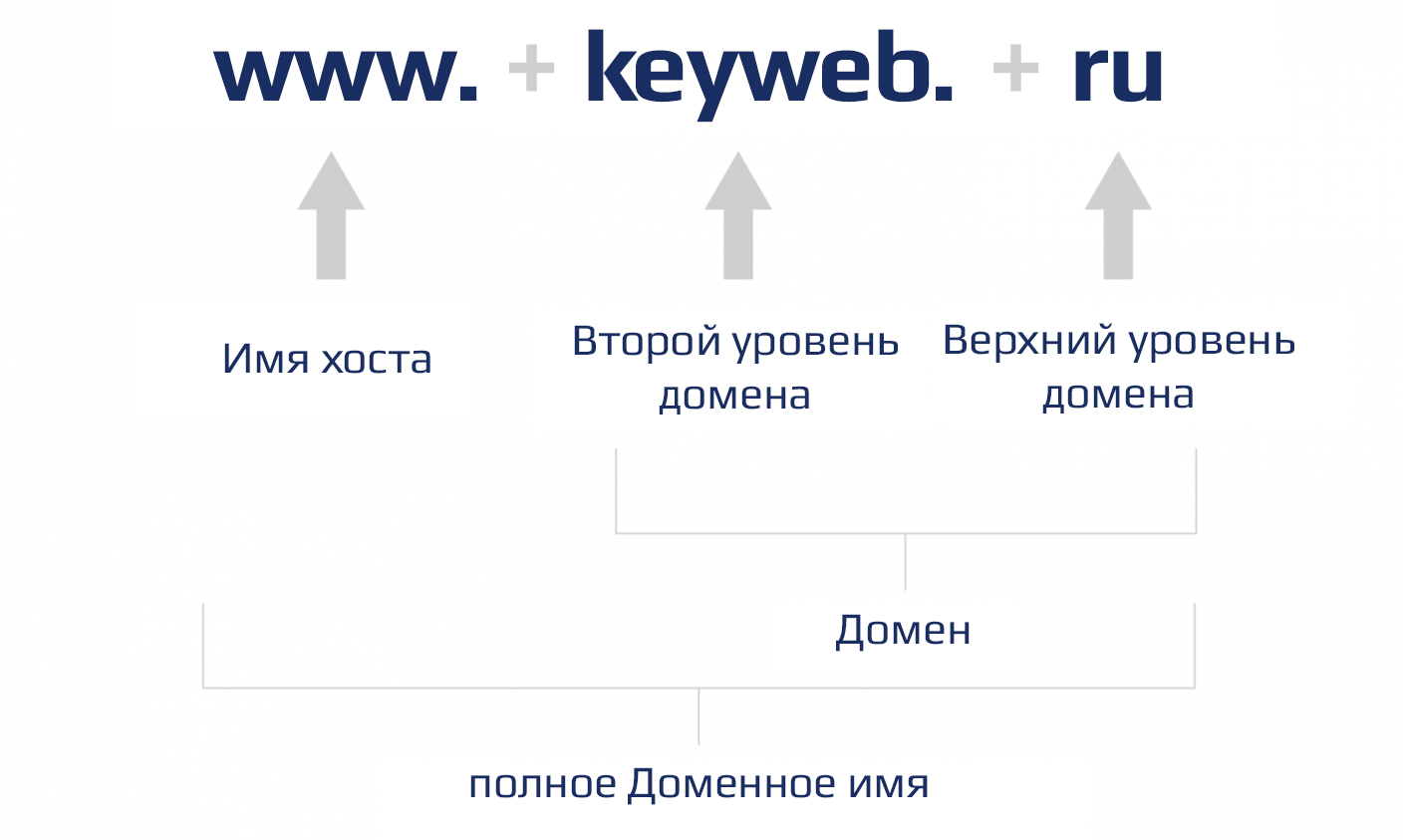

Домен — это адрес сайта, который посетители вводят в адресную строку браузера. Мы рекомендуем использовать для сайта TL: Express домен второго уровня. Он состоит из двух слов, разделенных точкой. Например, travelline.ru.

Многие компании регистрируют доменные имена. Например, RU-CENTER. Ознакомьтесь с инструкцией по регистрации домена.

Посмотрите рекомендации по выбору доменного имени для сайта гостиницы. Если у вас уже есть домен, то вы можете использовать его для сайта TL: Express.

Обратите внимание, что вам не придется покупать хостинг дополнительно. Мы берем на себя заботы, связанные с размещением сайта и его безопасностью. Также для повышения уровня безопасности мы можем установить на сайт SSL сертификат при помощи бесплатного центра сертификации Let’s Encrypt.

Привяжите домен к хостингу

Зарегистрированный домен нужно привязать к хостингу, на котором будет размещаться ваш сайт.

Сайт можно сравнить с домом:

- фундамент — хостинг,

- стены — контент сайта,

- крыша — домен.

Если домен не будет связан хостингом, то дом развалится — гости просто не найдут ваш сайт.

Обычно домен привязывается к хостингу в личном кабинете регистратора. Расположение настроек в личном кабинете разнится в зависимости от регистратора.

Два варианта привязки домена к хостингу

1. Изменение DNS-серверов — рекомендуемый вариант

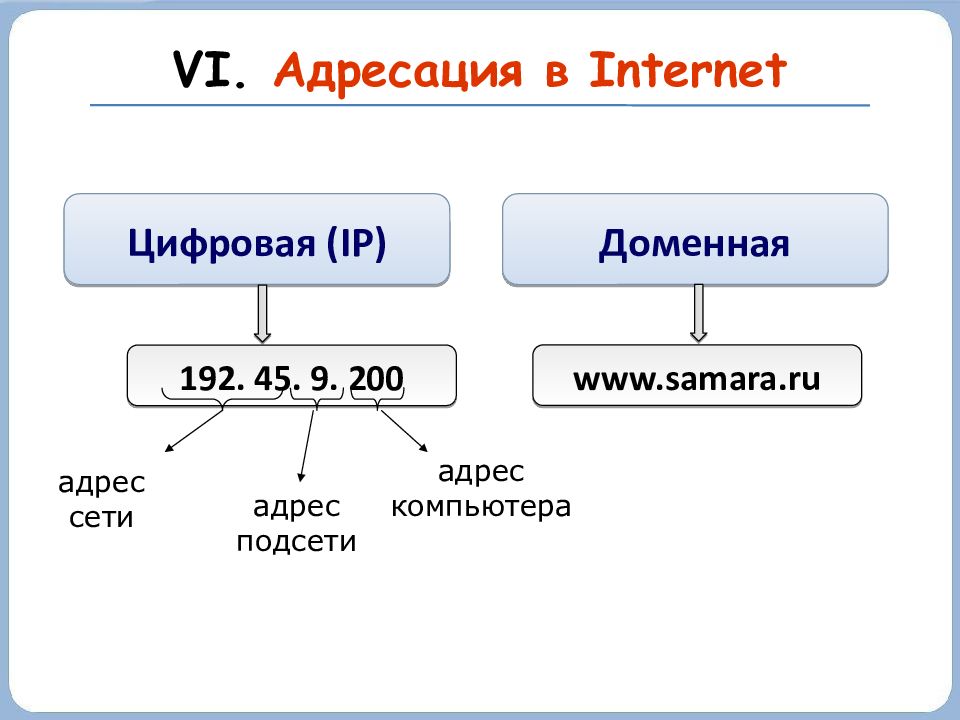

DNS — это специальная сетевая служба, которая сопоставляет названия доменных имен и значения IP-адресов.

Найдите поля для изменения серверов в личном кабинете регистратора. Раздел, в котором находится эта настройка, может называться «DNS-серверы» или «NS-серверы». Укажите DNS-серверы:

- ns1.beget.com

- ns2.beget.com

- ns1.beget.pro

- ns2.beget.pro

В примере на скриншоте раздел «Управление DNS-серверами» регистратора RU-Center.

2. Привязка по IP-адресу

Этот способ подойдет, если вы используете почту на домене или планируете использовать поддомен на сайте.

IP-адрес — это адрес какого-либо устройства, подключенного к сети Интернет. Например: адрес сервера, где расположен сайт.

Найдите IP-адрес в TL: Express на странице «Управление доменом».

Затем в личном кабинете регистратора или контрольной панели хостинга найдите поле для изменения А-записи «@» и добавьте IP-адрес. Раздел, в котором находится эта настройка, может называться «Управление доменом» или «Управление зоной».

Система регистрации

Регистратор доменных имен — организация, уполномоченная создавать (регистрировать) новые доменные имена и продлевать срок действия уже существующих доменных имен в домене, для которого установлена обязательная регистрация. Таковыми доменами являются все домены верхнего уровня (первого уровня), а также некоторые домены второго уровня (например, com.ru или co.uk). Во всех прочих доменах для создания субдоменов специальных полномочий не требуется.

Регистраторы предоставляют услуги по регистрации доменных имен в рамках соглашения с регистратурами соответствующих доменных зон. Регистраторы имеют право создавать по просьбе своих клиентов (регистрантов) новые доменные имена, продлевать срок их регистрации и осуществлять трансферы доменных имен к другим компаниям-регистраторам или от них. Регистратор получает возможность регистрации доменных имен от регистратуры по оптовым ценам и предоставляет услугу регистрантам по розничным, полученная маржа является источником дохода коммерческих компаний-регистраторов. Крупнейшим на сегодняшний день доменным регистратором является американская компания GoDaddy.

С технической точки зрения, функции регистратора доменов состоят в поддержании базы данных зарегистрированных доменов, предоставлении открытого доступа к этой базе с помощью сервиса Whois, а также в поддержании DNS-сервера (серверов) соответствующей зоны с NS-записями («name server», указывает на DNS-сервер для данного домена) для всех зарегистрированных доменов.

С 1 июня 2001 года услуги по регистрации доменных имен конечным пользователям в России оказывают аккредитованные Координационным центром доменов .RU/.РФ регистраторы. Это компании, находящиеся в Москве, Московской области, Санкт-Петербурге, Самаре, Калининграде, Липецке, Новосибирске; многие из регистраторов активно развивают собственные партнерские сети (в партнерских программах регистраторов обычно участвуют интернет- и хостинг-провайдеры, веб-студии), которые предоставляют услуги по всей стране. Ведение базы данных зарегистрированных доменных имен второго уровня, поддержку функционирования этих имен в интернете и администрирование национальных доменов верхнего уровня .RU/.РФ выполняет национальная регистратура – Координационный центр доменов .RU/.РФ.

5 фактов о Единой политике разрешения споров о доменных именах ICANN (UDRP) и службе быстрой приостановки (URS), которые должен знать каждый владелец домена (это вы!)

Domain Name System

Internationalized Domain Name ,IDN,»IDNs are domain names that include characters used in the local representation of languages that are not written with the twenty-six letters of the basic Latin alphabet «»a-z»». An IDN can contain Latin letters with diacritical marks, as required by many European languages, or may consist of characters from non-Latin scripts such as Arabic or Chinese. Many languages also use other types of digits than the European «»0-9″». The basic Latin alphabet together with the European-Arabic digits are, for the purpose of domain names, termed «»ASCII characters»» (ASCII = American Standard Code for Information Interchange). These are also included in the broader range of «»Unicode characters»» that provides the basis for IDNs. The «»hostname rule»» requires that all domain names of the type under consideration here are stored in the DNS using only the ASCII characters listed above, with the one further addition of the hyphen «»-«». The Unicode form of an IDN therefore requires special encoding before it is entered into the DNS. The following terminology is used when distinguishing between these forms: A domain name consists of a series of «»labels»» (separated by «»dots»»). The ASCII form of an IDN label is termed an «»A-label»». All operations defined in the DNS protocol use A-labels exclusively. The Unicode form, which a user expects to be displayed, is termed a «»U-label»». The difference may be illustrated with the Hindi word for «»test»» — परीका — appearing here as a U-label would (in the Devanagari script). A special form of «»ASCII compatible encoding»» (abbreviated ACE) is applied to this to produce the corresponding A-label: xn--11b5bs1di. A domain name that only includes ASCII letters, digits, and hyphens is termed an «»LDH label»». Although the definitions of A-labels and LDH-labels overlap, a name consisting exclusively of LDH labels, such as»»icann.org»» is not an IDN.»

О подтверждении домена в Business Manager

Ваша компания может заявить о правах владения своим доменом в Business Manager без редактирования тегов разметки Open Graph на сайте.

Подтвердив домен, вы сможете предотвратить его неправомерное использование, управляя разрешениями на редактирование ссылок и контента (как органического, так и оплаченного). Самостоятельно управляя разрешениями на редактирование рекламных ссылок, вы сможете быть уверены, что ваш бренд будут представлять только доверенные сотрудники и партнеры.

Подтвердив домен, вы сможете разрешать определенным Страницам редактировать вашу рекламу. Если Страница связана с вашим аккаунтом Business Manager, но не имеет разрешения на редактирование, она не сможет изменять ваши объявления.

Подтверждение доменов производится бесплатно. Это можно сделать двумя способами:

Оба эти способа позволяют без труда подтвердить домен без редактирования метаданных в HTML на сайте. Инструкции по подтверждению домена можно найти на сайте Facebook for Developers.

Примечание. Вы не сможете редактировать ссылки на органические или неразмещенные публикации Страницы, если не подтвердите свои домены в Business Manager.

Подтверждение домена позволяет гарантировать, что редактировать предпросмотр ведущих на ваш контент ссылок смогут только люди, у которых есть на это право (подробнее). При возникновении сложностей вы можете выполнить отладку (подробнее).

Компания Apple анонсировала обновление iOS 14, которое повлияет на процессы получения и обработки событий конверсий, регистрируемых такими инструментами для бизнеса, как пиксель Facebook. Чтобы адаптироваться к этим изменениям, мы будем запрашивать разрешение на измерение событий конверсий на устройствах с iOS 14 через фреймворк AppTrackingTransparency от Apple. Многие владельцы устройств с iOS 14 отказываются от отслеживания, поэтому возможности персонализации рекламы и отчетности об ее результативности могут быть ограничены (как в приложениях, так и на сайтах). После этого нововведения каждому домену будет доступно всего 8 типов событий для оптимизации и отчетности.

Примечание. При создании группы объявлений нужно выбрать одно из 8 событий конверсий, для которого вы будете выполнять оптимизацию.

Чтобы настраивать и расставлять приоритеты 8 доступных событий конверсии от имени аккаунта Business Manager, вам потребуется подтвердить домен. Подробнее о том, в каких случаях для подтверждения компании нужно подтверждать домен.

Статьи по теме

Александр Альперн начал с чужого продукта на просроченном домене, а сейчас зарабатывает сотни миллионов рублей. История Webinar.ru

Синергия главных конкурентов

Со временем команда стала чувствовать себя тесно в чужом продукте. Сервис не справлялся с большой нагрузкой, а идеи по его улучшению упирались в рамки лицензиара. К тому же технология Flash не развивалась так, как ожидал Александр.

На тот момент Google уже разработал стандарт WebRTC — он позволял осуществлять передачу аудио- и видеоданных в браузере без установки сторонних плагинов. Альперн понял, что пора делать свою платформу, и стал искать команду разработчиков.

В 2010 году на рынке появился первый серьёзный конкурент — компания COMDI. Ее основатель Дмитрий Грин пошёл по классическому пути: 8 месяцев разрабатывал продукт, привлёк инвестиции от «ВТБ Капитал» и вывел на рынок сервис вебинаров и онлайн-трансляций. Однако операционно COMDI не окупалась: любые попытки рекламировать себя через слово «вебинар» вели на сайт конкурента.

Пока Александр искал разработчиков, с ним связались представители «ВТБ Капитал» и предложили объединиться с COMDI. «У них была сильная техническая команда, но слабо выстроены бизнес-процессы, а у нас хорошо работали маркетинг и продажи. Идея была в синергии двух компаний: мы сразу становились крупнейшим игроком с большим отрывом от остальных», — вспоминает Альперн.

В 2012 году, после долгих переговоров, образовалась Webinar Group. Сервис для онлайн-встреч развивался под брендом Webinar.ru, а платформа онлайн-трансляций закрепилась за COMDI. Объединённую компанию возглавил Альперн, а Грин стал директором по продукту.

Александр думал, что команды воспримут слияние с воодушевлением и «побегут вперед». Но разделение сфер деятельности и перераспределение клиентов не помогли избежать нездоровой конкуренции среди сейлз-менеджеров и маркетологов. Одной из таких ситуаций стала встреча с Johnson & Johnson, на которую одновременно поехали команды Webinar.ru и COMDI, спеша быстрее подписать контракт с клиентом.

— Такие ситуации были для меня неприемлемы. В итоге с большей частью команды пришлось расстаться, — признается Альперн. — При этом технические отделы сработались хорошо — их удалось объединить без потерь.

Два замечательных инструмента поиска истории доменных WHOIS для просмотра истории доменных имен

@WhoisXMLAPI

WhoisXML APIВедущий поставщик данных Whois, DNS, IP и аналитики угроз. Мы предоставляем API, базы данных и инструменты.

Специалистам по кибербезопасности стало необходимо использовать любые доступные им средства для обнаружения и предотвращения текущих и будущих атак. Чтобы контролировать Интернет, аналитики кибербезопасности и правоохранительные органы часто используют данные WHOIS, помимо других источников, для создания профилей злоумышленников.С помощью информации WHOIS выяснение того, кто владеет доменами, может дать неоценимые подсказки для продвижения расследования, а иногда даже до разрешения дела.

Однако в 2018 году Интернет-корпорация по присвоению имен и номеров (ICANN) выпустила политику, обязывающую регистраторов соблюдать Общие правила защиты данных (GDPR). Это позволило владельцам регистраций доменов, особенно из Европейского союза (ЕС), анонимизировать свою информацию WHOIS.

К сожалению, киберпреступники также могут злоупотреблять санкционированным редактированием, чтобы избежать обнаружения.Это конкретное ограничение сделало копание в прошлом домена более важным для поиска подсказок. Вот почему мы перечислили два полезных продукта, которые могут помочь пользователям узнать больше об истории WHOIS домена и посмотреть, что можно оттуда вычесть.

Поиск по истории WHOIS является частью Domain Research Suite (DRS). Это веб-служба, которая позволяет пользователям получать доступ к подключенной базе данных WHOIS для проведения расследований. Его репозиторий содержит информацию о более чем 7 миллиардах исторических записей WHOIS для более чем 582 миллионов доменов, охватывающих более 2864 доменов верхнего уровня (TLD).Эти записи являются результатом более чем десятилетнего поиска в Интернете полезных данных, касающихся регистрации доменов.

Все, что нужно пользователям — это домен или IP-адрес, который они исследуют. При запросе инструмент выдает им список всех связанных с ним записей WHOIS. Они упорядочены по дате обновления от самого нового к самому старому. При нажатии они увидят регистрационные данные домена, включая его владельца, регистратора и их соответствующие контактные данные. Все отчеты доступны для скачивания в формате PDF на случай, если пользователям потребуется предоставить их в качестве доказательства.

Пользователи поиска по истории WHOIS, которые хотят проводить более тщательное исследование или отслеживать конкретные детали, такие как домен или регистрант, также могут делать это с той же информационной панелью DRS. Они могут использовать свои кредиты DRS с другими инструментами, включенными в пакет.

Следователи, которые попадают в тупик при поиске из-за редактирования данных WHOIS, могут взглянуть на последнего известного владельца домена и продолжить работу оттуда. Или, если они работают с агентами правоохранительных органов, они могут обнаружить регистратора домена, чтобы агенты могли выполнить необходимую работу, чтобы добраться до его владельца.

API истории WHOIS работает так же, как поиск истории WHOIS, но в другом формате. Поскольку это API, пользователи могут интегрировать его в систему управления безопасностью, автоматизацию и реагирование (SOAR), управление информацией и событиями безопасности (SIEM) и другие приложения для анализа угроз. Он предоставляет ту же информацию, что и поиск в истории WHOIS, которую он извлекает из той же всеобъемлющей базы данных. Пользователи могут видеть результаты запроса в формате JSON или XML. Утилита командной строки также предназначена для тех, кто хочет выполнять текущие и исторические запросы аналогично традиционной команде whois.

Чтобы увидеть демонстрацию того, как работает инструмент, посетите его домашнюю страницу и введите доменное имя или IP-адрес в поле поиска. Пользователи будут видеть те же данные, что и при поиске по истории WHOIS. Также доступна бесплатная подписка на API, ограниченная 50 запросами.

—

Поиск в истории домена позволяет многое узнать о любом домене или IP-адресе. Хотя защита конфиденциальности может ограничивать объем информации в записях WHOIS, поиск в прошлом с помощью таких инструментов, как API истории WHOIS и поиск истории WHOIS, может быть альтернативой получению дополнительных сведений, которые могут привести к разрешению дела.

Похожие истории

Теги

Присоединяйтесь к хакеру полденьСоздайте бесплатную учетную запись, чтобы разблокировать свой собственный опыт чтения.

За Интернетом: история доменных имен

Об авторе

Саманта Ллойд — менеджер по контент-маркетингу в Hover, подразделении Tucows.

Все мы используем доменные имена для навигации в Интернете, но задумывались ли вы о том, откуда на самом деле возникла идея доменных имен на самом деле ? Почему мы используем их и полагаемся на них, чтобы переходить с веб-сайта на веб-сайт в огромном море информации, которую предоставляет Интернет?

Несмотря на то, что мы используем и даже владеем доменами, большинство людей не знает, почему они начали или почему мы продолжаем их использовать.Доменные имена являются частью системы доменных имен инфраструктуры Интернета. Если вы когда-нибудь задумывались, что стоит за покупкой вашего личного веб-сайта за 12 долларов или почему он вообще существует, то вы попали в нужное место.

«Доменные имена используются в различных сетевых контекстах, а также в целях именования и адресации для конкретных приложений. Как правило, доменное имя идентифицирует сетевой домен или представляет собой ресурс интернет-протокола (IP), например персональный компьютер, используемый для доступа в Интернет, серверный компьютер, на котором размещен веб-сайт, или сам веб-сайт или любую другую службу общаются через Интернет.В 2017 году было зарегистрировано 330,6 миллиона доменных имен ». через Википедия .

Первые дни: ARPANET

Чтобы упростить, доменное имя позволяет вам получить доступ ко всему, что вам нужно для доступа, существующему в Интернете. Впервые доменные имена стали использоваться через систему доменных имен в 1983 году, а общедоступная регистрация была недоступна до 24 февраля 1986 года.

До появления системы доменных имен вы могли получать доступ к различным адресам в компьютерных сетях через числовой адрес хоста.Каждый компьютер в сети мог получить доступ к файлам с хоста, используя эти числовые адреса.

Процесс системы доменных имен пришлось ввести из-за сложности того, как Интернет работал до этого. Запоминание числовых адресов, безусловно, затруднило бы масштабирование и публичный доступ! Система доменных имен была представлена в ARPANET, проекте Агентства перспективных исследовательских проектов США.

ARPANET был первоначально опубликован в 1967 году и представил концепцию сети, которая, по сути, была основой для Интернета.В 1969 году идея была воплощена в жизнь с объединением четырех компьютеров. Намного позже система доменных имен была представлена в ARPANET. Он был опубликован Инженерной группой Интернета (IETF).

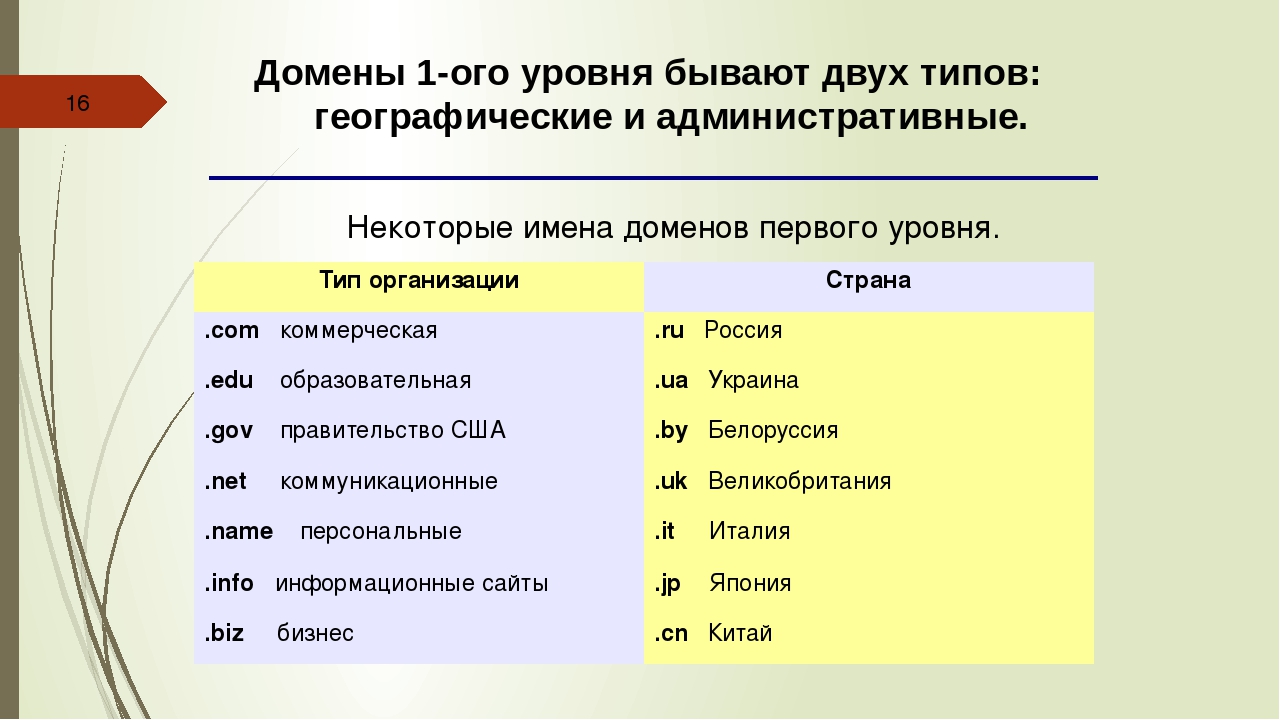

TLD: домены верхнего уровня

Чтобы лучше понять доменные имена, важно отметить, что они разбиты на части. Знакомые вам расширения доменных имен, такие как .COM и .ORG, называются «доменами верхнего уровня» (TLD). Они применяются к любому слову справа от точки.Часть, которую вы выбираете для своего бренда, компании или личного имени, называется «Домен второго уровня», а перед этим вы найдете «Субдомен», наиболее знакомым из которых является «www».

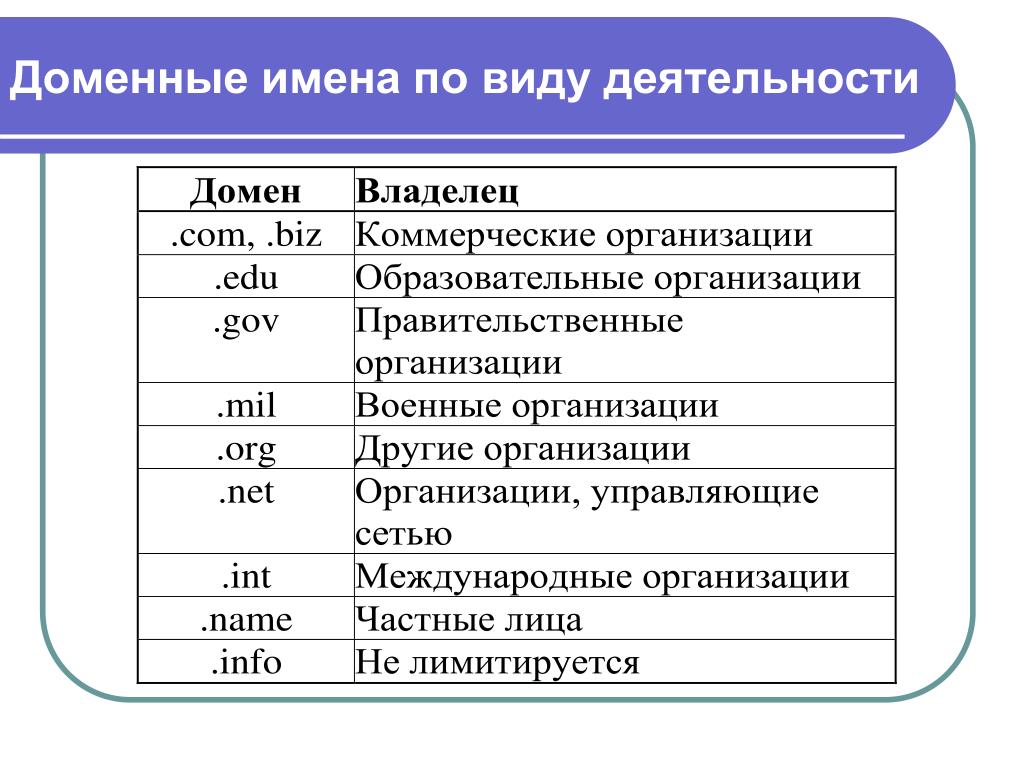

(Изображение предоставлено Tucows)В 1984 году было введено семь доменов верхнего уровня:

- .com : .com означает сокращение от слова «коммерческий», и изначально предполагалось использовать его для коммерческие организации. Зарегистрировано около 150 миллионов доменных имен .com, и он остается самым узнаваемым доменом верхнего уровня.

- .org : .org — это расширение домена, которое предназначалось для некоммерческих или благотворительных организаций и до сих пор обычно ассоциируется с организациями, которые служат общественному благу.

- .net : .net создавался с расчетом на сети. Термин «сеть» происходит от «сети» и первоначально ассоциировался с сетевыми компаниями и инфраструктурными технологиями.

- .int : .int — это сокращение от «международный» и предназначалось для международных организаций, например тех, которые заключили и одобрили договор между двумя или более странами.

- .edu : .edu использует сокращенное слово для обозначения «образование». Первоначально он был открыт для всех типов учебных заведений, но позже был ограничен аккредитованными школами, которые часто связаны с Соединенными Штатами.

- .gov : .gov представляет собой «правительство» и строго используется правительственными учреждениями США или организациями, связанными с государством или на муниципальном уровне.

- . mil : .mil предназначен только для вооруженных сил США.

Интересный факт! Первое зарегистрированное доменное имя было symbolics.com . У них есть онлайн-музей, посвященный истории Интернета.

Без этих доменов верхнего уровня и их доступности для общественности вы не сможете зарегистрировать доменное имя.

В настоящее время существуют сотни TLD, из которых вы можете выбирать, и многие из них открыты для регистрации любым желающим без ограничения использования. Если в расширении вашего домена больше двух букв, это общий домен верхнего уровня (gTLD).Если расширение вашего домена состоит из двух букв, это национальный домен верхнего уровня (ccTLD). Страны обозначаются своими ccTLD на основе кода Международной организации по стандартизации (ISO).

Доменные имена начали свое приключение в инфраструктуру Интернета много десятилетий назад, и всегда интересно узнать, насколько давно Интернет был простой концепцией или идеей. Поскольку мы постоянно полагаемся на то, на что мы в настоящее время полагаемся (вы, вероятно, читаете эту статью, когда подключены к сети!), Всегда есть возможность вспомнить, как это началось, и лучше понять, почему он работает так, как сейчас.Есть много тонкостей, которые нужно исследовать.

Думаете, это было интересно? Тогда вас ждет настоящее удовольствие, поскольку мы продолжаем знакомить вас с закулисьем индустрии доменных имен. Это увлекательная часть Интернета, на которую полагаются все, но о которой мало кто знает. В следующей статье мы расскажем вам о процессе работы руководящего органа, ICANN, и о том, как они влияют на инфраструктуру Интернета.

Саманта Ллойд — менеджер по контент-маркетингу в Hover , подразделение Tucows .

5 замечательных инструментов для проверки полной истории владения доменами

Если вы выбрали свое доменное имя для своего нового предприятия, вам нужно сделать ставку на это имя. Первый шаг для этого — проверить историю владения доменным именем.

В истории доменного имени может быть конфиденциальный контент и вредоносный код. Возможно, раньше им пользовались многие владельцы.

В Интернете прошлое важно. Поэтому вам необходимо узнать о прошлом вашего доменного имени, чтобы быть в безопасности и избежать сюрпризов на более позднем этапе.

Какова история владельцев домена?

Преимущество покупки старого домена в том, что он может повысить рейтинг вашего сайта в результатах поиска. Но перед покупкой вам необходимо изучить историю владельца домена, тип веб-сайта и действия, которые выполнялись под ним.

Если у домена плохая история, Google может наказать его, что повлияет на его рейтинг в результатах поиска.

Если другой бизнес, группа или лицо использовали домен в прошлом, вам необходимо узнать, был ли его послужной список хорошим.

Кроме того, домен, который неоднократно падал или подвергался наказанию со стороны Google, может не отображаться в результатах поисковой системы.

Google рассматривает домены как удостоверение личности владельца и его бизнеса. Поэтому выберите домен с хорошей репутацией, чтобы повысить свой SEO-рейтинг.

Вот 5 лучших инструментов для проверки истории владения доменом

Инструменты домена

Domain Tools — это платное решение, которое стоит 99 долларов за пользователя в месяц или 995 долларов в год для личного членства.

Позволяет премиум-пользователям просматривать историческую информацию о любом сайте. Сервис предоставляет пользователям широкий набор статистических данных и обширную базу данных истории домена.

Вы можете отслеживать изменения в праве собственности на домен, предыдущую запись о праве собственности и полную пробную версию владения доменом.

Посетите DomainTools.com и введите имя домена, чтобы получить необходимую информацию. Сервис предоставляет вам ценные данные об истории любого домена.

Характеристики

- Уникальной особенностью Domain Tools является то, что он позволяет вам получать информацию о серверах имен и текущих записях DNS.

- Вы можете отслеживать изменения заголовков и других связанных записей полной истории владения выбранным URL-адресом.

- Domain Tools предлагает whois-информацию для доменного имени, которое вы хотите использовать или используете в настоящее время.

- Domain Tools также предоставляет генератор опечаток, шпион сервера имен и поиск по IP.

- Кроме того, на веб-сайте представлен ряд инструментов DNS, таких как traceroute и ping.

- Надежные функции поиска включают в себя поиск домена для продажи и поиск домена на аукционе.

Плюсы

Решения- Domain Tools содержат данные за более чем 15 лет, включая серверы имен, данные хостинга, IP-адреса, соответствующие снимки экрана, данные пассивного DNS и записи whois.

- Инструмент помогает определить, является ли сайт высоким или нет.

- Профессиональные участники могут просто щелкнуть дату, чтобы получить доступ к данным о записанной истории whois.

Минусы

- Персональный членский взнос высок.

Кто.это

Who.is — это бесплатный сервис , который вы можете использовать для отслеживания информации о любом домене или IP-адресе.

Инструмент позволяет вам проверять детали веб-сайта, его собственную информацию и другую статистику.

Он предоставляет все необходимые сведения о любом доменном имени. Кроме того, он позволяет отслеживать новые TLD (домены верхнего уровня), чтобы вы могли быстро захватить их раньше конкурентов.

Характеристики

- Who.is предоставляет вам необходимую информацию о домене, включая его историю и то, зарегистрирован он в настоящее время или нет.

- Чтобы упростить поиск, Who.is разработал серверную часть, которая позволяет им упорядочивать и предлагать вам важную информацию, такую как исторические записи, DNS и whois, всего за несколько щелчков мышью.

- Цель Who.is — предоставить точную и обновленную информацию о домене в одном месте, чтобы вам не приходилось посещать несколько источников, чтобы получить необходимые ответы.

- Вы можете отслеживать домены у нескольких регистраторов. Кроме того, вы можете использовать свою панель управления для организации и сохранения множества доменов и управления ими в одном месте.

Плюсы

- Вы можете получить такую информацию, как текущий и предыдущий владелец домена, серверы имен, интернет-протокол хоста (IP), статистику веб-сайта и другую информацию о веб-сайте.

- Who.is отправляет уведомление по электронной почте, чтобы уведомить вас, если в информации о домене произошли какие-либо изменения. ты хочешь купить.

- Вы можете использовать Who.is для исправления информации о ваших сайтах. Если какие-либо сведения о вашем сайте являются неполными, вы можете попросить регистратора домена внести исправления.

Минусы

Whoxy

Whoxy — это надежная поисковая система whois, а Whoxy API — это веб-инструмент, который создает запросы реестров whois для регистраторов whois.

Затем он анализирует полученные результаты в структурированный JSON или XML. Whoxy также предоставляет конечные точки проверки баланса API, поиск в истории и обратный поиск.

Вы можете получить доступ к API бесплатно или подписаться на платный план для расширенных функций. Документы API предлагают образцы кода и полные описания конечных точек. Вы можете использовать эту информацию, чтобы понять, как использовать API.

Характеристики

- Цены на Whoxy начинаются от 2 долларов США за 1000 запросов API Whois домена и до 1000 долларов США за 1 миллион запросов API Whois домена.

- Whois API поддерживает 2026 доменных расширений, обеспечивая поддержку для всех доменов.

- Вы можете получить записи whois максимум для 100 000 доменных имен.

- Служба не будет взимать с вас никаких кредитов API, если для вашего запроса доменного имени не извлекаются записи whois.

- База данных Whoxy содержит записи о 345 миллионах доменных имен.

Плюсы

Цена- Whoxy самая дешевая среди конкурентов. Он стоит 2 доллара за 1000 запросов к Whois API для домена по сравнению с 30 долларами при использовании Domain Tools.

- Необработанный текст whois включен в проанализированные поля whois.

- Он предлагает множество услуг, таких как массовый поиск whois, загрузка базы данных whois, новые зарегистрированные домены, удаленные домены, истекающие доменные имена и бесплатная программа whois API.

Минусы

Машина обратного пути

Система Wayback MachineInternet Archive дает вам изображения исторических изменений на сайте.

Его можно назвать машиной времени в Интернете, поскольку он позволяет вернуться и просмотреть старые версии веб-сайта.

Вы можете выбрать конкретную дату и посмотреть, как сайт выглядел в эту дату. Короче говоря, Wayback Machine — это инструмент для хранения файлов cookie , который позволяет вам вернуться в прошлое.

Характеристики

- Wayback Machine — это бесплатный инструмент, который позволяет отслеживать начальную точку любого доменного имени.

- Вы можете узнать, кто является владельцем определенного домена.

- Инструмент содержит записи о веб-сайтах, которые были созданы в Интернете.

- Вы можете проверить прошлые версии веб-сайтов.Например, вы можете просмотреть версию Facebook 2010 года.

- Посетите archive.org, введите URL-адрес и выберите год, месяц и дату для просмотра внешнего вида сайта.

- Инструмент позволяет просматривать более 446 миллиардов веб-страниц

Плюсы

- API доступности Wayback Machine позволяет разрабатывать свои собственные инструменты.

- WordPress Broken Link Checker позволяет удалять неработающие ссылки из вашего блога.

- Инструмент 404 Handler for Webmasters помогает пользователям добраться до желаемого пункта назначения.

- Служба подписки Archive-It позволяет собирать, искать и управлять коллекциями цифрового контента без каких-либо услуг хостинга или технических знаний.

- Функция «Сохранить страницу сейчас» позволяет сделать снимок веб-страницы в том виде, в каком она выглядит сейчас, для использования в качестве надежного цитирования.

- Wayback Machine можно использовать бесплатно.

Минусы

- Wayback Machine не является надежным решением для архивирования веб-страниц.

- Он захватывает не все веб-страницы, и пользователи не могут контролировать захваченные страницы.

- Довольно часто HTML неправильно понимают, и изображения могут отсутствовать, что приводит к неуклюжим страницам.

Whoisrequest

Whoisrequest позволяет узнать историю домена. Вы можете узнать, принадлежал ли ранее конкретный адрес веб-сайта.

С помощью этого инструмента вы можете проверить домены с 2002 г. по текущую дату на наличие доменных расширений, таких как biz, net, info, org, US и com.

Характеристики

- Whoisrequest предлагает полезные услуги, такие как обратный поиск IP-адресов и серверов имен.

- Также вы можете узнать имена и контактные данные владельцев доменов.

- Основные функции включают поиск whois, поиск IP whois, обратный поиск IP, историю домена и обратный поиск NS.

Плюсы

- Дизайн веб-сайта Whoisrequest прост, понятен и удобен.

- Его инструмент обратного IP может найти практически любое доменное имя, используя определенный IP-адрес.

- В базе данных сервиса хранится более 155 миллионов доменов, включая почти все доступные TLD.

- Вы также можете применять фильтры по TLD. Например, вы можете просматривать домены DE для конкретного обратного поиска IP.

- Инструмент обратного поиска по серверу имен помогает найти все (us, biz, org, net, com) домены, используя, например, серверы имен google.com.

Минусы

Заключение

Подводя итог, посмотрим, какой сервис подходит какой категории пользователей:

- Инструменты для работы с доменами дороги и поэтому подходят для тех, у кого большой бюджет.

- Who.is идеально подходит для тех, кто хочет получить новые TLD раньше конкурентов.

- Whoxy идеально подходит для тех, кому нужны расширенные услуги поиска доменов, но при ограниченном бюджете.

- Wayback Machine подходит для тех, кому интересно посмотреть предыдущие версии веб-сайта.

- Whoisrequest подходит для пользователей, которые хотят узнать имена и контактные данные владельцев доменов.

Выберите услугу, которая вам нужна, в соответствии с вашим бюджетом и желаемыми функциями.

Как вы просматриваете историю whois домена?

Как просмотреть историю whois домена? — Обмен стеками веб-мастеровСеть обмена стеком

Сеть Stack Exchange состоит из 177 сообществ вопросов и ответов, включая Stack Overflow, крупнейшее и пользующееся наибольшим доверием онлайн-сообщество, где разработчики могут учиться, делиться своими знаниями и строить свою карьеру.

Посетить Stack Exchange- 0

- +0

- Авторизоваться Зарегистрироваться

Webmasters Stack Exchange — это сайт вопросов и ответов для профессиональных веб-мастеров.Регистрация займет всего минуту.

Зарегистрируйтесь, чтобы присоединиться к этому сообществуКто угодно может задать вопрос

Кто угодно может ответить

Лучшие ответы голосуются и поднимаются наверх

Спросил

Просмотрено 23к раз

Я знаю, что можно просмотреть текущую информацию whois для домена, выполнив:

Однако это не то, что мне нужно, мне нужно просмотреть историю WHOIS для предыдущих владельцев и другую информацию.

- Можете ли вы просмотреть историю WHOIS? если да, то как?

32.2k77 золотых знаков5252 серебряных знака112112 бронзовых знаков

задан 3 мая ’11 в 10: 492011-05-03 10:49

Джейсон Гроссман, Джейсон Гроссман 0Domain Tools предлагает сервис истории whois, и их записи восходят к 2000 году.Я никогда не находил другой работающей службы истории Whois (платной или бесплатной), и я потратил некоторое время на поиски.