- Генератор паролей онлайн, сложный, надёжный запоминающийся пароль

- Подбираем пароли с помощью Google Chrome / Habr

- Как легко запомнить сложный пароль. Авторское руководство по защите цифровой жизни

- Самые сложные пароли в мире, проверка сложности паролей

- Простые пароли — в топку!

- Сложность пароля — Википедия

- Самые популярные пароли в России и в мире

Генератор паролей онлайн, сложный, надёжный запоминающийся пароль

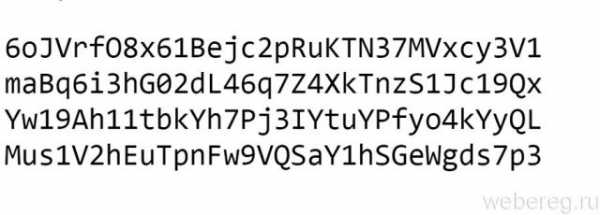

Онлайн генератор паролей, самых сложных и самых надёжных. Чтобы разгадать на компьютере ваш самый сложный пароль может потребоваться несколько тысяч квадриллионов лет — столько не живут. В общем вы получаете не только сложный, но и самый не взламываемый пароль.

Надёжнее этого пароля больше ничего не нужно. Вариантов паролей около 1052. Взломать или подобрать пароль невозможно. Жизнь на планете исчезнет раньше. Его не то что невозможно взломать, его очень даже сложно отправить в СМС-ке кому-нибудь, попробуйте набрать.

Euzc0m3DYicX5ROh52ZIz6nmJ2K37M87Sc96M7BKeBfGIaOFawqSrtLek9VAbpeX

alkRDVEhh7ThTSdzOmSuQmIISBd1gAye

kwlUe5Mo2zC0qhcsCQHKLbTqsVkIp1UO

Самый сложный пароль

Сложность крайне высока и составляет 1062 вариантов для одного пароля. Солнце погаснет, а на его месте загорится новое на много раньше. Длина пароля 32 символа, он состоит из букв, цифр и знаков общим количеством восемьдесят семь символов.

TRY++Jp?-tvHzOAjKo;+XswK;+@LIH>w

anBgwnSKjmFCH\yasgd>=Ye\u4KQ4zOf

Скопируйте из любого сложного пароля столько символов, сколько вам нужно или весь пароль целиком, в зависимости от того, какой длинны пароль нужен вам сейчас.

Запоминающийся пароль

Сложные и надёжные пароли которые невозможно взломать невозможно и запомнить. Генератор паролей онлайн создаёт и сложные, и запоминающиеся пароли. Добавьте цифры или знаки по вкусу.

ymuxerewiejowoxuq yfejenaro ydojarute afirebo wumigoqe

Минимальная длина пароля считается восемь символов, оптимальная десять. Если вам нужен мега пароль ещё длиннее — сложите в один два, три сложных пароля.

www.pass.slovelas.ru

Подбираем пароли с помощью Google Chrome / Habr

Согласно многочисленным исследованиям в области компьютерной безопасности, в ТОП-3 уязвимостей информационных систем входит подбор пароля.

Почти для каждой информационной системы сегодня существуют свои дефолтные учётные записи, которые широко распространены в сети Интернет. Например, их можно взять отсюда.

В случае, если мы имеем какой-либо портал, где пользователи – это люди, то бОльшую часть уязвимых слабых паролей можно отнести к одной из 4 групп:

- Пароли, входящие в топ самых популярных фраз (такие как «123456», «password», и т.п.).

- Пароли, представляющие собой сочетание клавиш – так называемые keyboard-walks пароли (например, «qwerty», «qazwsx», и т.п.).

- Пароли – искажённые логины («user123», «user321», и т.п.).

- Либо использование в качестве пароля популярных русских слов или имён в «перевёрнутой» раскладке («ljcneg», «fylhtq»).

Вся беда в том, что большинство людей – причем как рядовых пользователей, так и администраторов систем – стремится использовать легко запоминающиеся пароли.

Из выделенных групп частых паролей вытекает, что при подборе пароля можно использовать соответственно 4 методики создания словарей:

- По данным сервиса haveibeenpwned.com, на сегодняшний день масштаб всеобщих утечек подбирается к цифре 5 миллиардов (вспомните myspace, linkedin, adobe и т.п). На основе части данных утечек можно выделить топ-1000 наиболее распространенных паролей. Например, так:

cat antipublic/ exploitin/ | sed -rn ‘s/[^:]+:(.)/\1/p’ | sort | uniq -c | sort -n -r | head 1000 > top1000.txt* - Чуть больше года назад от создателя инструмента hashcat появилась замечательная утилита kwprocessor. С помощью нее можно сгенерировать все возможные сочетания клавиш под любую раскладку клавиатуры:

kwp basechars/tiny.base keymaps/en.keymap routes/2-to-10-max-3-direction-changes.route | len.bin 6 100 > keywalks.txt - Получение достаточно большого количества искажений для некоторого имени пользователя проще всего сделать при помощи набора правил утилиты hashcat:

hashcat -r /usr/share/hashcat/rules/leetspeak.rule logins.txt —stdout > login_mutations.txt - Аналогично первому пункту списка, можно взять за основу словаря масштабные утечки русскоязычных ресурсов.

Собранные наборы паролей в дальнейшем могут быть «скормлены» таким утилитам как hydra, medusa, ncrack или patator, в зависимости от тестируемого сервиса.

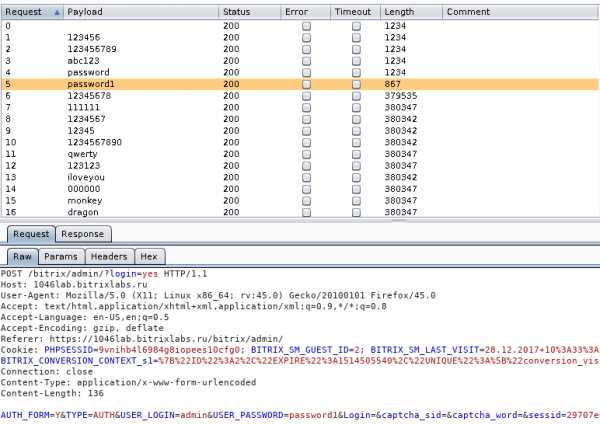

В случае, если аутентификация реализована через web, а именно через http-формы (то есть не http-basic/digest аутентификация), то удобнее всего воспользоваться функционалом intruder от burp suite free (Рисунок 1).

Рисунок 1 — Bruteforce-атака подручными средствами

В случае с burp нужно внимательно следить за размером ответа: изменение размера ответа можешь означать, что логин или пароль присутствует в системе.

Также при bruteforce-атаках на web возможны сложности (и речь даже не про captcha):

- Во-первых, при каждой отправке формы может использоваться токен. И после каждой неудачной попытки он может меняться.

- Во-вторых, нет точного образца ответа сервера в случае, если пароль угадан. Более того, возможны ситуации, когда ответ на правильные и неправильные учётные данные будет идентичен, а в ответе будет просто идти редирект через заголовок Location, где уже в дальнейшем будет ясно об успешности попытки входа.

- В-третьих, некоторые веб-сервисы при аутентификации не отправляют введённые учётные данные, как они были введены, открытым текстом. Речь про случаи, когда используется client-side хэширования, причем сами хэш-функции могут быть уникальными (не md5, sha-x и т.п.).

Впрочем, для этих сложностей можно предложить решения:

- Разработка скрипта, который будет парсить ответ от сервера, находить там токен, после чего подставлять его в следующий запрос.

- Разработка скрипта, выполняющего при каждом ответе редирект и сравнение длины полученного ответа.

- Анализ javascript-кода, выполняющего те или иные преобразования с введёнными данными, а после реализация данного алгоритма в своем скрипте.

Конечно, эти случаи не так часты. Однако порою, встретив подобную веб-форму, мы лишь вручную вводим туда дефолтные учётные записи и что-то тривиальное типа admin:admin.

Но что если производить брутфорс не на уровне http, а выше, на уровне интерфейса пользователя? Ведь если внедрить в контекст тестируемого веб-приложения javascript-код, который в цикле будет подставлять в форму заданные логин/пароли и отправлять её, то достаточно легко удастся обойти все перечисленные ранее сложности. Ведь по сути, вся работа при этом совершается браузером.

Реализовать это можно с помощью расширения для браузера greasemonkey и собственного javascript-кода, который будет жёстко заточен под разметку данной html-страницы. Но писать каждый раз js-код для каждой новой страницы неудобно. Удобнее всего было бы иметь всё это в виде отдельного расширения, в данном случае – для Google Chrome.

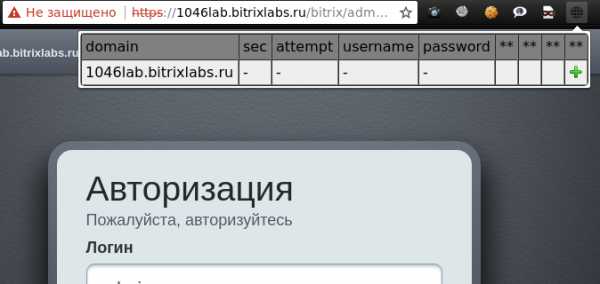

Всё, что потребуется, чтобы воспользоваться www_brute – это открыть какой-либо интересующий сайт и нажать на иконку расширения. Если всё сделано правильно, то появится примерно следующее (Рисунок 2).

Рисунок 2 — Добавление новой цели

Чтобы приступить к настройке брутфорса, нужно нажать на единственную кнопку – «плюс».

Вся настройка проста и сводится к двум моментам:

- Выбор полей ввода данных — кнопка со стрелкой.

- Выбор данных для ввода — следующая кнопка.

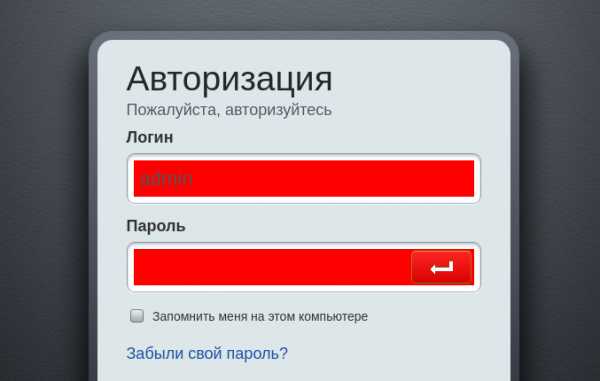

Перед выбором полей для ввода логина и пароля на странице сайта с формой, которую предстоит атаковать, будет внедрён скрипт, который последовательно отловит три нажатия на элементы страницы. Этими элементами должны быть поле username, password и кнопка отправки формы. Перечисленные элементы должны быть выбраны именно в данной последовательности (Рисунок 3).

Рисунок 3 — Выбор полей для ввода

При каждом нажатии на соответствующий элемент он будет становиться красным, что подтверждает его выбор. После выбора кнопки отправки данных страница может перезагрузиться (если она не использует ajax), в таком случае красное выделение пропадёт, но это нормально.

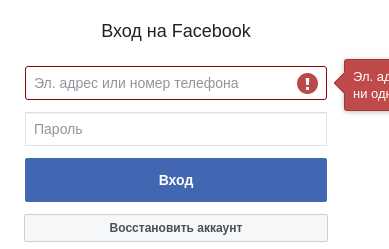

Тут очень важно отметить, что элементы ввода запоминаются по html-атрибутам и их значениям. Поэтому, если после отправки формы сайт «нарисует» другую форму, то при следующей попытке подбора поле ввода не будет найдено. Хотя логика поиска полей ввода допускает не полное соответствие атрибутов, всё же данную настройку лучше производить уже после хотя бы одной неудачной отправки учётных данных. Пример – facebook.com (Рисунки 4 и 5).

Рисунок 4 — Форма до первой попытки входа

Рисунок 5 — Форма после первой попытки входа

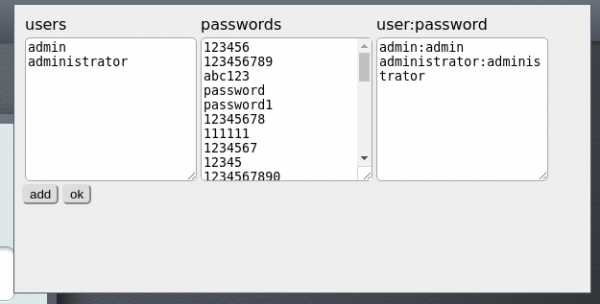

Словари поддерживаются для имен пользователей, паролей и фиксированных пар логин: пароль (combo) (Рисунок 6).

Рисунок 6 — Словари для bruteforce-атаки

Поскольку combo-словари используются для дефолтных учётных записей либо утечек, то вначале будут выбраны именно они. Затем будет выполнен полный перебор всех сочетаний имён пользователей и логинов. Причём будет выполнен перебор по каждому паролю всех логинов – для минимизации возможных блокировок пользователей при неудачных попытках. Итого общее количество попыток можно будет вычислить по формуле:

length(combo) + length(passwords) * length(users)

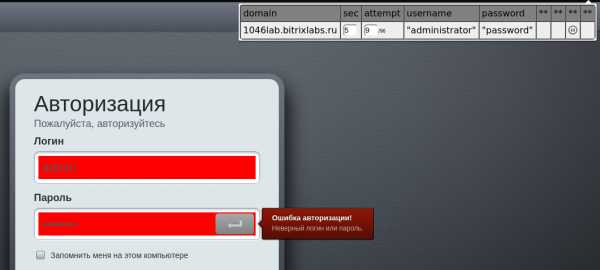

По окончании всех настроек можно начинать:

Рисунок 7 — Bruteforce-атака в действии

Значения username и password в popup-окне расширения — это следующие кандидаты на ввод.

Логика работы достаточно проста и заключается в переборе всех заданных сочетаний логин/пароль, а так же пар логин: пароль в цикле до тех пор пока:

- не кончится словарь;

- не исчезнет поле ввода – что может означать успешность входа (либо блокировку).

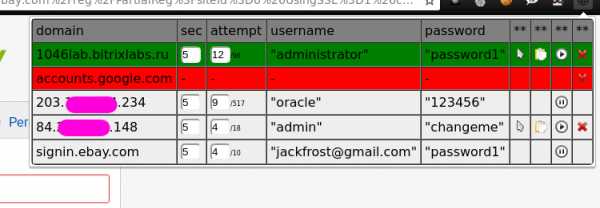

Вся статистика подбора пароля отображается в режиме реального времени:

Рисунок 8 — Процесс bruteforce-атаки на множество целей

Зелёным выделено то, что удалось подобрать, красным — безуспешная попытка. В ходе работы можно спокойно переключиться на другую вкладку либо полностью свернуть окно браузера, ведь как мы помним, брутфорс делает сам браузер, а мы лишь немного ему в этом помогаем.

Перебор пароля можно легко «распараллелить». Для этого достаточно просто открыть ещё одну или несколько вкладок на том же домене.

В любой момент времени брутфорс любого сайта может быть поставлен на паузу. Стоит заметить, что плагин не имеет обратной связи с ответами сервера, поэтому (особенно в случае с ajax) нужно правильно выбрать интервал между попытками. Не рекомендуется ставить слишком маленькое значение интервала.

Конечно данный способ никак не обходит такую вещь, как captcha, так что брутфорс таких вещей, как gmail.com и им подобных, продлится не долго. Однако в сочетании с proxy/vpn можно что-нибудь придумать…

Что же касается таких вещей, как брутфорс админок разных CMS, систем мониторинга, самописных сайтов и прочих вещей, которыми обычно пестрят сетевые периметры разных компаний, то данный способ подходит как нельзя лучше.

Плагин для chrome, а так же словарь для топ-1000 паролей доступен на тут и в webstore.

habr.com

Как легко запомнить сложный пароль. Авторское руководство по защите цифровой жизни

Опытный программист и системный администратор Алексей Бучаков из компании «АДМИС» разработал свою систему работы с паролями и согласился поделиться ей с читателями «Мы ESET».Эксперты по информационной безопасности не устают повторять, что каждая учетная запись должна иметь уникальный пароль. Однако рядовой пользователь зарегистрирован на десятках и сотнях сайтов и сервисов. Как держать в голове такое количество паролей сразу?

На самом деле, в этом нет необходимости. Любому пользователю достаточно запомнить всего 8-10 паролей (всего-то! — прим. ред). Ниже я расскажу, как это сделать, но сначала отвечу на часто задаваемые вопросы:

Не проще ли хранить все пароли в специальной программе?

Хранить, конечно, проще, но сохранить — сложнее. Любая программа имеет уязвимости. Посмотрите новости о крупных утечках баз данных или почитайте биографические очерки о команде Кевина Митника (особенно часть про взломы с помощью социальной инженерии).

Почему нельзя записать пароли в блокнот и хранить под подушкой в надежном месте?

Можно, но вы никогда не узнаете, кто его найдет и прочитает, а затем сделает копию, которая пойдет дальше. Как мы знаем из голливудских фильмов, ваши данные могут быть использованы против вас.

Что если придумать один очень-очень надежный пароль для всех учетных записей?

Плохая идея. В информационной безопасности есть такой термин — компрометация. Если вы использовали свой надежный пароль на слабо защищенном или сомнительном ресурсе — вы этот пароль скомпрометировали. Получив доступ к паролю на таком сайте, злоумышленники обязательно проверят, не подходит ли он к вашим аккаунтам в соцсетях или e-mail.

Что же делать?

Чтобы запомнить десяток уникальных паролей, нужно выделить три контура безопасности.

Первый контур

E-mail, на который зарегистрированы все важные учетные записи, — самая важная часть вашей цифровой жизни. У обычных пользователей редко бывает больше двух таких почтовых ящиков.

Правило №1: Пароль к основной электронной почте должен быть уникальным.

Также сюда входят ваши платежные данные и пароль, блокирующий экран смартфона, с которого можно подтверждать банковские операции. Кроме того, я рекомендую использовать традиционный, а не графический пароль.

Кстати, SIM-карту тоже можно запаролить, потому что ее всегда можно переставить в незащищенный смартфон. Эта мера предосторожности актуальна для транзакций, требующих подтверждения по SMS.

Еще не запаролили свой телефон? Расскажу небольшую историю из жизни. Постучалась ко мне бывшая девушка — что-то у нее случилось, негде было переночевать. Приютил. Утром на пробежку отправился и, конечно, оставил дома и телефон, и платежные карты.

Мне повезло, что решилась она не сразу, а где-то минут через 40. Сначала пыталась снять деньги с почти пустой карты Сбербанка, затем переключилась на вторую карту, но сделала несколько ошибок в подтверждении операций (видимо, нервничала). В итоге из 9 попыток транзакций успешно прошла только одна. Как потом рассказала служба безопасности банка, она скидывала деньги на свой QIWI-кошелек, параллельно стирая SMS-оповещения от банка на моем телефоне.

Второй контур

Сюда входят социальные сети, Skype или другие мессенджеры. Во-первых, они содержат большое количество личных данных, которые могут быть использованы против вас. Во-вторых, любой аккаунт имеет цену на черном рынке и может быть использован для мошенничества или рассылки спама.

Правило №2: Отключите сохранение паролей в браузере. Запомните пароли самых важных аккаунтов (ниже я расскажу, как это легко сделать).

Третий контур

Все остальные учетные записи на сайтах, сервисах, форумах и других ресурсах относятся к третьему контуру безопасности. Сюда входят любые логины и пароли, потеря которых не нанесет вам ущерб. Например, данные аккаунта интернет-магазина, в котором вы однажды совершили покупку. Часть паролей из этой категории можно держать в дополнительном почтовом ящике.

Таким образом я выстроил собственную политику безопасности, которая образует простую и эффективную систему:

- Первый контур: два основных почтовых ящика, личные кабинеты двух банков и смартфон защищены сложными уникальными паролями.

- Второй контур: аккаунты ВКонтакте, Facebook и Skype защищены уникальными паролями, но попроще. Сюда же относятся 4 дополнительных почтовых ящика, которые я использую для разных целей.

- Третий контур: два пароля на менее важные учетные записи.

Всего я держу в голове 12 паролей (на самом деле чуть больше, но это к делу не относится).

Как легко запомнить сложные пароли

- Трудно поверить, но основной принцип создания пароля — он должен хорошо запоминаться. Придумайте звучное сочетание, образующее несуществующее слово. Например, турболопух или тринитродивиденд.

Сервис требует только латинские буквы? Просто наберите эти же слова на английской раскладке клавиатуры, получится «neh,jkjge[» и «nhbybnhjlbdbltyl» (турболопух или тринитродивиденд соответственно).

- Используйте вычисляемые значения. Например, день рождения вашей бабушки 19.11.1932, а университет вы закончили в 2005 году, значит ваш пароль — «38319423660»! Запоминать его не нужно, достаточно умножить одну дату на другую: 19111932 х 2005 = 38319423660.Слишком много цифр? Переходим к следующему пункту!

- Используйте дополнительные математические операции. Открываем калькулятор (Пуск — Все программы — Стандартные), переходим в режим «Программист» (переключается во вкладке Вид), вводим 19111932 х 2005 = 38319423660 и переводим в шестнадцатеричную систему исчисления (устанавливаем точку в пункт Hex) — получается 8ec0400ac. Такой пароль легко выучить, набрав его на клавиатуре десяток раз.

- Записывайте подсказки, а не сами пароли. Даже если кто-то получит к ним доступ, расшифровать их не удастся.

- На основе моих советов придумайте свой способ создания паролей, которые легко запомнить 🙂

Алексей Бучаков, АДМИС

*Мнение автора может не совпадать с мнением редакции

club.esetnod32.ru

Самые сложные пароли в мире, проверка сложности паролей

Эксперты по компьютерной безопасности из Кембриджского университета проанализировали структуру более 70 млн. паролей. И выяснили то, что самые сложные пароли в мире составляют пользователи из Германии и Кореи. Причём делают они это непринуждённо и естественно, без специальной подготовки. А секрет устойчивости комбинаций кроется в специфике их языка. Они применяют те же латинские символы, те же цифры, но берут за основу свои родные «трудные» слова — имена, топонимы, термины и т.д. Например, Annaberg-Buchholz#122. Придумать, запомнить эти варианты легко, а вот подобрать на порядок сложней по сравнению со словарными словами других языков.

Если вы, уважаемый читатель, не знаете корейского или немецкого, это, конечно же, не значит то, что вы должны игнорировать сложные пароли. Они являют залогом безопасности ваших данных в интернете (в платёжных онлайн-системах, на сайтах, форумах). Эта статья расскажет вам, каким должен отвечать требованиям ключ для доступа в аккаунт (какой он должен быть) и как его создать.

Определение сложности

Сложность ключа — мера устойчивости к подбору на символьном уровне посредством ручных и автоматизированных методов (логического вычисления, подбора по словарю). Она определяется количеством попыток взломщика, то есть, сколько ему понадобится времени на вычисление составленной пользователем комбинации.

На сложность пароля влияют следующие факторы:

- Количество символов в ключе. Чем больше знаков в последовательности, тем лучше. У комбинации из 5 знаков есть большая вероятность быстрого взлома. А вот на подбор последовательности из 20 знаков могут уйти годы, десятилетия и даже века.

- Чередование прописных и строчных литер. Примеры: ключ dfS123UYt с использованием регистра заглавных букв на порядок сложней этой же комбинации, но только с маленькими литерами — dfs123uyt.

- Символьные наборы. Разнообразие типов символов усиливает устойчивость. Если сделать ключ из маленьких и больших букв, цифр и спецсимволов длиной в 15-20 знаков, шансов его подобрать практически нет.

Как составлять устойчивые комбинации?

Нижеследующие способы помогут вам придумать очень сложный символьный ключ, который легко запомнить.

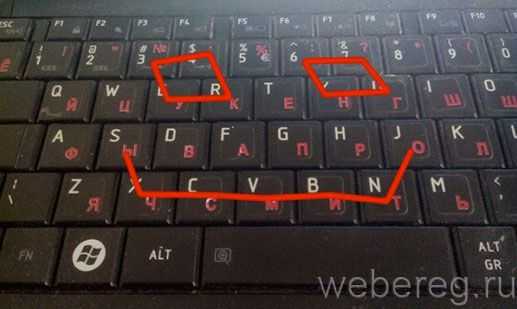

1. Создайте визуально контуры геометрической фигуры или какого-либо предмета на клавиатуре вашего компьютера. А затем наберите символы, по которым проходят линии.

Внимание! Избегайте простых «конструкций» — линии, квадраты или диагонали. Их легко предугадать.

2. Составьте сложное предложение, не поддающееся логике. Другими словами, какой-нибудь каламбур:

Например: Кот Васька на Юпитере уловил щуку.

Затем возьмите первые 2-3 буквы каждого слова из придуманного предложения:

Кот + Ва + На + Юп + ул + щук

Наберите слоги латинскими буквами:

Rjn + Df + Yf + >g + ek + oer

После транслитерации вставьте между слогами какие-нибудь хорошо знакомые вам числа: дату рождения, рост, вес, возраст, последние или первые цифры телефонного номера.

Rjn066Df 45Yf 178>g 115ek1202oer

Вот и всё! Как видите, получилась довольно «крепкая» комбинация. Чтобы вспомнить её быстро, вам нужен только ключ (предложение-каламбур) и используемые цифры.

3. Возьмите за основу 2 памятные даты. К примеру, два дня рождения (ваше и вашего любимого человека).

12.08.1983 05.01.1977

Разделите число, месяц и год какими-нибудь спецсимволами:

12|08/1983|05\01|1977

Теперь нули в датах замените маленькой буквой «o».

12|o8/1983|o5\o1|1977

Получается довольно замысловатый ключ.

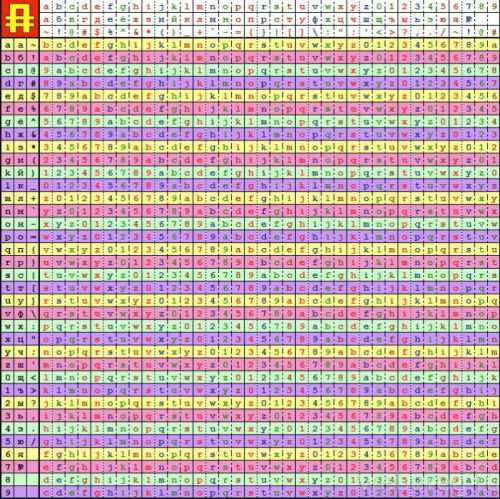

4. Сделайте специальную таблицу: по вертикали и горизонтали матрицы расположите латинские буквы и цифры, а в строчках и столбцах — символы в хаотичном порядке.

Для генерации ключа возьмите несколько простых слов, записанных английскими буквами, например, my password very strong

Возьмите первую пару букв. В нашем случае это «my». В вертикальном списке найдите «m», в горизонтальном «y». На пересечении линий вы получите первый символ пароля.

Таким же образом, посредством следующих пар, найдите остальные символы ключа.

Если забудете пароль, для его восстановления воспользуйтесь простым ключевым словом и таблицей.

Как проверить устойчивость пароля?

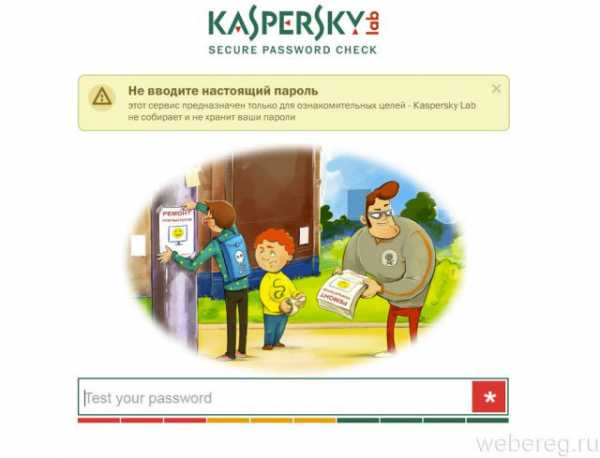

Устойчивость символьной комбинации к подбору можно узнать на специальных веб-сервисах. Рассмотрим наиболее популярные:

Password.kaspersky.com/ru/

Онлайн-служба от антивирусной лаборатории Касперского. Определяет по символьному набору и длине ключа, сколько понадобится времени на его взлом на различных компьютерах. После анализа последовательности в статистике отображается время для поиска на ZX-Spectrum (легендарной 8-ми битной машине 80-х), Mac Book Pro (модели 2012 года), суперкомпьютере Tianhe-2 и в сети ботнетов Conficker.

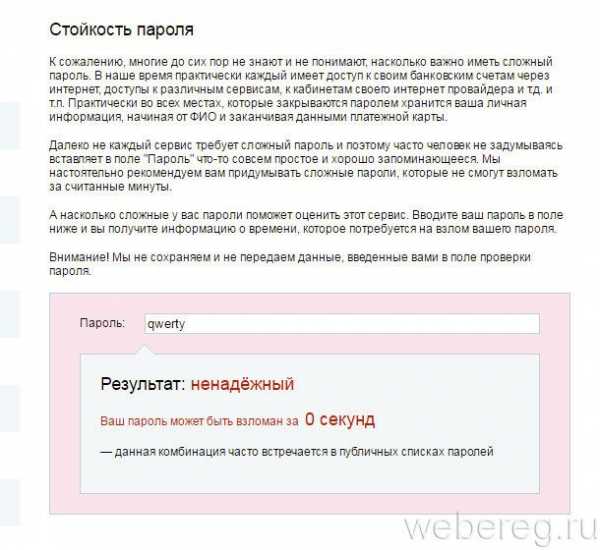

2ip.ru/passcheck/

Онлайн-утилита на огромном сервисном портале 2IP.ru. После отправки ключа на сервер, выдаёт его статус (надёжный, ненадёжный) и время, затрачиваемое на его взлом.

Parolemanager.com/russian/password-tester.html

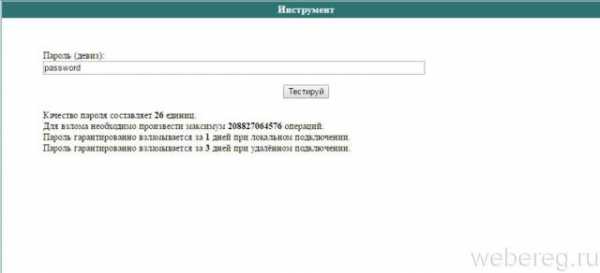

Даёт подробную характеристику ключа:

- качество последовательности, численно выраженное в специальных единицах;

- количество операций, необходимое для подбора;

- время, необходимое для вычисления комбинации (локально и удалённо).

Успешного вам составления ключа и безопасного пользования интернетом!

О том, как пользоваться менеджерами паролей, читайте здесь.

Возникли сложности? Напишите об этом в комментариях и мы постараемся вам помочь.

А если статья оказалась вам полезной, не забудьте поставить лайк!

webereg.ru

Простые пароли — в топку!

Когда речь заходит о выборе пароля, лучше всего приложить максимум своей фантазии. В противном случае, однажды, проснувшись рано утром, вы не сможете зайти в одну из социальных сетей или почувствуете себя на месте Дженнифер Лоуренс. Давайте рассмотрим сочетания, которых точно не должно быть в вашем списке, а также программы, позволяющие генерировать надежные пароли.

В большинстве случаев, пользователи предпочитают надежности простоту, и создают пароли, которые очень легко запомнить. Поэтому их часто взламывают, крадут крайне важные данные, странички в социальных сетях и деньги.

Список простых паролей, которые чаще всего используют, а значит и взламывают:

- Цифры в возрастающем или убывающем порядке. Это может быть 1234, 12345 или 9876. По многим опросам, это самые популярные пароли. Вы же не хотите сделать такую же ошибку? Тогда быстро выбрасывайте его в корзину!

- Буквы и цифры по порядку. Еще одно прекрасное сочетание — abc123 или 123abc. Будьте смелее, как минимум, перемешайте символы.

- Дата рождения. Никогда не пишите в пароле свою дату рождения, ни в какой комбинации: 03051995 или 19760327. Да, это очень легко запомнить, но и очень легко взломать.

- Имя или фамилия. Вот еще один прекрасный пример, как не нужно делать — писать свое имя или фамилию: michael, dasha или ivanov.

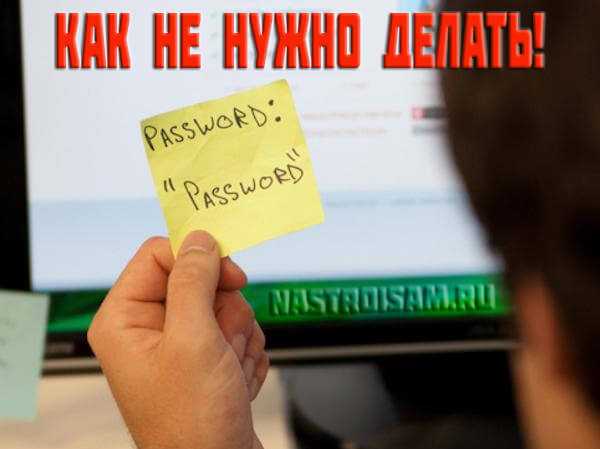

- Password. Еще один отличный пароль — «пароль». Что может быть более оригинальным? Пароль «пароль» тоже отправляем в топку.

- Спорт. Если вы фанат спорта, вполне возможно, у вас в паролях будут спортивные термины: football, basketball, skating, joga, swimming и тому подобные. О них тоже стоит забыть!

- Комиксы. Ну а если вы любите комиксы, среди ваших паролей обязательно встретится superman или batman. При взломе вашей почты их сверхспособности вам не помогут!

- Средиземье. Толкинистам я советую не использовать имена и названия различных существ, земель и имена, вроде middle-earth, hobbit, dragon, gandalf, saruman, sauron. Их силы не действуют в человеческом мире, они не защитят от взлома!

- Фауна. Очень часто пользователи используют и названия животных в качестве пароля: monkey, horse или lion. Давайте будем любить братьев наших меньших вне сети!

Чтобы не морочить себе голову и не придумывать сложный пароль, который можно легко забыть или потерять, используют специальные программы. Одной из самых популярных остается 1Password для OS X и iOS. Она генерирует сложные пароли из строчных и заглавных букв, цифр и разных спецсимволов. Вы сможете сохранить в 1Password уже имеющиеся пароли, а также отследить их надежность. Главное — придумать надежный пароль для входа в саму программу.

Самый большой конкурент 1Password — программа LastPass. Это тоже отличная программа, она тоже генерирует и хранит пароли. LastPass бесплатна, за исключением некоторых функций, но и без них достаточно эффективна и надежна.

Вообще, если сейчас зайти в App Store, можно найти множество программ, хранящих пароли, есть и различные интересные сервисы под Mac, вроде Keepass или Splashdata. Да и сам браузер Safari прекрасно справляется и с хранением, и с генерацией паролей. Так что сейчас вам не нужно держать в голове множество разнообразных комбинаций. Достаточно просто придумать нечто оригинальное и сохранить в одной из программ.

А пользуетесь ли вы программами для хранения паролей или все запоминаете по-старинке?

Цена: Бесплатно

Цена: Бесплатно

Цена: Бесплатно

lifehacker.ru

Сложность пароля — Википедия

Сло́жность (или сила, стойкость) паро́ля — мера оценки времени, которое необходимо затратить на угадывание пароля или его подбор каким-либо методом, например, методом полного перебора. Оценка того, как много попыток (времени) в среднем потребуется взломщику для угадывания пароля. Другое определение термина — функция от длины пароля, его запутанности и непредсказуемости.

Слабый пароль — пароль, который может быть легко угадан или подобран методом полного перебора. Сильный пароль — пароль, который трудно угадать и долго подбирать методом полного перебора.

Использование сложных паролей увеличивает время, необходимое взломщику для подбора пароля, не отменяет необходимости использования других мер безопасности. Эффективность пароля заданной силы зависит от проектирования и реализации программного обеспечения систем аутентификации, в частности, от того, насколько быстро система аутентификации будет отвечать атакующему при его попытках подобрать пароль, и как надёжно хранится и передаётся информация о пароле. Риски также представлены некоторыми способами взлома безопасности компьютера, не относящимися к сложности пароля. Это такие методы как фишинг, кейлоггинг, телефонная прослушка, социальная инженерия, поиск полезной информации в мусоре, атака по сторонним каналам, уязвимости в программном обеспечении, бэкдоры, эксплойты.

Существуют два фактора, определяющих сложность пароля:

- лёгкость, с которой атакующий может проверить истинность угадываемого пароля;

- среднее количество попыток, которые атакующий должен предпринять, чтобы найти правильный пароль.

Первый фактор определяется тем, как пароль хранится, и тем, для чего он используется. Второй фактор определяется длиной пароля, набором используемых символов и тем, как пароль был создан.

Проверка предположительного пароля на правильность[править | править код]

Самый очевидный способ проверить догадку — попытаться использовать угадываемый пароль для получения допуска к защищённому паролем ресурсу. Однако этот способ может быть медленным или вообще невозможным, поскольку достаточно часто системы задерживают или блокируют доступ к аккаунту после нескольких попыток ввода неверных паролей. Системы, использующие пароли для аутентификации, должны хранить их в каком-либо виде для сверки с паролями, вводимыми пользователями. Обычно, вместо пароля хранят значение криптографической хеш-функции от пароля. Если хеш-функция достаточно сложная, вычислить пароль по хешу пароля сложно, то есть атакующий, возможно, не сможет восстановить пароль из украденного хеша. Однако знание хеша пароля и хеш-функции позволяет атакующему быстро проверять предположительные пароли, не обращаясь к атакуемой системе.

Если пароль используется для формирования криптографического ключа, используемого для шифрования данных, атакующий может быстро проверить правильность угадываемого пароля, судя по тому, успешно ли расшифровываются зашифрованные данные.

Если в системе хранения паролей не используется криптографическая соль, то атакующий может заранее вычислить значения хеш-функции для распространённых паролей и для паролей, длина которых меньше определённой длины. Используя полученные хеши, злоумышленник может быстро восстанавливать пароли по их кешу. Заранее рассчитанные хеши паролей можно эффективно хранить, используя радужную таблицу. Такие таблицы доступны в интернете для некоторых публичных систем аутентификации паролей.

Создание пароля[править | править код]

Пароли создаются автоматически (с использованием генераторов случайных чисел), или человеком. Стойкость пароля к атаке методом полного перебора может быть вычислена точно. В большинстве случаев пароли создаются людьми, например, во время создания аккаунтов для компьютерных систем или веб-сайтов. Люди создают пароли, руководствуясь советами или набором правил, но при этом склонны следовать шаблонам, что играют на руку атакующему. Списки часто выбираемых паролей распространены для использования в программах угадывания паролей. Словарь любого языка является таким списком, поэтому словарные слова считаются слабыми паролями. Несколько десятилетий анализа паролей в многопользовательских компьютерных системах показали[1], что больше 40 % паролей легко отгадать, используя только компьютерные программы, и ещё больше можно отгадать, когда во время нападения учитывается информация о конкретном пользователе.

Автоматическая генерация паролей, если она выполнена должным образом, помогает избежать всякой связи между паролем и его пользователем. Например, имя домашнего питомца пользователя вряд ли сгенерируется такой системой. Для пароля, выбранного из достаточно большого пространства возможностей, полный перебор может стать практически невозможным. Однако действительно случайные пароли может быть сложно сгенерировать и, как правило, пользователю их сложно запомнить.

Энтропия как мера сложности пароля[править | править код]

Сложность пароля в компьютерной индустрии обычно оценивают в терминах информационной энтропии (понятие из теории информации), измеряемой в битах. Вместо количества попыток, которые необходимо предпринять для угадывания пароля, вычисляется логарифм по основанию 2 от этого числа, и полученное число называется количеством «битов энтропии» в пароле. Пароль со, скажем, 42-битной сложностью, посчитанной таким способом, будет соответствовать случайно сгенерированному паролю длиной в 42 бита. Другими словами, чтобы методом полного перебора найти пароль с 42-битной сложностью, необходимо создать 242 паролей и попытаться использовать их; один из 242 паролей окажется правильным. Согласно формуле при увеличении длины пароля на один бит количество возможных паролей удвоится, что сделает задачу атакующего в два раза сложнее. В среднем атакующий должен будет проверить половину из всех возможных паролей до того, как найдет правильный. См. закон больших чисел.

Случайные пароли[править | править код]

Случайные пароли создаются путём выбора случайным образом какого-либо количества символов из какого-либо набора таким образом, что выбор любого символа из набора равновероятен. Сложность случайного пароля зависит от энтропии используемого генератора случайных чисел; зачастую используются генераторы псевдослучайных чисел. Множество публично-доступных генераторов паролей используют генераторы случайных чисел, находящихся в программных библиотеках, которые предлагают ограниченную энтропию. Однако, большинство современных операционных систем имеют криптографически сильные генераторы случайных чисел, которые пригодны для генерации пароля. Для создания случайного пароля также можно использовать обычные игральные кости. Программы, предназначенные для создания случайных паролей, часто имеют свойство гарантировать, что результат будет удовлетворять местной политике паролей; например, всегда создавая пароль из смеси букв, чисел и специальных символов. Сложность случайного пароля, измеренная в терминах информационной энтропии, будет равна

- H=log2NL=Llog2N=LlogNlog2{\displaystyle H=\log _{2}N^{L}=L\log _{2}N=L{\log N \over \log 2}}

где N — это количество возможных символов, а L — количество символов в пароле. H измеряется в битах.

| Набор символов | Количество символов, N | Энтропия на один символ, H, биты |

|---|---|---|

| Арабские цифры (0-9) | 10 | 3,3219 |

| Цифры шестнадцатеричной системы счисления (0-9, A-F) | 16 | 4,0000 |

| Строчные буквы латинского алфавита (a-z) | 26 | 4,7004 |

| Арабские цифры и строчные буквы латинского алфавита (a-z, 0-9) | 36 | 5,1699 |

| Строчные и заглавные буквы латинского алфавита (a-z, A-Z) | 52 | 5,7004 |

| Арабские цифры, строчные и заглавные буквы латинского алфавита (a-z, A-Z, 0-9) | 62 | 5,9542 |

| Все печатные символы ASCII | 95 | 6,5699 |

Пароли, придуманные людьми[править | править код]

Люди обычно создают пароли с недостаточно высокой энтропией. Некоторые фокусники используют эту человеческую особенность для развлечения и увеселения зрителей, угадывая предположительно случайные числа, загаданные зрителями.

Так, например, один анализ трёх миллионов созданных людьми восьмизначных паролей показал, что буква «e» была использована в паролях 1,5 миллиона раз, в то время как буква «f» — только 250 000 раз. При равномерном распределении каждый символ встречался бы 900 000 раз. Самая распространенная цифра — «1», тогда как наиболее популярные буквы — «a», «e», «o» и «r»[2].

Национальный институт стандартов и технологий (США) (NIST) для оценки энтропии пароля, созданного человеком и не включающего символы из неанглийских алфавитов, предлагает использовать следующий алгоритм:

- энтропия первого символа принимается равной 4 битам;

- энтропия следующих семи символов принимается равной по 2 бита на каждый символ;

- энтропия символов от 9-го до 20-го принимается равной по 1,5 бита на каждый символ;

- энтропия символов от 21-го и последующих принимается равной 1 биту на каждый символ;

- энтропия пароля принимается равной сумме энтропий символов;

- если в пароле используются заглавные буквы и неалфавитные символы, то к сумме прибавляется ещё 6 бит.

По этому алгоритму энтропия придуманного человеком пароля, составленного из 8 символов, не содержащего заглавных букв и не содержащего неалфавитных символов, составит около 4+7*2=18 бит. Алгоритм основан на том предположении, что люди выбирают пароли с той же энтропией, что и обычный английский текст.

Для практических целей пароли должны быть одновременно обоснованной сложности и функциональными для конечного пользователя, но и достаточно сложными, чтобы защитить от умышленной атаки. Сложные пароли можно легко забыть, и их с большей вероятностью будут записывать на бумаге, что подразумевает собой некоторый риск. С другой стороны, если требовать от пользователей запоминать пароли наизусть, то они будут придумывать более лёгкие пароли, что серьёзно увеличит риск взлома.

Некоторые критерии надёжности были найдены при поиске ключа, используемого для шифрования данных, методом полного перебора. Эта проблема не та же самая, так как эти методы включают в себя астрономическое количество попыток, но результаты могут помочь определиться с выбором пароля. В 1999 году участники проекта Electronic Freedom Foundation взломали 56-битный шифр DES меньше чем за сутки, используя специально спроектированное аппаратное оборудование[3]. В 2002 году участники сообщества distributed.net окончили взлом 64-битного ключа, затратив 4 года, 9 месяцев и 23 дня[4]. А 12 октября 2011 года сообщество distributed.net оценило, что для взлома 72-битного ключа с использованием тогдашних возможностей потребуется 124,8 года[5]. Ввиду огромной сложности и из-за ограничений, связанных с нашим пониманием законов физики, нельзя ожидать, что какой-либо цифровой компьютер (или их комбинация) был способен взломать 256-битный шифр с помощью метода полного перебора[6]. Так или иначе, в теории существует возможность (алгоритм Шора), что квантовые компьютеры смогут решать такие задачи, однако возможно ли это будет на практике — неизвестно.

Как результат — нельзя дать точный ответ на в некоторой степени другую проблему, проблему оптимальной сложности пароля. Национальный институт стандартов и технологий (США) (NIST) рекомендует использовать пароль с 80-битной энтропией для наилучшей защиты, который может быть достигнут с помощью 95-символьного алфавита (то есть, набор символов из ASCII) 12-символьным паролем (12 * 6,5 бита = 78).

Рекомендации по созданию сложного пароля[править | править код]

Общие рекомендации[править | править код]

Рекомендации по выбору хорошего пароля составлены для того, чтобы сделать пароль более стойким к разнообразным ухищрениям взломщиков[7][8].

- Минимально рекомендуемая длина пароля — в пределах от 12 до 14 символов. Увеличение длины пароля всего на 2 символа даёт в 500 раз больше вариантов, чем увеличение алфавита на 18 символов.

- Рекомендуется генерировать случайные пароли, если это возможно.

- Рекомендуется избегать использования паролей, содержащих словарные слова («password»), повторяющиеся наборы букв («passpass»), буквенные или числовые последовательности («aaa», «123»), ники, имена (собственное имя, имена родственников), клички домашних животных, романтические отсылки (нынешние или прошлые), биографическую информацию.

- Рекомендуется включать в пароль цифры и иные символы, если это разрешено системой.

- Рекомендуется использовать как прописные, так и строчные буквы, когда это возможно. Однако, см. пункт 1, может быть лучше добавить к паролю слово, чем каждый раз нажимать и отпускать в нужных местах клавишу Shift.

- Рекомендуется избегать использования одного пароля для различных сайтов или целей.

Некоторые рекомендации советуют никуда не записывать пароль, в то время как другие, отмечая существование большого количества защищённых паролем систем, к которым пользователь должен иметь доступ, одобряют идею записывания паролей, если, конечно, список паролей будет находиться в надёжном месте.

Примеры слабых паролей[править | править код]

Некоторые похожие пароли оказываются слабее, чем другие. Например, разница между паролем, состоящим из словарного слова, и паролем, состоящим из слова спутанного (то есть слова, буквы в котором заменены на, скажем, цифры сходного начертания, например: «о» на «0», «ч» на «4»), может стоить прибору для взлома паролей несколько лишних секунд — это добавляет к паролю немного сложности. В приведённых ниже примерах показаны разнообразные способы создания слабых паролей. В способах используются простые шаблоны, чем и объясняется низкая энтропия получаемых паролей — лёгкость их угадывания.

- Пароли по умолчанию: «password», «default», «admin», «guest» и другие. Список паролей по умолчанию широко распространён по интернету.

- Словарные слова: «chameleon», «RedSox», «sandbags», «bunnyhop!», «IntenseCrabtree» и другие, включая слова из неанглийских словарей.

- Слова с добавленными числами: «password1», «deer2000», «ivan1234» и другие. Подбор подобных паролей осуществляется очень быстро.

- Слова с заменёнными буквами: «p@ssw0rd», «l33th5x0r», «g0ldf1sh» и другие. Подобные пароли могут быть проверены автоматически с небольшими временными затратами.

- Слова, составленные из двух слов: «crabcrab», «stopstop», «treetree», «passpass» и другие.

- Распространённые последовательности на клавиатуре: «qwerty», «12345», «asdfgh», «fred» и другие.

- Широко известные наборы цифр: «911», «314159…», «271828…», «112358…» и другие.

- Личные данные: «ivpetrov123», «1/1/1970», номер телефона, имя пользователя, ИНН, адрес и другие.

У пароля существует много других возможностей оказаться слабым, судя по сложности некоторых схем атак; главный принцип в том, чтобы пароль обладал высокой энтропией, а не определялся каким-либо умным шаблоном или личной информацией. Онлайн-сервисы часто предоставляют возможность восстановить пароль, которой может воспользоваться хакер и узнать таким образом пароль. Выбор сложного для угадывания ответа на вопрос поможет защитить пароль.

Политика создания паролей — набор правил, призванных:

- помочь пользователям сочинить пароль, который сложно подобрать;

- гарантировать то, что пароли будут подходить целевой аудитории;

- давать пользователям рекомендации в отношении обращения с их паролями.

Некоторые политики требуют, чтобы:

- любой пароль, который был потерян или дискредитирован и, возможно, использовался дольше определённого времени, был изменён;

- любой пароль содержал определённые в шаблоне символы.

Установка интервала времени, в течение которого пароль может использоваться, служит для предоставления гаратий того, что:

- атакующему не хватит времени на взлом пароля; например, если время взлома пароля оценивается в 100 дней, то срок годности пароля устанавливается равным менее 100 дней;

- время доступа атакующего к системе в случае, если пароль был дискредитирован, будет ограничено.

Создание и обращение с паролем[править | править код]

Труднее всего взломать пароль, состоящий из случайных символов, даже если известны длина пароля и набор допустимых символов. Случайный пароль благодаря высокой энтропии не только трудно запомнить, но и долго подбирать методом полного перебора. Требование сочинять сложные пароли может способствовать тому, что забывчивые пользователи станут записывать пароли на бумажках, в мобильных телефонах, на КПК, будут делиться ими с другими пользователями. Брюс Шнайер рекомендует записывать свои пароли.

Люди больше не могут запоминать пароли, достаточно хорошие, чтобы надёжно защититься от словарных атак, и будет гораздо безопасней, если они выберут себе пароль слишком сложный, чтобы запомнить, и запишут его. Нам всем довольно просто обеспечить безопасность маленького куска бумаги. Я рекомендую людям записывать их пароли на маленький кусочек бумаги и хранить его вместе с остальными ценными бумажками в кошельке.

Оригинальный текст (англ.)

Simply, people can no longer remember passwords good enough to reliably defend against dictionary attacks, and are much more secure if they choose a password too complicated to remember and then write it down. We’re all good at securing small pieces of paper. I recommend that people write their passwords down on a small piece of paper, and keep it with their other valuable small pieces of paper: in their wallet.

— Брюс Шнайер 2005

Техники запоминания[править | править код]

Политики паролей иногда предлагают техники, помогающие людям запоминать пароли:

- сочинение мнемонических паролей — придумывание мнемонических фраз и использование их при составлении пароля; например, составление пароля из первых букв слов запомнившейся фразы; вместо первых букв, можно использовать, например, слоги; пользователь может вспомнить пароль, вспомнив мнемоническую фразу;

- мнемоника постфактум — придумывание случайного пароля и придумывание фразы, с помощью которой пароль можно вспомнить; фраза необязательно должна быть разумной, только запоминающейся;

- составление пароля по шаблону; при этом следует помнить о том, что любые шаблоны облегчают угадывание пароля (автоматичное или нет) атакующим.

Защита паролей[править | править код]

Людям обычно советуют никогда и нигде не записывать свои пароли и никогда не использовать один пароль для разных аккаунтов. Неcмотря на это обычные пользователи могут иметь десятки аккаунтов и могут использовать один и тот же пароль для всех аккаунтов. Чтобы не запоминать множество паролей, можно использовать специальное программное обеспечение — менеджер паролей, которое позволяет хранить пароли в зашифрованной форме. Также можно зашифровать пароль вручную и записать шифрограмму на бумаге, при этом запомнив метод расшифровки и ключ. Ещё можно слегка менять пароли для обычных аккаунтов и выбирать сложные и отличающиеся друг от друга пароли для высокоценных аккаунтов, таких как, например, интернет-банкинг.

Менеджер паролей — компьютерная программа, позволяющая пользователю использовать множество паролей и, возможно, требующая ввода одного пароля для доступа к хранимым паролям. Пароль к менеджеру паролей, естественно, должен быть как можно более сложным и не должен быть нигде записан.

ru.wikipedia.org

Самые популярные пароли в России и в мире

Информационной безопасностью не стоит пренебрегать! Ниже я представлю самые популярные пароли в России и в мире, которые пользователи ставят на WiFi, на свои странички в социальных сетях ВК, Одноклассники, Фейсбук, Инстаграм и потом искренне удивляются почему же их взломали. И уж сколько раз твердили миру, что пароль должен быть сложным, состоять как из заглавных, так и прописных букв, содержать цифры, спецсимволы и быть не короче 8, а лучше 10 символов. Но лень человеческая, к сожалению, делает своё чёрное дело играя на руку различным хулиганам и мошенникам. Если и Вы пользуетесь одним из паролей, который входит в список плохих паролей, то настоятельно советую всё же позаботиться о своей безопасности и сменить его на более устойчивый к взлому.

Приведённые ниже данные собраны на основе статистических исследований компаний SplashData, Yandex, Google и Mail.ru, а так же в результате анализа списков паролей для брутфорса беспроводных сетей WiFi и аккаунтов в соцсетях, выложенных в свободном доступе в Интернете.

Популярные цифровые пароли:

12345

123456

1234567

12345678

123456789

987654321

1234554321

111222

123123

654321

121212

131313

123123123

121314

123789

112233

111111

222222

55555

666666

000000

Самые распространенные пароли в мире:

password

password1

password12

password123

password1234

qwerty

iloveyou

admin

administrator

admin123

abc123

abcd1234

1q2w3e

1q2w3e4r

1q2w3e4r5t

q1q1q1

!@#$%^&*

aa123456

qwerty123

123qweqwe123

passw0rd

qazwsx

zxcvbn

qwaszx

qazwsxedc

qwertyuiop

asdfgh

asdfghjkl

test

killer

root

pass

master

fuckyou

internet

Популярные пароли в России:

На этом разделе я хочу остановиться более подробно. Я разделил пароли Дело в том, что пароли в виде русских слов, набранных транслитом либо на русском языке, но английской раскладке являются уже более-менее нормальными, по сравнению, с приведёнными выше. Иностранному взломщику уже сложнее будет его подобрать. Но не стоит забывать, что есть и русскоговорящие злоумышленники, которые прекрасно знают особенности нашего менталитета и тоже имеют достаточно объёмный список распространённых паролей в России, в которые входят все имена и различные популярные слова, набранные в разных вариациях. Вот самые часто встречающиеся по статистике:

vkontakte

odnoklassnik

gfhjkm

ghbdtn

cjkysirj

putin1

samsung

superman

pokemon

matrix

nokia

knopka

stalker

spartak

computer

Имена:

yfnfif

vfrcbv

vfhbyf

k.,jdm

fylhtq

fyfcnfcbz

fktrcfylh

natasha

nastya

marina

andrey

andrew

sergey

nikita

victor

Пароли на кириллице:

любовь

пароль

пароль1

йцукен

дурак

Яфй1чыц2

отвали

россия

откройся

nastroisam.ru