- 1. Что такое Интернет? 1) название локального диска. 2) программа обеспечения

- : Электронное правительство :: Управление информационно- коммуникационных технологий и связи :: Структурные подразделения администрации :: Администрация :: Krd.

- Google Chrome – Политика конфиденциальности

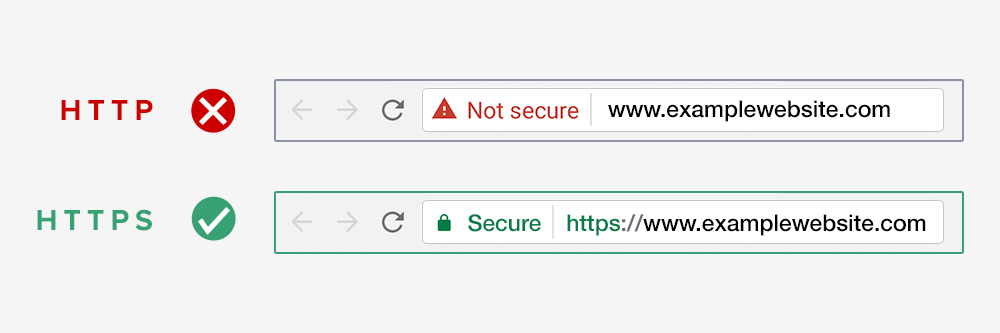

- Что означает зеленый замок в адресной строке браузера?

- Что такое фишинг? Типы и примеры фишинговых атак

- Чем отличается HTTP от WWW в URL-адресах? Требуется ли WWW?

- Что означает% 20 в веб-адресе?

- Почему стоит отказаться от WWW

- Как ваш веб-браузер сообщает вам, когда это безопасно

- Избегайте мошенничества, используя зашифрованные веб-сайты в Safari на Mac

- В чем разница между доменным именем и URL-адресом веб-сайта? | Domain.com

- Аббревиатур и сокращений для веб-разработки

1. Что такое Интернет? 1) название локального диска. 2) программа обеспечения

1) название локального диска.2) программа обеспечения компьютера.

3) всемирная глобальная компьютерная сеть.

4) программа поиска в компьютере.

2. Что такое электронная почта?

1) обмен письмами.

2) обмен письмами в глобальных сетях.

3) передача записанного звука.

4) передача изображений.

3. Что такое почтовый ящик?

1) раздел дисковой памяти, отведённый для пользователя.

2) название диска памяти отведённого, для всех пользователей.

3) раздел дисковой памяти на почтовом сервере, отведённый для пользователя.

4) программа вызова почтальонов на дом.

4. Из чего состоит электронное письмо?

1) из набора зашифрованных букв, цифр.

2) конверт, текст письма, приложение.

3) конверт, текст письма, марки.

4) из множества символов.

5. Структура электронного адреса?

1) имя почтового ящика @ адрес почтового сервера.

2) имя почтового ящика, адрес почтового сервера.

3) имя, фамилия, отчество пользователя.

4) имя, фамилия, отчество, название своего сайта в Интернете.

6. Что такое модем?

1) программа для корректировки текстов.

2) программа для перевода текстов на другой язык.

3) устройство позволяющее избежать поломки компьютера, при скачках напряжения.

4) устройство для подключения компьютера к сети через виды линий связи.

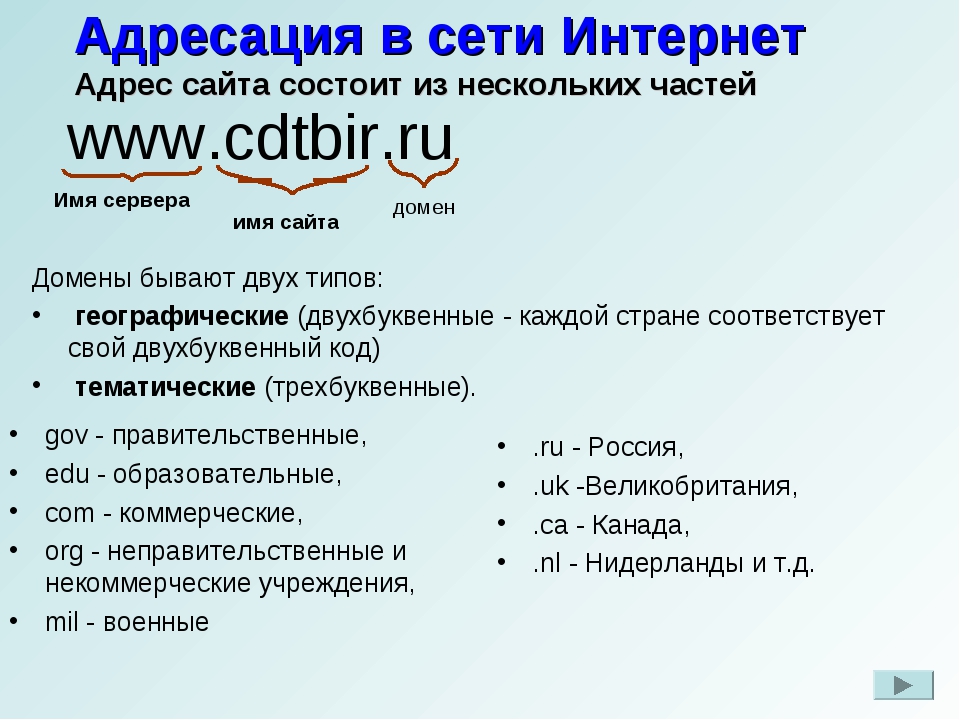

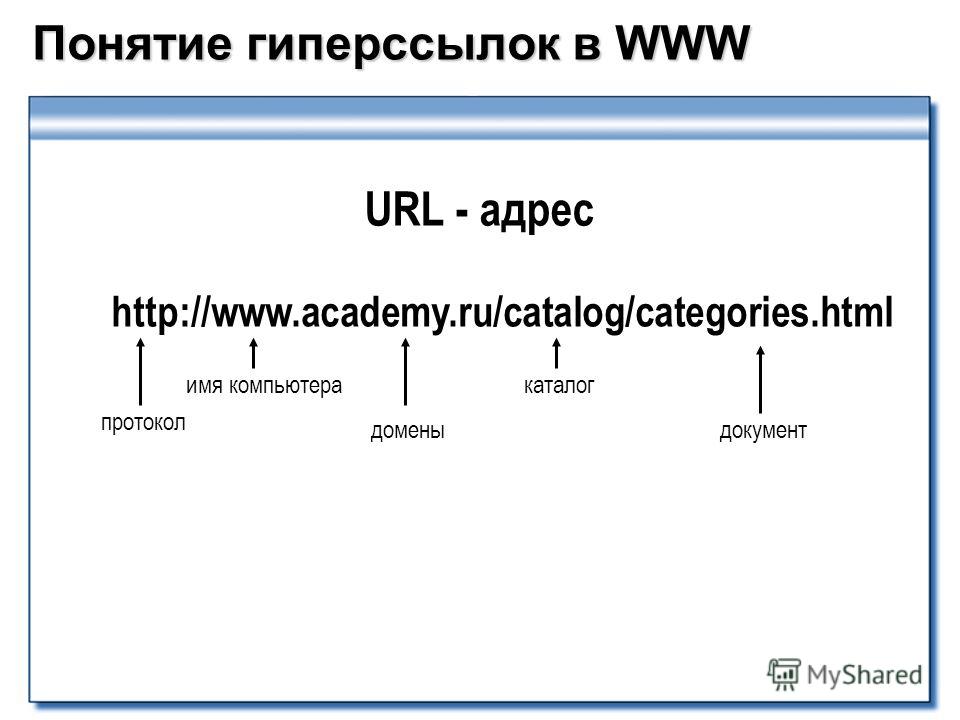

7. Адресация — это?

1) способ идентификации абонентов в сети;

2) адрес сервера;

3) почтовый адрес пользователя сети;

4) количество бод (символов/сек), пересылаемой информации Вашим модемом.

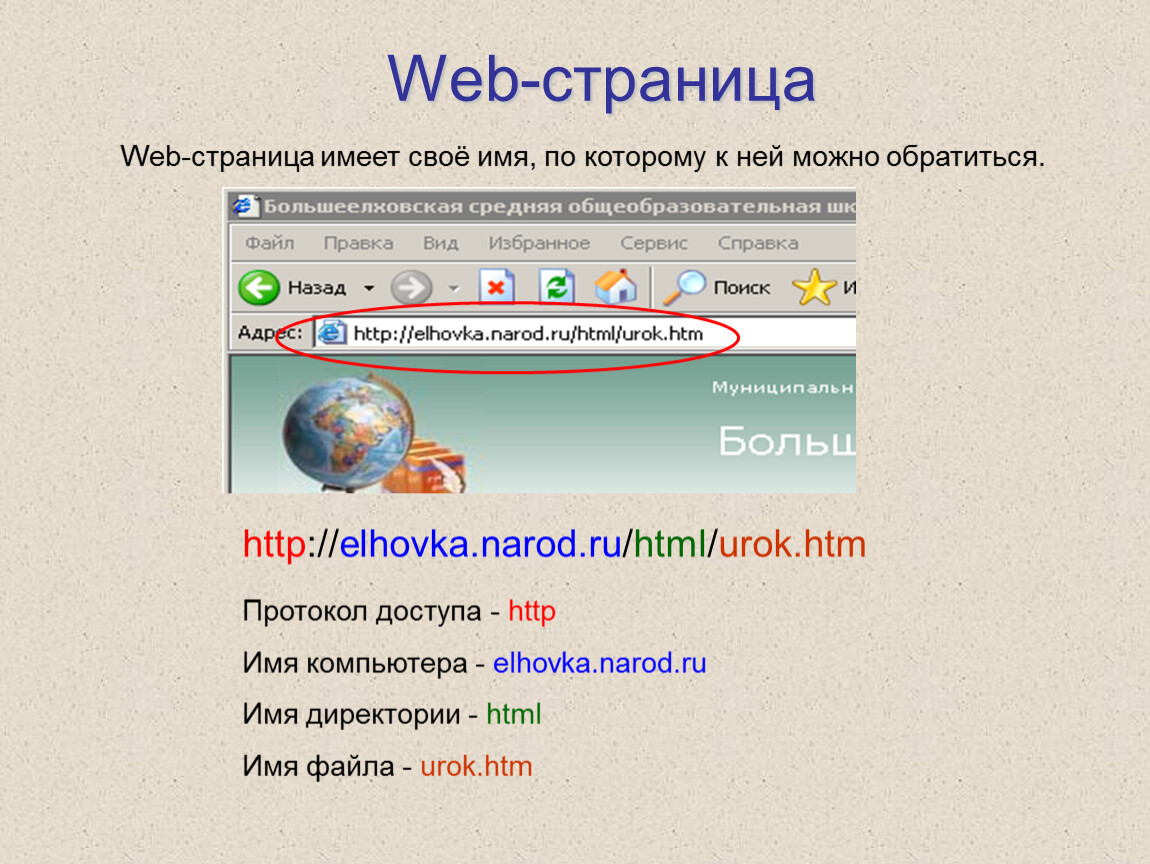

8. WEB-страничка — это?

1) документ, в котором хранится вся информация по сети;

3) сводка меню программных продуктов

4) гипертекстовая страница.

9. Web-страница имеет формат (расширение):

1 1) .exe

2 2) .txt

3 3) .htm

4) .doc

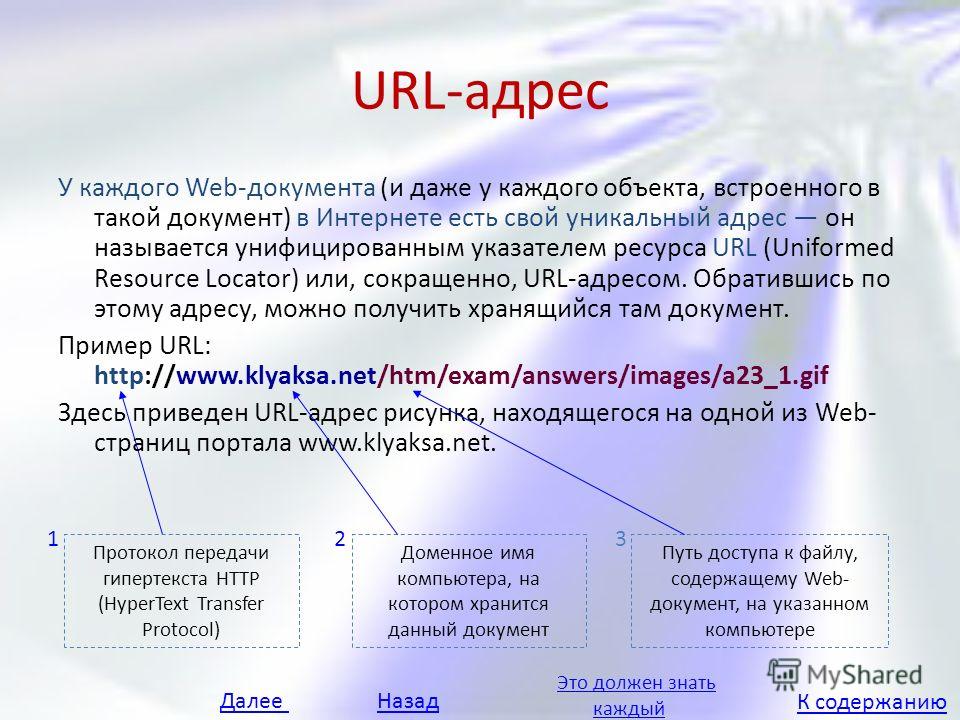

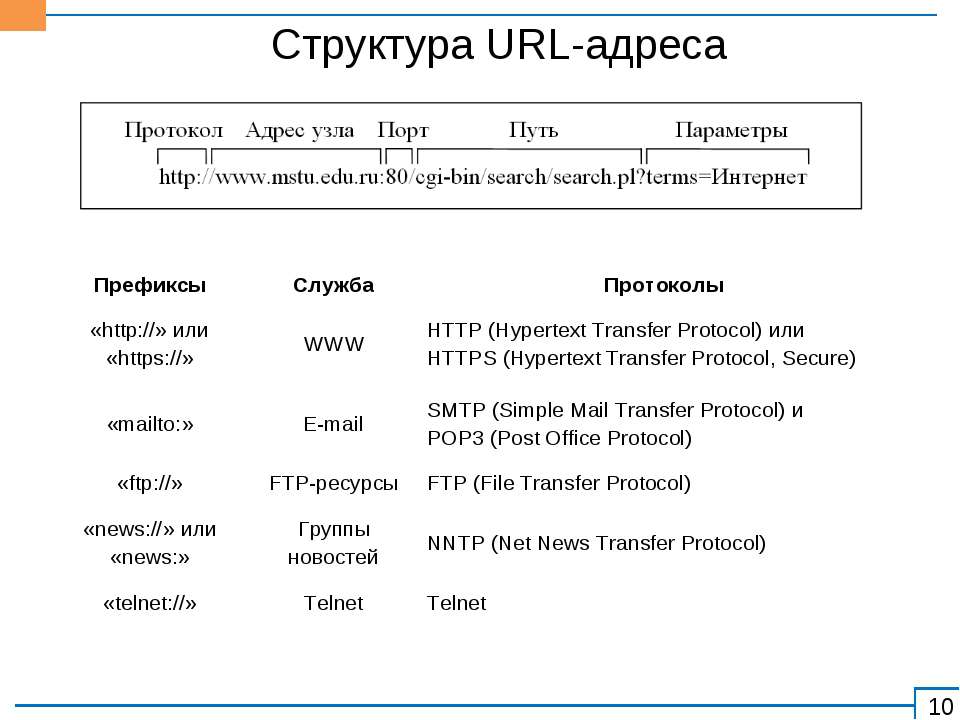

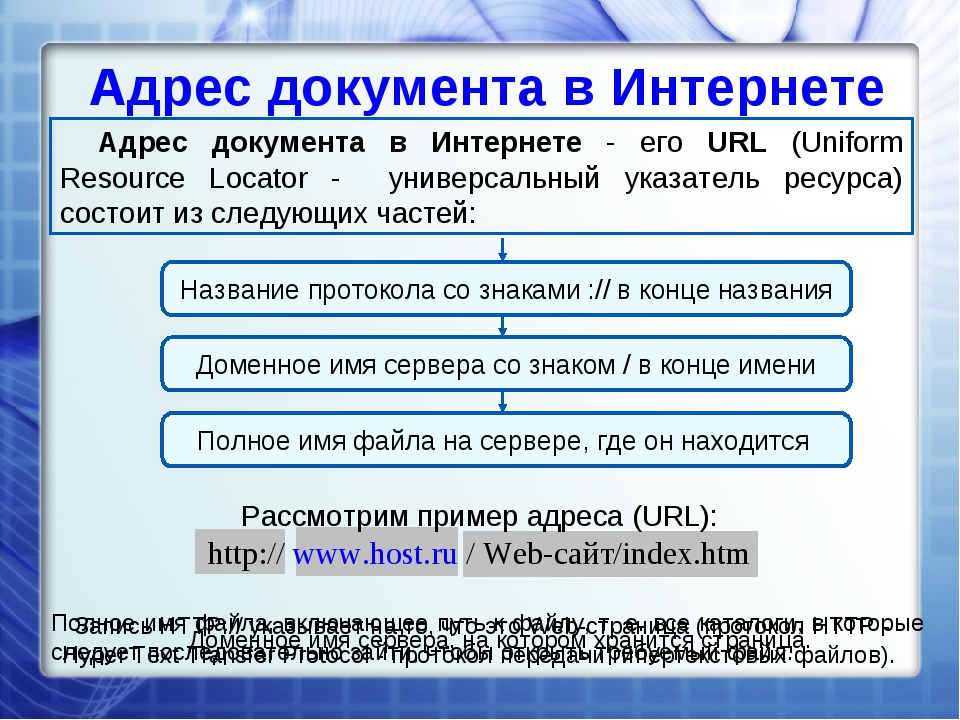

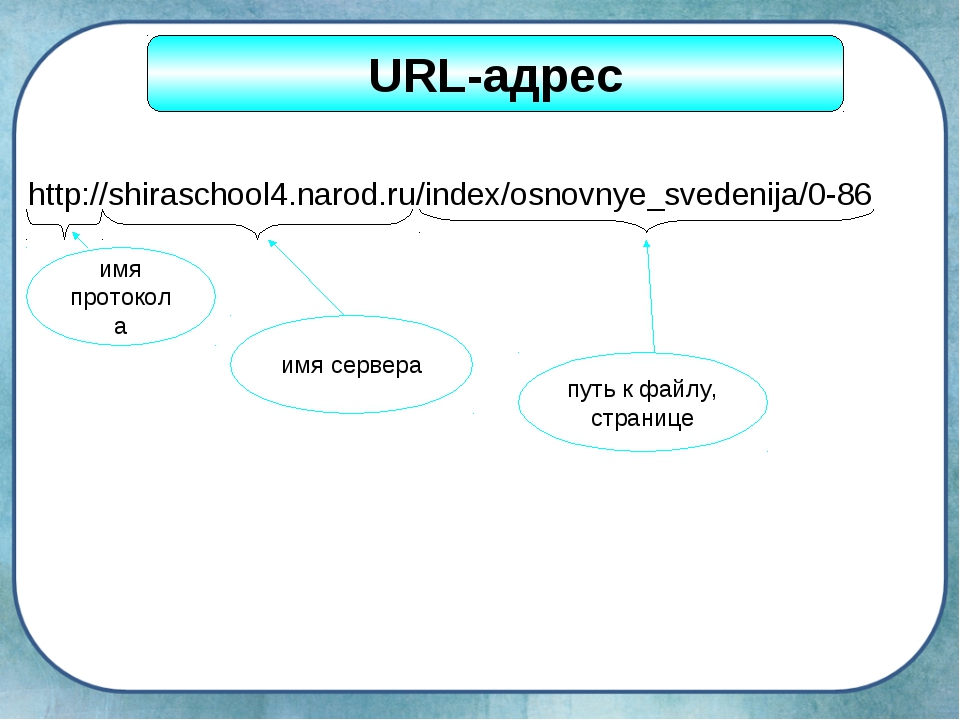

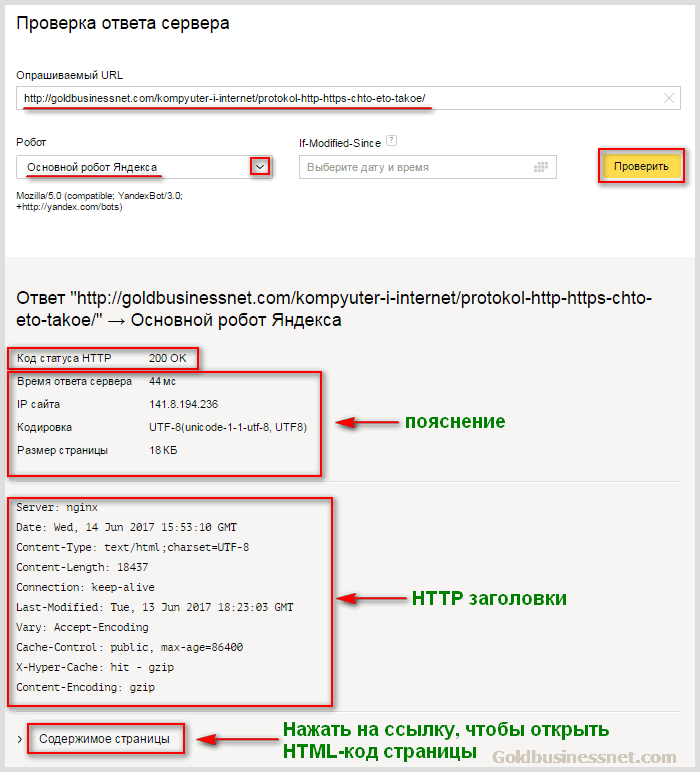

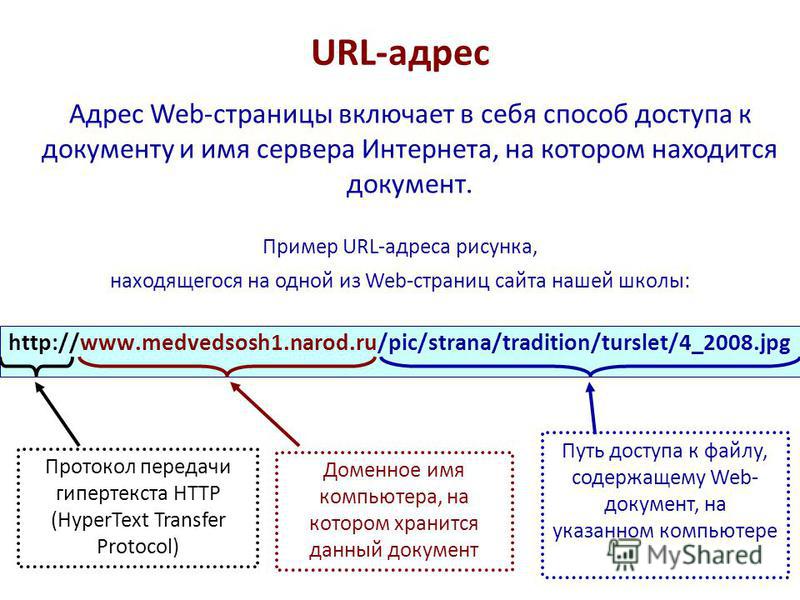

10. Что обозначает буква перед адресом странички (HTTP)?

1) протокол, по которому браузер связывается web-сервером

2) просто так

3)Адрес сервера в сети Интернет

4)Имя пользователя в сети

: Электронное правительство :: Управление информационно- коммуникационных технологий и связи :: Структурные подразделения администрации :: Администрация :: Krd.

ru

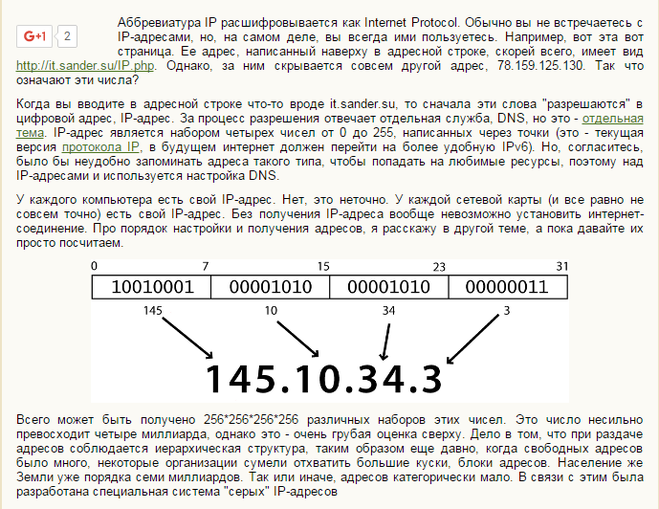

ru- Глобальная сеть, в которую входят правительственные, академические, коммерческие, военные и корпоративные сети всего мира, в основе которой лежит использование протокола передачи данных IP (Inter-network Protocol).

- Глобальная информационная система, части которой логически взаимосвязаны друг с другом посредством уникального адресного пространства, основанного на протоколе IP, и которая обеспечивает, публично или частным образом, коммуникационный сервис высокого уровня.

- Множество взаимосвязанных компьютерных сетей, окутывающих земной шар. Интернет обеспечивает доступ к компьютерам, электронной почте, доскам объявлений, базам данных и дискуссионным группам, все из которых используют протокол IP.

Всемирная информационная компьютерная сеть Интернет представляет собой объединение множества региональных компьютерных сетей и компьютеров, обменивающихся друг с другом информацией по каналам общественных телекоммуникаций (телефонной, радио и спутниковой связи).

Google Chrome – Политика конфиденциальности

Последнее обновление: 23 сентября 2021 г.

Предыдущие версии:

Выберите дату15 января 2021 г.20 мая 2020 г.17 марта 2020 г.10 декабря 2019 г.31 октября 2019 г.12 марта 2019 г.30 января 2019 г.4 декабря 2018 г.24 октября 2018 г.

Здесь рассказано, как управлять данными, которые получает, хранит и использует Google, когда Вы работаете в браузере Google Chrome на компьютере или мобильном устройстве, в Chrome OS или в режиме Безопасного просмотра. Хотя перечисленные ниже правила относятся к браузеру Chrome, вся личная информация, которую Вы предоставляете Google или храните в аккаунте, обрабатывается строго в соответствии с Политикой конфиденциальности Google, которая иногда меняется. Информацию о хранении данных в Google можно посмотреть в соответствующей политике.

Если на Вашем устройстве Chromebook можно устанавливать приложения из Google Play, использование и защита Ваших данных, собираемых сервисом Google Play или системой Android, регулируется Условиями использования Google Play и Политикой конфиденциальности Google.

О Примечании

В этом Примечании для удобства мы будем использовать термин «Chrome» в отношении всего ряда продуктов линейки Chrome, указанных выше. Если правила для разных продуктов отличаются, это будет оговорено отдельно. Иногда положения Примечания меняются.

Версии «Chrome (бета)», «Chrome для разработчиков» и Chrome Canary позволяют тестировать новые функции браузера, которые ещё не были выпущены официально. Настоящее Примечание относится ко всем версиям Chrome, но может не учитывать функции, находящиеся в разработке.

Подробнее о том, как изменить настройки конфиденциальности в Chrome…

Содержание

Режимы браузера

Начать использовать Chrome можно без предоставления какой-либо личной информации. Тем не менее в некоторых режимах браузер может собирать данные о Вас для Вашего удобства. Меры по обеспечению конфиденциальности зависят от выбранного режима.

Основной режим браузера

При работе браузера в основном режиме на Вашем компьютере сохраняется информация, в том числе:

История просмотра сайтов. Chrome сохраняет URL посещенных страниц, файлы кеша с текстом, картинками и другим контентом со страниц, а также список IP-адресов некоторых ресурсов, на которые размещены ссылки на посещенных страницах (если включена предварительная визуализация).

Персональные данные и пароли для быстрого заполнения форм и входа на сайты, где Вы уже бывали раньше.

Список разрешений, предоставленных веб-сайтам.

Файлы cookie или другие данные с посещенных вами веб-сайтов.

Данные, сохраненные дополнениями.

Информация о скачиваниях с веб-сайтов.

Вы можете:

Личная информация из Chrome отправляется в Google только в том случае, если вы решили хранить ее в аккаунте Google, включив синхронизацию. Платежные данные, карты и пароли передаются, только если вы сохранили их в аккаунте Google. Подробнее…

Подробнее…

Как Chrome обрабатывает Вашу информацию

Информация для владельцев сайтов. Сайты, которые Вы открываете с помощью Chrome, автоматически получают стандартные данные журналов, включая Ваш IP-адрес и данные из файлов cookie. Используя Chrome для работы с сервисами Google (например, Gmail), Вы не предоставляете компании Google какой-либо дополнительной информации о себе. Если в Chrome будет автоматически обнаружено, что пользователь сервиса Google или партнерского сайта стал жертвой сетевой атаки типа «человек посередине», то данные об этом могут быть направлены в Google или на тот ресурс, где произошла атака. Это нужно, чтобы определить ее серьезность и принцип организации. Владельцы сайтов, сотрудничающие с Google, получают отчеты об атаках, которые были произведены на их ресурсах.

Предварительная визуализация. Чтобы быстрее загружать веб-страницы, Chrome может искать IP-адреса ссылок, размещенных на текущей странице, и создавать сетевые подключения. Сайты и приложения Android также иногда запрашивают у браузера предварительную загрузку веб-страниц, на которые Вы можете перейти дальше. Запросы от веб-сайтов выполняются всегда и не зависят от системы подсказок Chrome. Если от браузера Chrome, веб-сайта или приложения поступил запрос на предварительную визуализацию страницы, она будет сохранять и считывать файлы cookie, как будто ее уже посетили (даже если этого не произойдет). Подробнее…

Сайты и приложения Android также иногда запрашивают у браузера предварительную загрузку веб-страниц, на которые Вы можете перейти дальше. Запросы от веб-сайтов выполняются всегда и не зависят от системы подсказок Chrome. Если от браузера Chrome, веб-сайта или приложения поступил запрос на предварительную визуализацию страницы, она будет сохранять и считывать файлы cookie, как будто ее уже посетили (даже если этого не произойдет). Подробнее…

Местоположение. Чтобы предоставить вам наиболее подходящую информацию, некоторые сайты могут запрашивать данные о вашем местоположении. Chrome предупреждает об этом и предоставляет такие данные только с вашего разрешения. Чтобы определить ваше местоположение, Chrome использует службы геолокации Google и может отправлять туда следующую информацию:

- список маршрутизаторов Wi-Fi поблизости;

- идентификаторы базовых станций сотовой связи поблизости;

- данные о мощности сигнала Wi-Fi или сотовой связи;

- текущий IP-адрес Вашего мобильного устройства.

Google не несет ответственности за сторонние веб-сайты и их меры по обеспечению конфиденциальности. Будьте внимательны, предоставляя им информацию о своем местоположении.

Обновления. Chrome иногда отправляет в Google запросы, чтобы проверить обновления, определить статус соединения, синхронизировать настройки времени и узнать количество активных пользователей.

Функции поиска. Если Вы вошли в аккаунт на сайте Google и используете поисковую систему Google по умолчанию, запросы через омнибокс или окно поиска на странице быстрого доступа в Chrome будут сохраняться в аккаунте Google.

Поисковые подсказки. Чтобы Вы могли искать информацию быстрее, Chrome предлагает варианты запросов. Для этого он отправляет символы, которые Вы вводите в омнибокс или окно поиска на странице быстрого доступа, в Вашу поисковую систему по умолчанию (даже если Вы ещё не нажали клавишу «Ввод»). Если Вы выбрали Google в качестве поисковой системы по умолчанию, она предлагает подсказки на основе Вашей истории поиска, запросов других людей, а также тем, связанных с Вашими запросами в омнибоксе и окне поиска на странице быстрого доступа. О том, как ускорить поиск в Google, рассказано в этой статье. Подсказки также могут быть основаны на истории браузера. Подробнее…

О том, как ускорить поиск в Google, рассказано в этой статье. Подсказки также могут быть основаны на истории браузера. Подробнее…

Похожие страницы. Если Вы не сможете открыть нужную веб-страницу, Chrome отправит ее адрес в Google и предложит похожие сайты.

Автозаполнение, платежи и управление паролями. Когда включено автозаполнение или управление паролями, Chrome отправляет в Google анонимную информацию о веб-формах, которые вы открываете или отправляете (в том числе хешированный URL веб-страницы и данные о полях для ввода). Эти сведения позволяют нам улучшать сервисы автозаполнения и управления паролями. Подробнее…

Если вы вошли в Chrome, используя аккаунт Google, то можете увидеть предложение сохранить в аккаунте пароли, способы оплаты и другую подобную информацию. Кроме того, Chrome может подставлять в веб-формы пароли и способы оплаты из аккаунта Google. Если пароли и другие данные сохранены только в Chrome, вы увидите предложение сохранить их в аккаунте Google. Если вы используете способ оплаты из аккаунта Google или сохраняете такой способ оплаты в нем на будущее, Chrome будет собирать информацию о вашем компьютере и передавать ее в Google Pay для защиты от мошеннических операций и в целях предоставления сервиса. Вы также сможете оплачивать покупки через Chrome с помощью Google Pay, если эта функция поддерживается продавцом.

Если вы используете способ оплаты из аккаунта Google или сохраняете такой способ оплаты в нем на будущее, Chrome будет собирать информацию о вашем компьютере и передавать ее в Google Pay для защиты от мошеннических операций и в целях предоставления сервиса. Вы также сможете оплачивать покупки через Chrome с помощью Google Pay, если эта функция поддерживается продавцом.

Язык. Chrome запоминает язык сайтов, которые Вы посещаете чаще всего, и отправляет эти данные в Google, чтобы сделать использование браузера более удобным для Вас. Если Вы включили синхронизацию Chrome, языковой профиль будет связан с Вашим аккаунтом Google. Если Вы добавили историю Chrome в историю приложений и веб-поиска, информация о языке может использоваться для персонализации других сервисов Google. Отслеживание действий можно настроить здесь.

Веб-приложения для Android. Если Вы добавите на главный экран устройства Android сайт, оптимизированный для быстрой и надежной работы на мобильных устройствах, Chrome свяжется с серверами Google и создаст на Вашем устройстве оригинальный пакет приложения. Благодаря ему Вы сможете использовать веб-приложение как обычное приложение для Android. Например, веб-приложение появится в списке приложений, установленных на устройстве. Подробнее…

Благодаря ему Вы сможете использовать веб-приложение как обычное приложение для Android. Например, веб-приложение появится в списке приложений, установленных на устройстве. Подробнее…

Статистика использования и отчеты о сбоях. По умолчанию эти данные отправляются в Google, чтобы с их помощью мы могли улучшать свои продукты. Статистика использования содержит информацию о настройках, нажатиях кнопок и задействованных ресурсах памяти. Как правило, в статистику не входят URL веб-страниц и личная информация. Однако, если Вы включили функцию «Помогать улучшить просмотр страниц и поиск» или «Отправлять URL посещенных страниц в Google», в статистике будут данные о том, какие страницы Вы открывали и как их использовали. Если у Вас включена синхронизация Chrome, то данные о поле и возрасте, указанные в Вашем аккаунте Google, могут использоваться вместе с нашей статистикой. Это позволяет нам создавать продукты для всех групп населения. К примеру, мы можем собирать статистику, чтобы определять страницы, которые загружаются медленно. Мы используем эту информацию, чтобы совершенствовать свои продукты и сервисы, а также помогать разработчикам в улучшении их сайтов. Отчеты о сбоях содержат системную информацию на момент сбоя, а также могут включать URL веб-страниц и личные данные (в зависимости от того, как использовался браузер). Мы можем передавать партнерам (например, издателям, рекламодателям и разработчикам) обобщенную информацию, по которой нельзя установить личность пользователя. Вы можете в любой момент запретить или снова разрешить Chrome отправлять в Google статистику и отчеты. Если Вы используете приложения из Google Play на устройстве Chromebook и разрешили Chrome отправлять статистику, в Google также будут передаваться данные диагностики и сведения об использовании Android.

Мы используем эту информацию, чтобы совершенствовать свои продукты и сервисы, а также помогать разработчикам в улучшении их сайтов. Отчеты о сбоях содержат системную информацию на момент сбоя, а также могут включать URL веб-страниц и личные данные (в зависимости от того, как использовался браузер). Мы можем передавать партнерам (например, издателям, рекламодателям и разработчикам) обобщенную информацию, по которой нельзя установить личность пользователя. Вы можете в любой момент запретить или снова разрешить Chrome отправлять в Google статистику и отчеты. Если Вы используете приложения из Google Play на устройстве Chromebook и разрешили Chrome отправлять статистику, в Google также будут передаваться данные диагностики и сведения об использовании Android.

Медиалицензии. Некоторые сайты шифруют медиаконтент, чтобы защитить его от несанкционированного доступа и копирования. Если сайт создан на HTML5, обмен выполняется с помощью Encrypted Media Extensions API. При этом на устройстве пользователя может сохраняться лицензия и идентификатор сеанса. Чтобы стереть их, воспользуйтесь инструментом Удаление данных о просмотренных страницах (установите флажок «Файлы cookie и другие данные сайтов»). Если на сайте используется Adobe Flash Access, Chrome предоставляет сайту или провайдеру контента уникальный идентификатор, который хранится в Вашей системе. Чтобы закрыть доступ к идентификатору, в меню Chrome выберите «Настройки > Дополнительные > Настройки контента > Защищенный контент» или воспользуйтесь инструментом Удаление данных о просмотренных страницах (установите флажок «Файлы cookie и другие данные сайтов»). Когда Вы хотите получить доступ к защищенному контенту в Chrome для Android, HD или офлайн-контенту в Chrome OS, поставщик контента может потребовать подтверждение, что устройство подходит для его воспроизведения. В таком случае Ваше устройство передаст сайту идентификатор, подтверждающий безопасность ключей шифрования. Подробнее…

Чтобы стереть их, воспользуйтесь инструментом Удаление данных о просмотренных страницах (установите флажок «Файлы cookie и другие данные сайтов»). Если на сайте используется Adobe Flash Access, Chrome предоставляет сайту или провайдеру контента уникальный идентификатор, который хранится в Вашей системе. Чтобы закрыть доступ к идентификатору, в меню Chrome выберите «Настройки > Дополнительные > Настройки контента > Защищенный контент» или воспользуйтесь инструментом Удаление данных о просмотренных страницах (установите флажок «Файлы cookie и другие данные сайтов»). Когда Вы хотите получить доступ к защищенному контенту в Chrome для Android, HD или офлайн-контенту в Chrome OS, поставщик контента может потребовать подтверждение, что устройство подходит для его воспроизведения. В таком случае Ваше устройство передаст сайту идентификатор, подтверждающий безопасность ключей шифрования. Подробнее…

Другие сервисы Google. В настоящем Примечании рассматриваются сервисы Google, которые включены в Chrome по умолчанию. Chrome может предлагать Вам воспользоваться и другими сервисами Google, например Google Переводчиком, если Вы открыли страницу на другом языке. При первом использовании этих сервисов появятся их настройки. Подробную информацию можно найти в Политике конфиденциальности Chrome.

Chrome может предлагать Вам воспользоваться и другими сервисами Google, например Google Переводчиком, если Вы открыли страницу на другом языке. При первом использовании этих сервисов появятся их настройки. Подробную информацию можно найти в Политике конфиденциальности Chrome.

Идентификаторы в Chrome

В Chrome используются различные уникальные и неуникальные идентификаторы, необходимые для правильной работы функций. Например, при push-рассылке браузеру присваивается идентификатор для корректной доставки уведомлений. Мы стараемся использовать неуникальные идентификаторы, а также своевременно удалять ненужные. Кроме того, есть несколько идентификаторов, которые нужны для улучшения и продвижения Chrome, но не связаны с пользовательскими функциями напрямую.

Отслеживание установок. Каждая копия Chrome для Windows содержит генерируемый случайным образом номер, который отправляется в Google при первом запуске, а затем удаляется при первом обновлении Chrome.

С помощью этого временного идентификатора мы оцениваем количество установок браузера. В мобильной версии Chrome вместо этого используется своеобразный идентификатор устройства, который также помогает нам узнать количество установок.

С помощью этого временного идентификатора мы оцениваем количество установок браузера. В мобильной версии Chrome вместо этого используется своеобразный идентификатор устройства, который также помогает нам узнать количество установок.Отслеживание промоакций. Для контроля эффективности промоакций Chrome генерирует уникальный токен, который отправляется в Google при первом запуске и использовании браузера. Если Вы скачали или повторно активировали браузер на компьютере в ходе рекламной кампании и выбрали Google в качестве поисковой системы по умолчанию, Chrome также отправляет в Google неуникальную промометку из запросов, которые Вы вводите в омнибоксе. Все запросы в омнибоксе мобильной версии Chrome также содержат неуникальную промометку. То же самое могут делать устройства с Chrome OS (например, во время первой установки и при отправке поисковых запросов). Подробнее…

Тестирование. Иногда мы организуем закрытые тесты новых функций.

При первом запуске браузеру присваивается случайный идентификатор, который нужен для выбора фокус-групп. Тестирование может быть ограничено страной (определяется по IP-адресу), операционной системой, версией Chrome и другими параметрами. Список тестовых функций, которые сейчас активны в Вашем браузере Chrome, прилагается ко всем запросам, которые отправляются в Google. Подробнее…

При первом запуске браузеру присваивается случайный идентификатор, который нужен для выбора фокус-групп. Тестирование может быть ограничено страной (определяется по IP-адресу), операционной системой, версией Chrome и другими параметрами. Список тестовых функций, которые сейчас активны в Вашем браузере Chrome, прилагается ко всем запросам, которые отправляются в Google. Подробнее…

Режимы входа и синхронизации Chrome

Вы можете использовать браузер Chrome, в котором выполнен вход в аккаунт Google, независимо от того, включена ли синхронизация.

Вход в аккаунт. Если вы входите в любой сервис Google или выходите из него, пользуясь версией Chrome для ПК, вход в аккаунт Chrome или выход из него выполняется автоматически. Эту функцию можно отключить в настройках. Подробнее… Если вы входите в любой веб-сервис Google в версии Chrome для Android или iOS, то можете увидеть предложение войти с помощью аккаунтов Google, которые уже используются на этом устройстве. Эту функцию можно отключить в настройках. Подробнее… Если вы вошли в Chrome, используя аккаунт Google, то можете увидеть предложение сохранить в аккаунте пароли, способы оплаты и другую подобную информацию. В отношении этой персональной информации действует Политика конфиденциальности Google.

Эту функцию можно отключить в настройках. Подробнее… Если вы вошли в Chrome, используя аккаунт Google, то можете увидеть предложение сохранить в аккаунте пароли, способы оплаты и другую подобную информацию. В отношении этой персональной информации действует Политика конфиденциальности Google.

Синхронизация. Когда Вы входите в Chrome или в систему на устройстве Chromebook и включаете синхронизацию с аккаунтом Google, Ваша личная информация сохраняется в аккаунте на серверах Google. Это позволяет Вам получать доступ к своим данным с любого устройства, на котором Вы вошли в Chrome. В отношении персональной информации действует Политика конфиденциальности Google. Вот что может синхронизироваться:

- история посещения страниц;

- закладки;

- вкладки;

- пароли и параметры автозаполнения;

- другие настройки браузера, например установленные расширения.

Синхронизация будет работать, только если вы ее включите. Подробнее… В меню «Настройки» можно выбрать конкретную информацию, которая будет синхронизироваться. Подробнее… Для управления данными Chrome, которые хранятся в аккаунте Google, нужно перейти на эту страницу. Там же можно отключить синхронизацию и удалить все связанные с аккаунтом данные с серверов Google (если аккаунт не был создан через сервис Family Link). Подробнее… Вход в аккаунты Google, созданные с помощью Family Link, обязателен, и для них нельзя отключить синхронизацию, так как с ее помощью родители управляют устройствами детей, например доступом к определенным сайтам. Однако дети с управляемыми аккаунтами могут удалить свои данные и отключить синхронизацию для большинства типов данных. Подробнее… К данным, которые хранятся в таких аккаунтах, применяются положения Примечания о конфиденциальности данных в аккаунтах Google, созданных для детей младше 13 лет и управляемых с помощью Family Link.

Подробнее… Для управления данными Chrome, которые хранятся в аккаунте Google, нужно перейти на эту страницу. Там же можно отключить синхронизацию и удалить все связанные с аккаунтом данные с серверов Google (если аккаунт не был создан через сервис Family Link). Подробнее… Вход в аккаунты Google, созданные с помощью Family Link, обязателен, и для них нельзя отключить синхронизацию, так как с ее помощью родители управляют устройствами детей, например доступом к определенным сайтам. Однако дети с управляемыми аккаунтами могут удалить свои данные и отключить синхронизацию для большинства типов данных. Подробнее… К данным, которые хранятся в таких аккаунтах, применяются положения Примечания о конфиденциальности данных в аккаунтах Google, созданных для детей младше 13 лет и управляемых с помощью Family Link.

Как Chrome обрабатывает синхронизированную информацию

Когда включена синхронизация с аккаунтом Google, мы используем сохраненные данные, чтобы делать Вашу работу в браузере максимально комфортной. Чтобы Вам было удобнее пользоваться и другими нашими продуктами, Вы можете добавить историю Chrome в историю приложений и веб-поиска.

Чтобы Вам было удобнее пользоваться и другими нашими продуктами, Вы можете добавить историю Chrome в историю приложений и веб-поиска.

Вы можете изменить эту настройку на странице отслеживания действий, а также управлять личной информацией по своему усмотрению. Если Вы решили не использовать в других сервисах данные Chrome, они будут обрабатываться Google только в анонимном виде и после объединения их с данными других пользователей. Мы используем эти данные для создания и улучшения функций, продуктов и сервисов. Если Вы хотите использовать облако Google для хранения и синхронизации данных Chrome, но не желаете предоставлять Google доступ к ним, включите шифрование с помощью кодовой фразы. Подробнее…

Режим инкогнито и гостевой режим

Воспользуйтесь режимом инкогнито или гостевым режимом, чтобы ограничить объем информации, который Chrome хранит у Вас на компьютере. В этих режимах некоторая информация не сохраняется, например:

- основная информация об истории просмотра сайтов, включая URL, кешированный текст страниц и IP-адреса, связанные с посещенными вами веб-сайтами;

- уменьшенные изображения посещаемых вами сайтов;

- записи о скачивании файлов (при этом скачанные файлы будут храниться в указанной вами папке на компьютере или мобильном устройстве).

Как Chrome обрабатывает Вашу информацию в режиме инкогнито и гостевом режиме

Файлы cookie. Chrome не предоставляет сайтам доступ к файлам cookie, если Вы используете режим инкогнито или гостевой режим. При работе в этих режимах сайты могут сохранять в системе новые файлы cookie, но все они будут удалены, когда Вы закроете окно браузера.

Изменения конфигурации браузера. Когда Вы вносите изменения в конфигурацию браузера, например создаете закладку для веб-страницы или меняете настройки, эта информация сохраняется. В режиме инкогнито и в гостевом режиме такого не происходит.

Разрешения. Разрешения, которые Вы предоставляете в режиме инкогнито, не сохраняются в существующем профиле.

Информация из профиля. В режиме инкогнито у Вас есть доступ к информации из существующего профиля, например к подсказкам на базе истории посещения страниц и к сохраненным паролям. В гостевом режиме данные профилей не используются.

Управление пользователями Chrome

Управление пользователями в персональной версии Chrome

Вы можете создать в браузере Chrome отдельный профиль для каждого человека, который работает на компьютере или мобильном устройстве. При этом любой пользователь устройства будет иметь доступ ко всем сведениям всех профилей. Если Вы хотите защитить свою информацию, используйте разные аккаунты в операционной системе. Подробнее…

Управление пользователями в Chrome для организаций

Если браузер Chrome или устройство Chromebook контролируется компанией или учебным заведением, системный администратор может устанавливать для них правила. Когда пользователь в первый раз начинает работу в браузере (кроме гостевого режима), Chrome обращается к Google и получает нужные правила и в дальнейшем периодически проверяет их обновление.

Администратор может включить создание отчетов о статусе и активности Chrome, которые будут содержать данные о местоположении устройств с Chrome OS. Кроме того, администратор может иметь доступ к информации на управляемом устройстве, а также отслеживать и раскрывать ее.

Кроме того, администратор может иметь доступ к информации на управляемом устройстве, а также отслеживать и раскрывать ее.

Безопасный просмотр веб-страниц

Google Chrome и другие браузеры (включая некоторые версии Mozilla Firefox и Safari) поддерживают функцию Безопасного просмотра Google. При безопасном просмотре браузер получает от серверов Google информацию о подозрительных веб-сайтах.

Как работает функция Безопасного просмотра

Браузер периодически обращается к серверам Google для загрузки постоянно обновляемого списка сайтов, замеченных в фишинге и распространении вредоносного программного обеспечения. Текущая копия списка хранится в Вашей системе локально. При этом в Google не поступают ни сведения об аккаунте, ни другие идентификационные данные. Передается только стандартная информация журнала, включая IP-адрес и файлы cookie.

Каждый посещенный вами сайт сверяется с загруженным списком. При обнаружении соответствий браузер отправляет в Google хешированную частичную копию URL, чтобы получить дополнительную информацию. Определить настоящий URL на основе этой информации невозможно. Подробнее…

Определить настоящий URL на основе этой информации невозможно. Подробнее…

Ряд функций Безопасного просмотра работает только в Chrome:

Если Вы включили режим улучшенной защиты с помощью Безопасного просмотра, в Chrome используются дополнительные средства защиты. При этом в Google отправляется больше данных (см. настройки Chrome). Подробнее… Когда включен стандартный режим, некоторые средства защиты также могут быть доступны в качестве самостоятельных функций. Такие функции настраиваются индивидуально.

Если Вы включили Безопасный просмотр, а также параметр «Помогать улучшить просмотр страниц и поиск / Отправлять URL посещенных страниц в Google», Chrome отправляет в Google полный URL каждого открытого Вами сайта. Это помогает определить, безопасен ли ресурс. Если Вы также включили синхронизацию истории браузера без кодовой фразы, эти URL будут на время связаны с Вашим аккаунтом Google. Это обеспечит более персонализированную защиту. В режиме инкогнито и гостевом режиме эта функция не работает.

В некоторых версиях Chrome используется технология Безопасного просмотра, позволяющая определять потенциально опасные сайты и типы файлов, которых ещё нет в списках Google. Информация о них (включая полный URL сайта или загрузочный файл) может отправляться в Google на проверку.

Chrome использует технологию Безопасного просмотра и периодически сканирует Ваш компьютер, чтобы обнаружить нежелательное программное обеспечение. Такое ПО может мешать изменению настроек браузера или другим способом ухудшать его безопасность и стабильность. Обнаружив нежелательные программы, Chrome может предложить Вам скачать Инструмент очистки Chrome, чтобы удалить их.

Чтобы помочь нам усовершенствовать режим Безопасного просмотра, Вы можете настроить отправку дополнительных данных. Они будут передаваться при переходе на подозрительный сайт или при обнаружении нежелательного ПО на Вашем компьютере. Подробнее…

Если Вы пользуетесь Диспетчером паролей Chrome, то при вводе сохраненного пароля на странице, вызывающей подозрения, функция «Безопасный просмотр» проверяет эту страницу, чтобы защитить Вас от фишинговых атак.

При этом Chrome не отправляет Ваши пароли в Google. Кроме того, функция «Безопасный просмотр» защищает пароль Вашего аккаунта Google. Если Вы введете его на подозрительном сайте, то увидите предложение сменить пароль в аккаунте Google. Если история браузера синхронизируется или если Вы вошли в свой аккаунт и разрешили уведомлять Google, Chrome сделает отметку, что Ваш аккаунт Google мог подвергнуться фишинговой атаке.

При этом Chrome не отправляет Ваши пароли в Google. Кроме того, функция «Безопасный просмотр» защищает пароль Вашего аккаунта Google. Если Вы введете его на подозрительном сайте, то увидите предложение сменить пароль в аккаунте Google. Если история браузера синхронизируется или если Вы вошли в свой аккаунт и разрешили уведомлять Google, Chrome сделает отметку, что Ваш аккаунт Google мог подвергнуться фишинговой атаке.Google. Когда Вы входите на какой-нибудь сайт, Chrome передает в Google часть хеша Вашего имени пользователя и зашифрованную информацию о пароле, а Google возвращает список возможных совпадений из тех сведений, которые стали доступны посторонним в результате известных утечек. По списку Chrome определяет, были ли Ваши данные раскрыты. При этом имя пользователя и пароль, а также факт их утечки, не становятся известны Google. Эту функцию можно отключить в настройках Chrome. Подробнее…

Вы можете отключить функцию «Безопасный просмотр» в настройках Chrome на устройстве Android или компьютере.

В версии для iOS технология безопасного просмотра контролируется компанией Apple, которая может отправлять данные в другие компании, предоставляющие сервисы безопасного просмотра.

В версии для iOS технология безопасного просмотра контролируется компанией Apple, которая может отправлять данные в другие компании, предоставляющие сервисы безопасного просмотра.

Меры по обеспечению конфиденциальности при работе с приложениями, расширениями, темами, сервисами и другими дополнениями

В Chrome можно использовать приложения, расширения, темы, сервисы и прочие дополнения, включая предустановленные или интегрированные. Дополнения, разработанные и предоставленные компанией Google, могут отправлять данные на ее серверы и контролируются Политикой конфиденциальности Google, если не указано иное. Сторонние дополнения контролируются их разработчиками, у которых может действовать другая политика конфиденциальности.

Управление дополнениями

Перед установкой дополнения проверьте, какие разрешения оно запрашивает. Вот некоторые из возможных разрешений:

- хранить, просматривать и публиковать данные с Вашего устройства или из аккаунта Google Диска;

- просматривать контент на сайтах, которые Вы посещаете;

- использовать уведомления, которые отправляются через серверы Google.

Chrome может взаимодействовать с дополнениями следующими способами:

- проверять обновления;

- скачивать и устанавливать обновления;

- отправлять показатели использования дополнений в Google.

Некоторые дополнения могут запрашивать доступ к уникальному идентификатору для управления цифровыми правами или доставки push-уведомлений. Чтобы отменить доступ к идентификатору, удалите дополнение из Chrome.

Иногда мы узнаем, что некоторые дополнения представляют угрозу безопасности, нарушают условия интернет-магазина Chrome для разработчиков или другие юридические соглашения, нормы, законы и правила. Chrome периодически скачивает список таких дополнений с серверов, чтобы отключить или удалить их с Вашего устройства.

Конфиденциальность журналов сервера

Как и большинство сайтов, наши серверы автоматически записывают, какие страницы были запрошены пользователями при посещении наших ресурсов. Записи журналов сервера обычно включают Ваш интернет-запрос, IP-адрес, тип браузера, язык браузера, дату и время запроса и один или несколько файлов cookie, которые позволяют однозначно идентифицировать браузер.

Вот пример типовой записи в журнале, относящейся к поисковому запросу «машины». Ниже объясняется, что означает каждая ее часть.

123.45.67.89 - 25/Mar/2003 10:15:32 - https://www.google.com/search?q=машины - Firefox 1.0.7; Windows NT 5.1 - 740674ce2123e969

123.45.67.89– IP-адрес, назначенный пользователю интернет-провайдером. Этот адрес может меняться при каждом подключении пользователя к Интернету.25/Mar/2003 10:15:32– дата и время запроса.https://www.google.com/search?q=машины– запрашиваемый URL, который включает в себя поисковый запрос.Firefox 1.0.7; Windows NT 5.1– браузер и используемая операционная система.740674ce2123a969– идентификатор уникального файла cookie, присвоенный этому компьютеру при первом посещении сайта Google. Пользователь может удалить файлы cookie. В таком случае здесь будет указан идентификатор уникального файла cookie, добавленный при следующем посещении сайта Google с этого же компьютера.

Дополнительная информация

Вся информация, которую Google получает при использовании Chrome, обрабатывается и хранится в соответствии с Политикой конфиденциальности Google. Данные, которые получают владельцы других сайтов и разработчики дополнений, включая файлы cookie, регулируются политикой конфиденциальности таких сайтов.

Уровень защиты информации и законодательные нормы в этой сфере могут отличаться в разных странах. Мы защищаем информацию в соответствии с нашей Политикой конфиденциальности независимо от места обработки данных. Кроме того, мы соблюдаем ряд законодательных ограничений относительно передачи данных, в том числе европейские рамочные соглашения, описанные на этой странице. Подробнее…

Основные понятия

Файлы cookie

Файл cookie – небольшой файл, который содержит строку символов и отправляется на Ваш компьютер, когда Вы открываете какую-то страницу. С его помощью веб-сайт идентифицирует браузер при Вашем повторном посещении. Такие файлы используются в разных целях, например позволяют запоминать Ваши настройки. Вы можете запретить браузеру сохранять файлы cookie или включить уведомления о них, но иногда это приводит к некорректной работе сайтов и сервисов. Подробнее о том, как Google использует файлы cookie и аналогичные данные, полученные от партнеров…

Такие файлы используются в разных целях, например позволяют запоминать Ваши настройки. Вы можете запретить браузеру сохранять файлы cookie или включить уведомления о них, но иногда это приводит к некорректной работе сайтов и сервисов. Подробнее о том, как Google использует файлы cookie и аналогичные данные, полученные от партнеров…

Аккаунт Google

Чтобы получить доступ к некоторым из наших сервисов, пользователь должен создать аккаунт Google, предоставив определенную информацию (обычно это имя, адрес электронной почты и пароль). Она будет использоваться для аутентификации и защиты от несанкционированного доступа к аккаунту. Изменить данные или удалить аккаунт можно в любой момент в его настройках.

Что означает зеленый замок в адресной строке браузера?

480 auto

Протокол HTTPS обеспечивает безопасное зашифрованное соединение браузера интернет-пользователя с веб-сервером, что очень важно при пересылке конфиденциальной информации: учётных данных, паспортных данных, номеров банковских карт и т. п.

п.

Очевидно, нужно информировать пользователя о статусе соединения, чтобы он знал и понимал, насколько безопасны его действия.

Большинство современных браузеров так или иначе отображают тип текущего протокола: HTTP или HTTPS. Но делают они это по-разному!

Обычно сведения о типе соединения представлены в адресной строке браузера.

Примеры отображения типа соединения в браузерах Chrome, Firefox, Opera и Internet Explorer приведены в следующей таблице.

HTTPS

В протоколе HTTPS используется SSL-сертификаты, которые позволяют зашифровать данные, пересылаемые через интернет. Они бывают разных типов.

| Тип SSL-сертификата | Пояснение | |

| DV | Domain Validation | Удостоверен домен |

| OV | Organization Validation | Удостоверена организация, владеющая доменом |

| EV | Extended Validation | Углублённая проверка организации, владеющей доменом |

SSL-сертификаты всех указанные типов обеспечивают надёжное шифрование данных. Отличаются они уровнем проверки владельца домена.

Отличаются они уровнем проверки владельца домена.

Сертификатом типа DV можно подтвердить домен, зарегистрированный частным лицом, а сертификаты типов OV и EV выдаются только для доменов, зарегистрированных организациями.

DV

Очевидно, в приведённых примерах наиболее заметная индикация защищённого соединения — в браузере Google. А наименее заметная — в Internet Explorer, в котором значок закрытого замка из серого превращается в жёлтый только, если пользователь навёл на него указатель.

Вполне приемлемой можно признать индикацию защищённого соединения в браузерах Firefox и Opera. В Opera она — компактнее, но нет текстового отображения протокола.

OV

SSL-сертификат типа OV выдаётся только организациям, то есть по сравнению с сертификатом типа DV, он подтверждает не только домен, но и его владельца.

Чтобы узнать, какой организации принадлежит домен, пользователь должен посмотреть свойства сертификата. Это возможность доступна всем посетителям сайта, но большинству из них воспользоваться ей будет сложно.

Остаётся надеяться на то, что разработчики веб-браузеров обратят внимание на эту проблему и найдут ей оптимальное решение.

EV

SSL-сертификат типа EV обычно имеют очень крупные организации, так как процедура его получения довольно сложная, дорогая и трудоёмкая.

При посещении веб-сайта, защищённого сертификатом типа EV, в адресной строке отображается название организации, на которую зарегистрирован домен.

Обычно название организации или вся адресная строка окрашены зелёным цветом, поэтому этот вид сертификата иногда называют сертификатом с «зелёной строкой».

Как известно, на вкус и цвет товарища нет. Нам представляется оптимальным способ отображения соединения по сертификату типа EV в браузере Opera.

В браузере Internet Explorer отображение наименее компактное, но зелёное поле адресной строки впечатляет. Кроме того, там представлен значок организации.

Ошибки HTTPS

Мы рассказали о случаях, когда при посещении сайта устанавливается защищённое соединение по протоколу HTTPS.

Иногда при таком соединении могут возникать ошибки. Причин тому может быть несколько.

Незначительные ошибки

Последнее время распространились ошибки, связанные с неполной защитой содержания страниц. Например, владелец сайта защитил свой сайт и свою страницу сертификатом, но включил в содержание страницы изображение с другого, незащищённого, сайта. В результате, несмотря на полную защиту основного содержания страницы, соединение становится менее конфиденциальным.

Ещё хуже ситуация, когда из стороннего источника в состав страницы включается активное содержание, например, скрипты JavaScript.

Такого рода ошибки не помещают установлению соединения по протоколу HTTPS, и желанная страница будет отображена. При этом, большинство браузеров сообщит об обнаруженной проблеме специальным значком.

| Chrome | |

| Firefox | |

| Opera | |

| Internet Explorer |

Значительная ошибка

Как уже было сказано, в протоколе HTTPS используются криптографические сертификаты SSL, которые имеют ряд параметров, например, имя издателя сертификата, имя получателя, защищённый домен и другие. Эти параметры должны соответствовать определённым правил, нарушение которых может привести к тому, что защищённое соединение не будет установлено, и содержимое веб-страницы не будет отображено.

Наиболее простым примером критической ошибки является окончание срока действия сертификата. Ниже приведены сообщения браузеров об этой ошибке.

Ниже приведены сообщения браузеров об этой ошибке.

| Chrome | |

| Firefox | |

| Opera | |

| Internet Explorer |

Заключение

Проблема наглядного, удобного, полного и своевременного информирования пользователя о статусе его соединения с веб-сайтом — не праздная и не надуманная. От того, насколько пользователь понимает, в каком соединении он посещает сайт, зависит его безопасность и конфиденциальность.

P.S. Наши другие матеиалы по теме SSL-сертификатов:

Что такое фишинг? Типы и примеры фишинговых атак

Все о фишинге

Что такое фишинг?

Фишинг (от англ. fishing – рыбная ловля) представляет собой противоправное действие, совершаемое с целью заставить то или иное лицо поделиться своей конфиденциальной информацией, например паролем или номером кредитной карты. Как и обычные рыбаки, использующие множество способов ловли рыбы, коварные мастера фишинга также применяют ряд методов, позволяющих «поймать на крючок» свою жертву, однако одна тактика фишинга является наиболее распространенной. Жертва получает электронное письмо или текстовое сообщение, отправитель которого выдает себя за определенное лицо или организацию, которым жертва доверяет, например за коллегу по работе, сотрудника банка или за представителя государственного учреждения. Когда ничего не подозревающий получатель открывает это электронное письмо или сообщение, то он обнаруживает пугающий текст, специально составленный таким образом, чтобы подавить здравый смысл и внушить страх. Текст требует от жертвы перейти на веб-сайт и немедленно выполнить определенные действия, чтобы избежать опасности или каких-либо серьезных последствий.

Как и обычные рыбаки, использующие множество способов ловли рыбы, коварные мастера фишинга также применяют ряд методов, позволяющих «поймать на крючок» свою жертву, однако одна тактика фишинга является наиболее распространенной. Жертва получает электронное письмо или текстовое сообщение, отправитель которого выдает себя за определенное лицо или организацию, которым жертва доверяет, например за коллегу по работе, сотрудника банка или за представителя государственного учреждения. Когда ничего не подозревающий получатель открывает это электронное письмо или сообщение, то он обнаруживает пугающий текст, специально составленный таким образом, чтобы подавить здравый смысл и внушить страх. Текст требует от жертвы перейти на веб-сайт и немедленно выполнить определенные действия, чтобы избежать опасности или каких-либо серьезных последствий.

Если пользователь «клюет на наживку» и переходит по ссылке, то он попадает на веб-сайт, имитирующий тот или иной законный интернет-ресурс. На этом веб-сайте пользователя просят «войти в систему», используя имя своей учетной записи и пароль. Если он оказывается достаточно доверчивым и соглашается, то введенные данные попадают напрямую к злоумышленникам, которые затем используют их для кражи конфиденциальной информации или денежных средств с банковских счетов; кроме того, они могут продавать полученные личные данные на черном рынке.

На этом веб-сайте пользователя просят «войти в систему», используя имя своей учетной записи и пароль. Если он оказывается достаточно доверчивым и соглашается, то введенные данные попадают напрямую к злоумышленникам, которые затем используют их для кражи конфиденциальной информации или денежных средств с банковских счетов; кроме того, они могут продавать полученные личные данные на черном рынке.

«Фишинг представляет собой простейший способ кибератаки, который, тем не менее, является одним из самых опасных и эффективных».

В отличие от других угроз, встречающихся на просторах Интернета, фишинг не требует наличия глубоких технических знаний. Адам Куява, директор Malwarebytes Labs, заметил: «Фишинг представляет собой простейший способ кибератаки, который, тем не менее, является одним из самых опасных и эффективных. Происходит это потому, что объектом атаки становится самый мощный, но одновременно и самый уязвимый компьютер в мире – человеческий разум». Фишинговые мошенники не пытаются воспользоваться техническими уязвимостями в операционной системе устройства, они прибегают к методам так называемой социальной инженерии. От Windows и iPhone до Mac и Android – ни одна операционная система не обладает полной защитой от фишинга, какими бы мощными ни были ее антивирусные средства. В действительности злоумышленники часто прибегают к фишингу, потому что не могут найти какие-либо технические уязвимости. Зачем тратить время на взлом многоуровневой защиты, когда можно обманным путем заставить пользователя добровольно раскрыть свои данные? В большинстве случаев самым слабым звеном в защите системы является не ошибка, затерянная глубоко в программном коде, а сам пользователь, который не обращает внимание на отправителя очередного электронного письма.

Фишинговые мошенники не пытаются воспользоваться техническими уязвимостями в операционной системе устройства, они прибегают к методам так называемой социальной инженерии. От Windows и iPhone до Mac и Android – ни одна операционная система не обладает полной защитой от фишинга, какими бы мощными ни были ее антивирусные средства. В действительности злоумышленники часто прибегают к фишингу, потому что не могут найти какие-либо технические уязвимости. Зачем тратить время на взлом многоуровневой защиты, когда можно обманным путем заставить пользователя добровольно раскрыть свои данные? В большинстве случаев самым слабым звеном в защите системы является не ошибка, затерянная глубоко в программном коде, а сам пользователь, который не обращает внимание на отправителя очередного электронного письма.

Последние новости о фишинге

Порочный фишинговый роман: кто выдает себя за других в социальных сетях

Новый вид фишингового мошенничества атакует компьютеры Apple

Скомпрометированные учетные записи LinkedIn используются для отправки фишинговых ссылок в личных сообщениях и сообщениях InMail

История фишинга

Происхождение термина «фишинг» достаточно легко проследить. Фишинговая атака во многом похожа на обычную ловлю рыбы. Сначала нужно обзавестись приманкой, способной ввести жертву в заблуждение, а затем забросить удочку и ждать, пока «рыбка» начнет клевать. В английском языке сочетание слов «fishing» (рыбалка) и «phony» (обман) привело к тому, что букву «f» заменил диграф «ph», в результате термин, обозначающий вредоносные действия в Интернете, приобрел написание «phishing». Однако некоторые источники указывают, что его происхождение может быть несколько иным.

Фишинговая атака во многом похожа на обычную ловлю рыбы. Сначала нужно обзавестись приманкой, способной ввести жертву в заблуждение, а затем забросить удочку и ждать, пока «рыбка» начнет клевать. В английском языке сочетание слов «fishing» (рыбалка) и «phony» (обман) привело к тому, что букву «f» заменил диграф «ph», в результате термин, обозначающий вредоносные действия в Интернете, приобрел написание «phishing». Однако некоторые источники указывают, что его происхождение может быть несколько иным.

В 1970-х годах сформировалась субкультура, представители которой использовали ряд низкотехнологичных методов для взлома телефонных сетей. Эти ранние хакеры получили название «phreaks» (фрикеры), представляющее собой комбинацию слов «phone» (телефон) и «freak» (мошенник). В то время количество компьютеров, объединенных в сеть, было небольшим, поэтому целью фрикинга было совершение бесплатных международных звонков или звонков на номера, не внесенные в телефонные книги.

«Фишинг представляет собой простейший способ кибератаки, который, тем не менее, является одним из самых опасных и эффективных».

Еще до того, как термин «фишинг» прочно вошел в обиход, методы фишинга были подробно описаны в докладе и презентации, которые подготовила в 1987 году компания Interex (International HP Users Group).

Использование этого термина начинается в середине 1990-х годов, а его первое упоминание приписывается печально известному спамеру и хакеру Хану Си Смиту (Khan C Smith). Кроме того, в Интернете сохранился первый случай публичного упоминания термина «фишинг». Это произошло 2 января 1996 года в Usenet – в новостной группе AOHell. На тот момент компания America Online (AOL) являлась крупнейшим интернет-провайдером, ежедневно обслуживающим миллионы подключений.

Разумеется, популярность компании AOL непременно сделала ее целью мошенников. Хакеры и распространители пиратских программ использовали ее ресурсы для обмена сообщениями, а также для совершения фишинговых атак на компьютеры законопослушных пользователей. Когда AOL приняла меры и закрыла группу AOHell, злоумышленники взяли на вооружение другие методы. Они отправляли пользователям сетей AOL сообщения, в которых представлялись сотрудниками AOL и просили пользователей проверить данные своих учетных записей или передать им свои платежные реквизиты. В итоге проблема стала настолько острой, что компания AOL начала добавлять предупреждения к каждому электронному письму, особым образом указывая, что ни один сотрудник AOL не станет просить сообщить ему пароль или платежные реквизиты пользователей.

Они отправляли пользователям сетей AOL сообщения, в которых представлялись сотрудниками AOL и просили пользователей проверить данные своих учетных записей или передать им свои платежные реквизиты. В итоге проблема стала настолько острой, что компания AOL начала добавлять предупреждения к каждому электронному письму, особым образом указывая, что ни один сотрудник AOL не станет просить сообщить ему пароль или платежные реквизиты пользователей.

«Социальные сети становятся основным объектом фишинговых атак».

С наступлением 2000-х годов фишинговые мошенники начали обращать свое внимание на уязвимости систем электронных платежей. Клиенты банков и платежных систем стали все чаще становиться жертвами фишинга, а в некоторых случаях – как показало последующее расследование – злоумышленникам даже удавалось не только точно идентифицировать своих жертв, но и узнавать, каким банком они пользовались. Социальные сети также стали одной из главных целей фишинга в силу своей привлекательности для мошенников: личная информация, публикуемая в социальных сетях, является отличным подспорьем для кражи идентификационных данных.

Киберпреступники регистрировали десятки доменов, которые настолько изящно имитировали такие ресурсы, как eBay и PayPal, что многие не слишком внимательные пользователи просто не замечали подмены. Клиенты системы PayPal получали фишинговые электронные письма (содержащие ссылки на подставной веб-сайт) с просьбой обновить номер кредитной карты и другие персональные данные. В сентябре 2003 года о первой фишинговой атаке против банка сообщил журнал The Banker (принадлежащий компании The Financial Times Ltd.).

В середине 2000-х годов на черном рынке можно было заказать «под ключ» вредоносное ПО для фишинга. В то же время хакеры начали координировать свои действия, чтобы организовывать все более изощренные фишинговые атаки. Трудно оценить даже приблизительные потери от успешных фишинговых атак: как сообщал в 2007 году отчет компании Gartner, за период с августа 2006 года по август 2007 года около 3,6 миллиона взрослых пользователей потеряли 3,2 миллиарда долларов.

«В 2013 году были похищены 110 миллионов записей кредитных карт и учетных данных, принадлежащих клиентам торговой сети Target».

В 2011 году фишинговые мошенники даже якобы нашли государственных спонсоров, когда китайские власти запустили предполагаемую фишинговую кампанию, которая была направлена против учетных записей Gmail, принадлежащих высокопоставленным чиновникам и военным в США и Южной Корее, а также китайским политическим активистам.

Возможно, самой известной фишинговой атакой стал случай, когда в 2013 году были похищены 110 миллионов записей кредитных карт и учетных данных, принадлежащих клиентам торговой сети Target. Виной всему оказалась скомпрометированная учетная запись одного субподрядчика.

Еще большую дурную славу получила фишинговая атака, предпринятая в первом квартале 2016 года хакерской группой Fancy Bear (деятельность которой связывают с российскими спецслужбами и военной разведкой). Эта атака была нацелена на адреса электронной почты Национального комитета Демократической партии США. В частности, Джон Подеста, руководитель агитационной кампании Хиллари Клинтон на президентских выборах 2016 года, заявил, что злоумышленники взломали его учетную запись Gmail и похитили переписку, поскольку он попался на старейшую мошенническую уловку: ему на электронную почту пришло фишинговое письмо с предупреждением, что пароль учетной записи был скомпрометирован (поэтому нужно «нажать здесь», чтобы сменить его).

Эта атака была нацелена на адреса электронной почты Национального комитета Демократической партии США. В частности, Джон Подеста, руководитель агитационной кампании Хиллари Клинтон на президентских выборах 2016 года, заявил, что злоумышленники взломали его учетную запись Gmail и похитили переписку, поскольку он попался на старейшую мошенническую уловку: ему на электронную почту пришло фишинговое письмо с предупреждением, что пароль учетной записи был скомпрометирован (поэтому нужно «нажать здесь», чтобы сменить его).

В 2017 году была предпринята массированная фишинговая атака на Google и Facebook, вынудившая бухгалтерские службы этих компаний перечислить в общей сложности более 100 миллионов долларов на заграничные банковские счета хакеров.

Типы фишинговых атак

Несмотря на многочисленные вариации, общей чертой всех фишинговых атак является использование подлога с целью присвоения тех или иных ценностей. Вот лишь некоторые основные категории:

Адресный фишинг

В то время как большинство фишинговых кампаний предполагают массовую рассылку электронных писем как можно большему количеству пользователей, адресный фишинг отличается направленным характером. Этим способом злоумышленники атакуют конкретное лицо или организацию, часто применяя специально подобранный контент, который, как им представляется, окажет на жертву наибольшее воздействие. Для осуществления подобной атаки необходимо провести тщательную подготовку, чтобы узнать имена, должности, адреса электронной почты и другую сопутствующую информацию. Хакеры переворачивают вверх дном весь Интернет, сопоставляя эту информацию со всеми доступными сведениями о должностных отношениях жертвы: их, например, интересуют имена коллег и круг их обязанностей в соответствующей организации. Заполучив все эти данные, злоумышленники составляют правдоподобное письмо.

Этим способом злоумышленники атакуют конкретное лицо или организацию, часто применяя специально подобранный контент, который, как им представляется, окажет на жертву наибольшее воздействие. Для осуществления подобной атаки необходимо провести тщательную подготовку, чтобы узнать имена, должности, адреса электронной почты и другую сопутствующую информацию. Хакеры переворачивают вверх дном весь Интернет, сопоставляя эту информацию со всеми доступными сведениями о должностных отношениях жертвы: их, например, интересуют имена коллег и круг их обязанностей в соответствующей организации. Заполучив все эти данные, злоумышленники составляют правдоподобное письмо.

В частности, фишинговая атака может быть нацелена на сотрудника, чьи обязанности предполагают авторизацию платежей. Хакеры присылают ему письмо якобы от высокопоставленного должностного лица организации с указанием осуществить крупный платеж в пользу этого лица или в пользу поставщика компании (однако прилагаемая вредоносная ссылка ведет не к платежной системе, а на хакерский веб-сайт).

Адресный фишинг представляет значительную опасность для бизнеса (и государства), поскольку он может привести к значительным убыткам. Согласно отчету, составленному в 2016 году по итогам изучения этой проблемы с участием ряда предприятий, на адресный фишинг приходилось 38 % кибератак, которым они подвергались в течение 2015 года. Что касается компаний в США, ставших жертвами адресного фишинга, то средняя величина ущерба составила 1,8 миллиона долларов на одну успешную атаку.

«Многословное фишинговое письмо от неизвестного лица, называющего себя нигерийским принцем, является одним из самых ранних и долгоживущих проявлений подобных атак».

Клоновый фишинг

Этот тип атаки предполагает, что злоумышленники копируют (клонируют) ранее доставленное законное сообщение, которое содержит ссылку или вложение. Затем мошенник меняет ссылки или прилагаемые файлы на вредоносные объекты, выдаваемые за настоящие. Ничего не подозревающие пользователи нажимают на ссылку или открывают вложение, чего часто бывает достаточно для хакеров, чтобы перехватить контроль над компьютером. После этого злоумышленники могут маскироваться под надежных отправителей и рассылать от имени жертвы аналогичные электронные письма другим пользователям в пределах этой же организации.

Ничего не подозревающие пользователи нажимают на ссылку или открывают вложение, чего часто бывает достаточно для хакеров, чтобы перехватить контроль над компьютером. После этого злоумышленники могут маскироваться под надежных отправителей и рассылать от имени жертвы аналогичные электронные письма другим пользователям в пределах этой же организации.

Обман 419/нигерийские письма

Многословное фишинговое письмо от неизвестного лица, называющего себя нигерийским принцем, является одним из самых ранних и долгоживущих проявлений подобных атак. Венди Замора, контент-директор Malwarebytes Labs, отметила: «Нередко фишинговая рассылка приходит от имени нигерийского принца, утверждающего, что он является сотрудником правительства или членом королевской семьи и ему срочно требуется помощь, чтобы перевести из Нигерии несколько миллионов долларов. Обычно такое электронное письмо помечается как срочное или личное, а его отправитель просит сообщить ему номер банковского счета, на который он мог бы перечислить деньги для хранения».

Иногда классические нигерийские письма приобретают довольно занятное содержание. Например, в 2016 году британский веб-сайт Anorak сообщил, что его редакция получила электронное письмо от некоего доктора Бакаре Тунде, который представился менеджером проектов в области космонавтики, работающим в Нигерийском национальном агентстве по космическим исследованиям. Доктор Тунде утверждал, что его двоюродный брат, майор авиации Абака Тунде, вот уже более 25 лет находится на старой советской космической станции. Но всего за 3 миллиона долларов менеджеры корпорации Роскосмос согласились организовать рейс пилотируемого корабля и вернуть нигерийского космонавта на Землю. От получателя такого письма требовалось «всего лишь» сообщить данные своего банковского счета, чтобы нигерийские специалисты смогли перечислить необходимую сумму своим российским коллегам. В качестве вознаграждения доктор Тунде обещал заплатить 600 000 долларов.

Случайным образом эта фишинговая атака также стала известна как «обман 419». Это число соответствует номеру статьи в уголовном кодексе Нигерии, которая предусматривает наказание за мошенничество.

Это число соответствует номеру статьи в уголовном кодексе Нигерии, которая предусматривает наказание за мошенничество.

Телефонный фишинг

Фишинговые атаки могут происходить с помощью обычного телефона – в этом случае они иногда обозначаются как голосовой фишинг или «вишинг»: мошенник звонит своей жертве и представляется сотрудником местного банка, полиции или налогового управления. Затем он запугивает жертву, сообщая о какой-либо проблеме и настаивая на том, что ее необходимо решить немедленно, а для этого нужно сообщить ему данные банковского счета или выплатить штраф. Обычно мошенники требуют перечислить деньги безналичным способом или с помощью предоплаченной карты, чтобы их нельзя было отследить.

SMS-фишинг (или «смишинг») – это злобный брат-близнец вишинга, осуществляющий те же мошеннические действия, но только с помощью SMS-сообщений (иногда добавляя к ним вредоносные ссылки).

«В электронном письме получатель находит предложение, которое выглядит слишком выгодным, чтобы быть правдой».

Как распознать фишинговую атаку?

Распознать фишинговую атаку не всегда легко, но Вам помогут несколько простых советов, немного дисциплины и здравый смысл. Обращайте внимание на все, что кажется странным и необычным. Спросите себя, не является ли контекст сообщения подозрительным. Доверяйте своей интуиции и не давайте себя запугать. Фишинговые атаки часто используют страх, чтобы подавить Вашу способность хладнокровно мыслить.

Вот еще несколько признаков фишинга:

В электронном письме получатель находит предложение, которое выглядит слишком выгодным, чтобы быть правдой. В нем может сообщаться, что Вы выиграли в лотерею, получили дорогой приз или какой-либо уникальный предмет.

- Вы знаете отправителя сообщения, но это человек, с которым Вы не общаетесь. Даже если имя отправителя Вам известно, но он не относится к Вашим постоянным контактам, это уже должно вызывать подозрение – особенно в том случае, если содержимое письма никак не связано с Вашими обычными должностными обязанностями.

Аналогичным образом стоит задуматься, если в поле «Копия» указаны вторичные получатели письма, которых Вы совсем не знаете, или группа сотрудников из других подразделений Вашей организации.

Аналогичным образом стоит задуматься, если в поле «Копия» указаны вторичные получатели письма, которых Вы совсем не знаете, или группа сотрудников из других подразделений Вашей организации. - Текст сообщения внушает страх. Будьте бдительны, если текст электронного письма носит угрожающий или тревожный характер и стремится создать атмосферу неотложной ситуации, призывая Вас срочно выполнить те или иные действия, например перейти по ссылке, прежде чем Ваша ученая запись будет заблокирована. Помните, что ответственные организации никогда не просят клиентов передать персональные данные через Интернет.

- Сообщение содержит неожиданные или необычные вложения. Такие вложения могут содержать вредоносное ПО, программы-вымогатели или другие интернет-угрозы.

- Сообщение содержит ссылки, которые выглядят странно. Даже если Ваше чутье не выявило описанные выше признаки, все равно не стоит слепо доверять встроенным в письмо гиперссылкам.

Наведите курсор на ссылку, чтобы просмотреть ее настоящий URL-адрес. Присмотритесь, не закралось ли в гиперссылку едва заметное искаженное написание известного веб-сайта, – если да, то это явный признак подлога. Лучше вводить URL-адрес вручную, чем нажимать на встроенную в текст ссылку.

Наведите курсор на ссылку, чтобы просмотреть ее настоящий URL-адрес. Присмотритесь, не закралось ли в гиперссылку едва заметное искаженное написание известного веб-сайта, – если да, то это явный признак подлога. Лучше вводить URL-адрес вручную, чем нажимать на встроенную в текст ссылку.

Вот пример фишинговой атаки, которая имитирует сообщение от платежной системы PayPal, содержащее просьбу нажать на кнопку «Confirm Now» (Подтвердить сейчас). Если навести курсор на эту кнопку, то браузер отобразит настоящий URL-адрес страницы перехода – он отмечен красным прямоугольником.

Вот изображение еще одного фишингового сообщения, маскирующегося под уведомление сервиса Amazon. Обратите внимание на угрозу закрыть учетную запись, если ответа не последует в течение 48 часов.

Переход по ссылке приводит Вас к этой форме, предлагающей сообщить те данные, которые откроют злоумышленникам путь к похищению Ваших ценностей.

Как защититься от фишинга?

Как говорилось выше, фишинг представляет собой угрозу, которая с одинаковой вероятностью может появиться на настольном компьютере, ноутбуке, планшетном компьютере или смартфоне. Большинство интернет-браузеров проверяют ссылки на предмет благонадежности, однако первой линией обороны от фишинга должна стать Ваша способность оценивать ситуацию. Научитесь распознавать признаки фишинга и придерживайтесь элементарных принципов безопасности, когда проверяете электронную почту, читаете записи в социальной сети Facebook или играете в онлайн-игру.

Наш коллега Адам Куява сформулировал несколько самых важных правил, которые помогут Вам не попасться на крючок мошенников:

- Не открывайте электронные письма от незнакомых отправителей.

- Нажимайте на ссылку внутри электронного письма только в том случае, если Вы точно знаете, куда она ведет.

- Получив письмо от сомнительного отправителя, перейдите по прилагаемой ссылке вручную – введите адрес законного веб-сайта в адресную строку браузера с помощью клавиатуры, так Вы обеспечите для себя еще один уровень безопасности.

- Проверяйте цифровые сертификаты веб-сайтов.

- Если Вас просят раскрыть конфиденциальные данные, убедитесь, что URL-адрес веб-страницы начинается с «HTTPS», а не просто с «HTTP». Буква «S» обозначает «secure» (безопасно), то есть подключение с таким адресом является защищенным. Вместе с тем, это не дает гарантии, что веб-сайт является законным, однако большинство законных веб-сайтов используют именно протокол HTTPS в силу его большей безопасности. При этом даже законные веб-сайты, использующие протокол HTTP, уязвимы перед атаками хакеров.

- Если Вы подозреваете, что полученное электронное письмо было отправлено мошенником, введите имя отправителя или отрывок текста письма в поисковую систему – и Вы увидите, связаны ли с этим письмом какие-либо фишинговые атаки.

- Наводите курсор мыши на ссылки, чтобы убедиться в их надежности.

Как и всегда, мы также рекомендуем использовать программу, способную противостоять вредоносному ПО. Большинство программных средств кибербезопасности способны обнаруживать маскирующиеся опасные ссылки и вложения, так что Ваша информация не попадет в руки злоумышленников, даже если Вы вовремя не почувствуете неладное.

Все premium-версии продуктов Malwarebytes предоставляют надежную защиту от фишинга. Они могут распознавать мошеннические сайты, не давая открыть их, даже если Вы уверены в их законности.

Так что оставайтесь бдительны, соблюдайте осторожность и следите за признаками возможной фишинговой атаки.

Со всеми нашими отчетами о фишинге Вы можете ознакомиться на ресурсе Malwarebytes Labs.

Чем отличается HTTP от WWW в URL-адресах? Требуется ли WWW?

Протокол передачи гипертекста (HTTP) и World Wide Web (WWW) — два акронима, широко используемые в Интернете. Как вы, вероятно, знаете, обе концепции влияют на вашу повседневную работу в Интернете, поскольку они являются неотъемлемой частью всех URL-адресов веб-сайтов. Однако подавляющее большинство пользователей Интернета не понимают ни одну из этих концепций.

Как вы, вероятно, знаете, обе концепции влияют на вашу повседневную работу в Интернете, поскольку они являются неотъемлемой частью всех URL-адресов веб-сайтов. Однако подавляющее большинство пользователей Интернета не понимают ни одну из этих концепций.

HTTP и WWW были инициированы в конце 1980-х сэром Тимом Бернерсом-Ли, британским ученым-компьютерщиком.Его проект — Всемирная паутина — включал HTTP и WWW, которые работали вместе, играя решающую роль в невероятной системе, которую мы сегодня воспринимаем как должное.

В этом посте мы расскажем о различиях между HTTP и WWW. Мы также подчеркнем, как каждый из них используется в URL-адресах, и важность их использования в доменных именах веб-сайтов. Давайте начнем!

HTTP против WWW

Как вкратце упоминалось выше, HTTP — это стандартный «язык», используемый для связи между веб-браузерами и серверами веб-сайтов.

WWW означает World Wide Web и используется в основном как префикс. Однако это указывает на то, что данный веб-сайт использует HTTP для связи.

Основное различие между WWW и HTTP состоит в том, что они относятся к разным концепциям. Проще говоря, HTTP — это протокол, который позволяет общаться в Интернете, передавая данные с одной машины на другую. WWW — это набор связанных гипертекстовых документов, которые можно просматривать в веб-браузерах (например, Firefox, Google Chrome и т. Д.).

Однако главное сходство заключается в том, что в URL-адресах веб-сайтов используются и HTTP, и WWW.

HTTP против WWW в URL-адресах

В URL можно удалить HTTP или WWW. Однако ситуации, в которых вы должны удалить один из этих элементов, зависят от нескольких факторов.

Как мы указали выше, WWW — это префикс, используемый для обозначения того, что веб-сайт использует HTTP для связи. Фактически, вы можете смешивать и сопоставлять префиксы, например http://example.com или www.example.com .

Оба вышеуказанных URL-адреса содержат достаточно информации для связи между браузером и сервером, поэтому оба будут работать без перебоев.

Итак, что, если вы решите использовать http://example.com в качестве URL-адреса, но пользователи вводят WWW там, где в этом нет необходимости? В большинстве случаев пользователь будет автоматически перенаправлен на ваш домен, не относящийся к WWW. Это означает, что вы можете без проблем создать сайт, не относящийся к WWW.

Вам нужен WWW в URL-адресах?

На самом деле нет необходимости использовать WWW в URL-адресах. Он существует только для одной цели — идентифицировать адрес как веб-сайт. Это не относится к другим важным указателям URL, таким как сервер протокола передачи файлов (FTP) ( ftp ) или сервер новостей ( новости ).Таким образом, WWW можно классифицировать как поддомен более крупного веб-сайта.

В большинстве случаев WWW не служит технической цели. Вы можете создать домен без его присутствия, и сайт по-прежнему будет работать как любой сайт.

Итак, почему WWW используется так часто? Использование WWW началось с момента создания Интернета, и его широкое использование в качестве поддомена было в значительной степени случайным.

Первым веб-сервером был nxoc01.cern.ch. При публикации сайта создатели полностью рассчитали на инфо.cern.ch в качестве их домашней страницы, а WWW как таковой был исключен. Записи системы доменных имен (DNS) для сервера никогда не переключались, и использование WWW стало непреднамеренной стандартной практикой.

Как уже упоминалось, можно создать домен без WWW. Тем не менее, есть некоторые соображения, о которых следует помнить.

Домен или веб-адрес без WWW

В большинстве случаев пользователю не нужно вводить WWW для просмотра вашего веб-адреса или домена. Однако, если вы внедрили WWW, чтобы различать субдомены, важно убедиться, что ваш сайт настроен для предоставления пользователям соответствующих перенаправлений.

Для некоторых веб-сайтов добавление WWW в www.example.com может вызвать перенаправление на example.com . Для других это могут быть две отдельные страницы в одном домене. Ваш провайдер веб-хостинга должен быть в состоянии помочь вам настроить, чтобы обеспечить правильные перенаправления.

WWW и не-WWW для SEO

Если вы управляете веб-сайтом, поисковая оптимизация (SEO) должна иметь высокий приоритет. Имея хорошую стратегию SEO, вы можете лучше гарантировать, что ваш сайт будет занимать высокие позиции на страницах результатов поисковой системы (SERP) и, как следствие, привлечь больше трафика.

В конечном счете, использование вами доменного имени в WWW или без него не имеет никакого отношения к вашему SEO. Однако важно то, что вы решите придерживаться одного или другого (а не смешивать оба элемента).

Для целей SEO вы хотите последовательно использовать один URL (WWW или не WWW) на всем веб-сайте. Это означает, что все URL-адреса, прикрепленные к вашему домену, должны иметь одинаковое обозначение.

Это гарантирует, что рейтинг вашего веб-сайта не будет разделен по двум разным доменам (например,грамм. www.example.com и example.com ), но скорее применяется только к вашему каноническому домену.

Чтобы увидеть пошаговый пример того, как запустить домен на WP Engine, мы собрали этот ресурс: Go Live with a Domain on WP Engine.

Нет сомнений в том, что технические аспекты хостинга веб-сайтов могут быть непростыми. Вот почему вам следует выбрать хостинг-провайдера, обладающего знаниями, опытом и технологиями, которые помогут вам.

WP Engine — это хостинг, ориентированный на WordPress, который может помочь вам создать быстрый и надежный веб-сайт.Чтобы узнать больше о WP Engine и его многочисленных предложениях, ознакомьтесь с нашими планами управляемого хостинга!

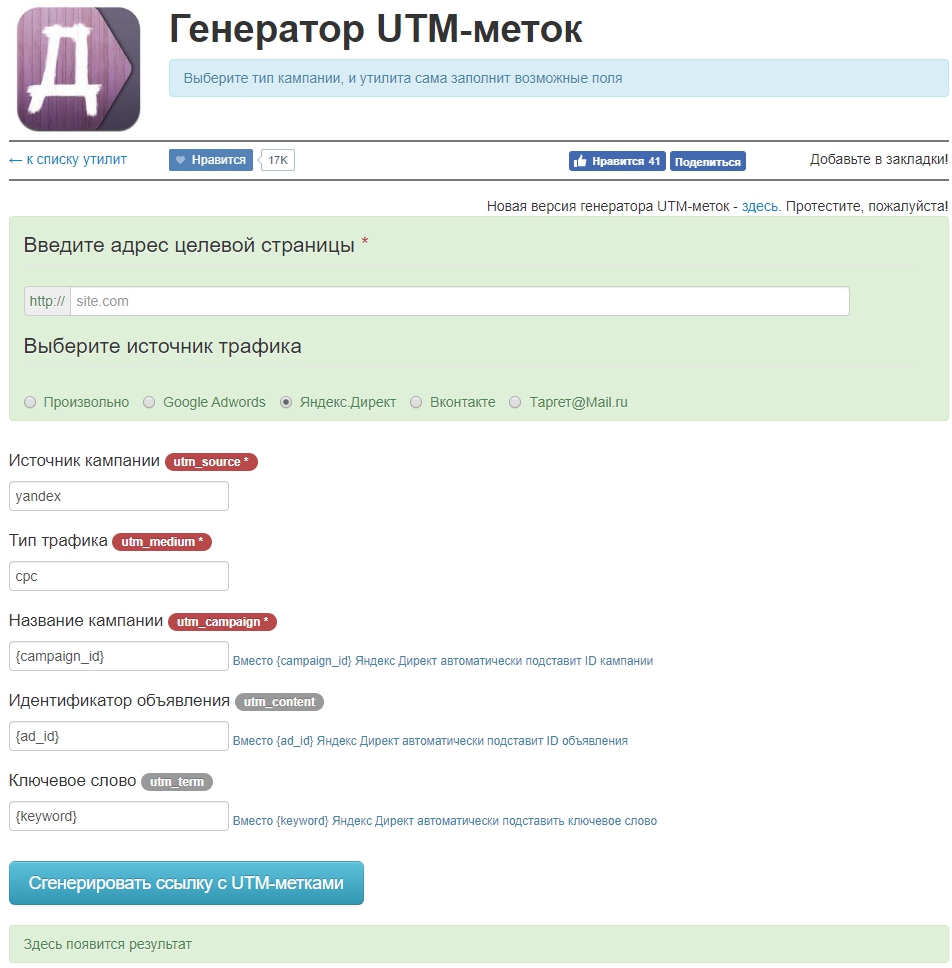

Что означает% 20 в веб-адресе?

Каждая веб-страница в Интернете имеет единый указатель ресурсов или URL, например «http://www.example.com/products.html». URL-адрес не может содержать пробелов, что создает проблему, если файл HTML называется «products and services.html». Пробелы и другие символы, недопустимые в URL, должны быть закодированы с использованием знака процента и шестнадцатеричного значения, присвоенного символу в наборе символов ISO-Latin.Пробелу присваивается номер 32, то есть 20 в шестнадцатеричном формате. Когда вы видите «% 20», это означает пробел в закодированном URL-адресе, например http://www.example.com/products%20and%20services.html.

Когда вы видите «% 20», это означает пробел в закодированном URL-адресе, например http://www.example.com/products%20and%20services.html.

В URL относительно мало допустимых символов: прописные и строчные буквы алфавита; цифры от «0» до «9»; специальные символы: тире, подчеркивание, точка, восклицательный знак, звездочка, апостроф, открывающие и закрывающие круглые скобки; и зарезервированные символы: знак процента, знак доллара, амперсанд, знак плюс, запятая, косая черта, двоеточие, точка с запятой, знак равенства, вопросительный знак и символ «@».Все остальные символы должны быть закодированы с использованием знака процента и присвоенных им шестнадцатеричных чисел. Зарезервированные символы, такие как знак процента, действительны только для обозначения специального значения, и они должны быть закодированы, если используются без их специального значения. Например, чтобы включить знак процента в URL-адрес, необходимо кодировать его как «% 25».

Пробел — единственный символ, который имеет два допустимых представления в кодировке URL.Вместо того, чтобы кодировать пробел как «% 20», вы можете использовать зарезервированный знак плюса для представления пробела. Например, URL-адрес «http://www.example.com/products%20and%20services.html» также может быть закодирован как http://www.example.com/products+and+services.html.

Передача данных по URL-адресу Каждая веб-страница на веб-сайте представляет собой отдельный набор текста, изображений, ссылок и другого веб-содержимого. Веб-страницы не обмениваются информацией между собой автоматически. Однако вы можете использовать URL-адрес для передачи данных с одной веб-страницы на другую, добавляя данные в кодировке URL-адреса, используя специальные функции определенных зарезервированных символов.Добавьте вопросительный знак, имя переменной, знак равенства и значение переменной к URL-адресу. Последующие переменные разделяйте амперсандом. Например, следующий URL передает две переменные, «композитор» и «песня» с соответствующими значениями на веб-страницу «songsearch.php»: «http://www.example.com/songsearch.php?composer=beethoven&song= лунный свет% 20sonata ».

Последующие переменные разделяйте амперсандом. Например, следующий URL передает две переменные, «композитор» и «песня» с соответствующими значениями на веб-страницу «songsearch.php»: «http://www.example.com/songsearch.php?composer=beethoven&song= лунный свет% 20sonata ».