- Профессия SMM-менеджер

- кто это и чем занимается?

- Кто такой SMM менеджер

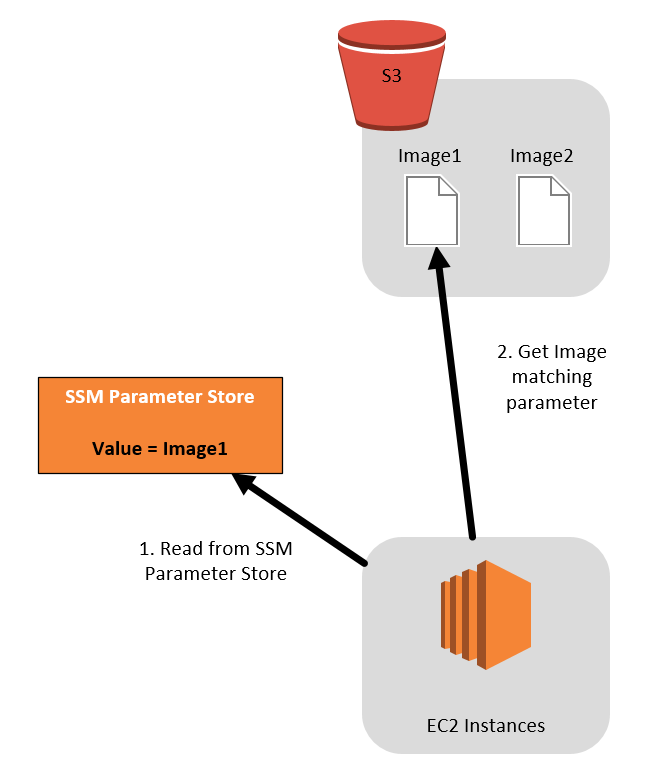

- aws / amazon-ssm-agent: агент для удаленного управления вашими экземплярами EC2, локальными серверами или виртуальными машинами (ВМ).

- Запуск команд с помощью Systems Manager

- Автоматизируйте установку исправлений для Windows и Linux с помощью системного менеджера AWS SSM.

- AWS Session Manager с расширенными возможностями SSH и SCP

- AWS Session Manager с расширенными возможностями SSH и SCP

- Настройка SCP и SSH:

- Установка агента AWS Systems Manager на инстансы EC2:

- Установка агента SSM:

- Создание экземпляра IAM Профиль:

- Обновление интерфейса командной строки:

- Установка подключаемого модуля Session Manager:

- Обновление файла конфигурации SSH локального хоста:

- Использование SCP и SSH:

- Вывод:

- Как установить агент AWS SSM на Redhat RHEL-DecodingDevOps

- Семинар по инструментам управления и управления AWS

- Устранение хостов-бастионов с помощью AWS Systems Manager Session Manager

- Сценарий

- Установите подключаемый модуль интерфейса командной строки Session Manager (необязательно)

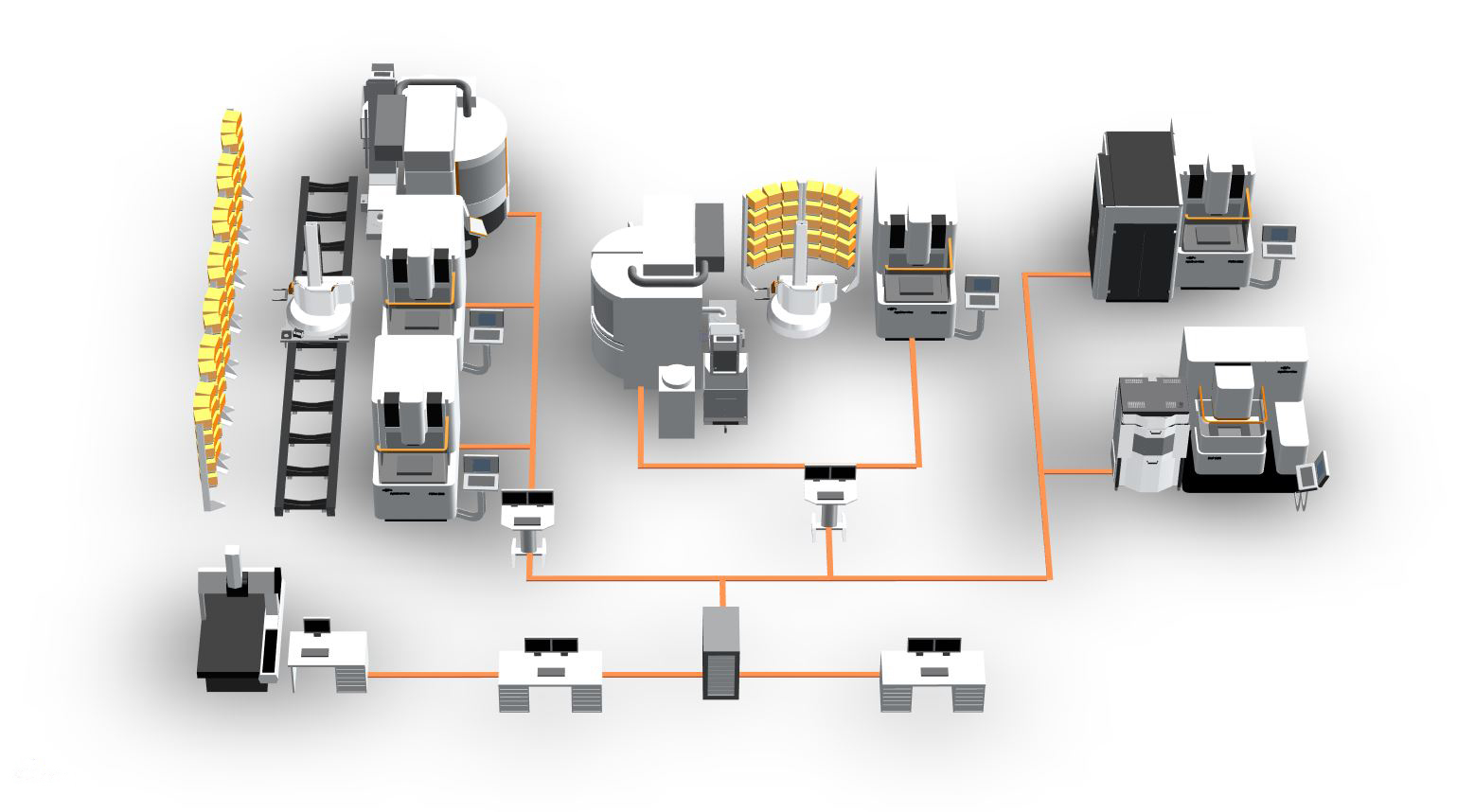

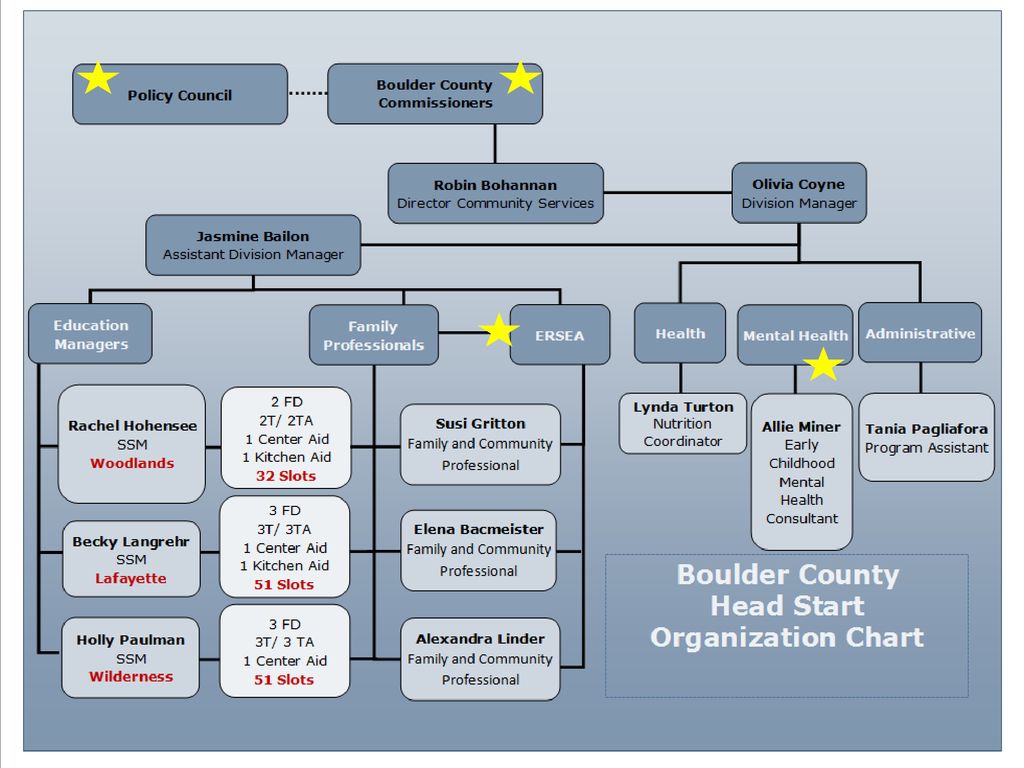

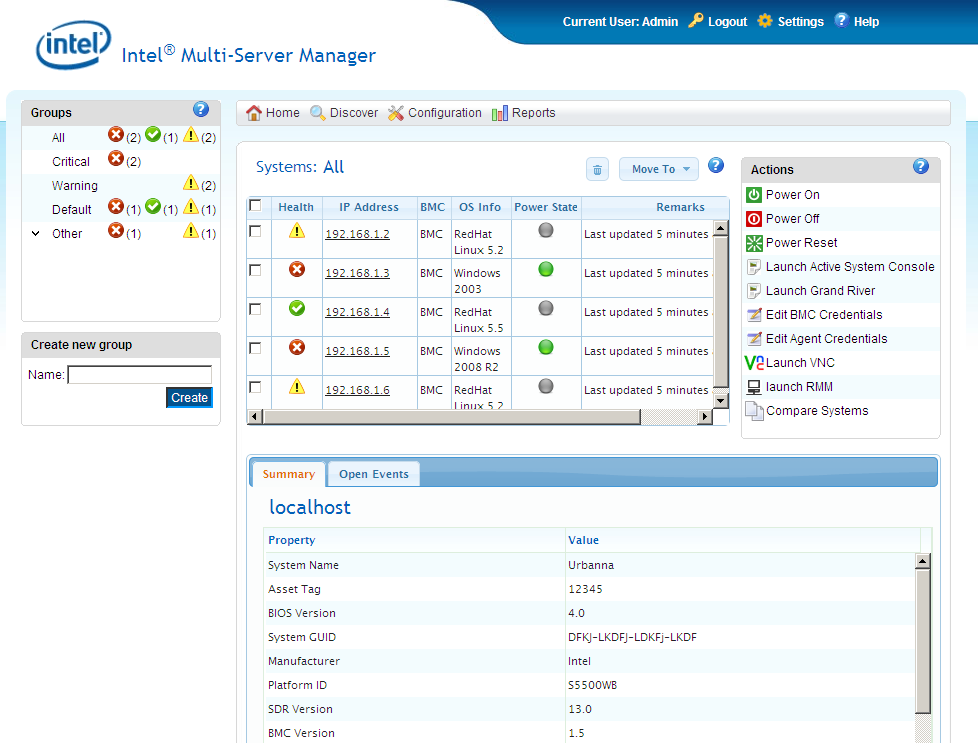

- 8.1 Среда развертывания

- 8.2 Оценка конфигурации диспетчера сеансов по умолчанию

- 8.3 Оценить конфигурацию аудита и ведения журнала по умолчанию для Session Manager

- 8.4 Оценка требований к портам и разрешений по умолчанию для управляемых политик IAM

- 8.5 Настройка ведения журнала сеанса

Профессия SMM-менеджер

Маркетинг уже давно использует социальные сети как новую и динамичную площадку для продвижения товаров и услуг. Профессия SMM-менеджера появилась относительно недавно, но уже зарекомендовала себя одной из самых востребованных на рынке труда.Бытует заблуждение, что подобные специалисты всего лишь публикуют контент и ведут соцсети. Профессия SMM-менеджера намного обширнее, чем простой постинг и общение с аудиторией.

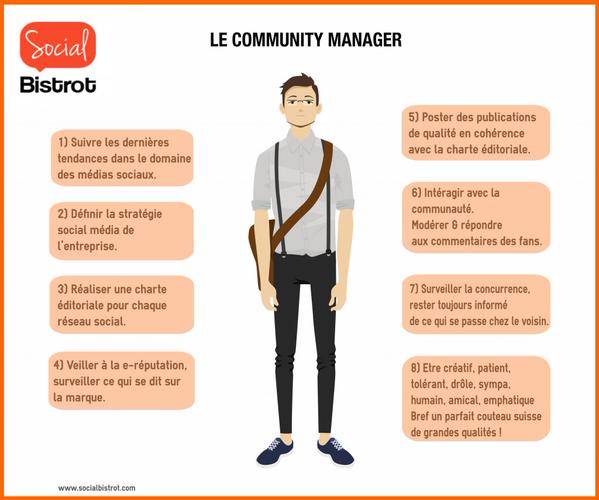

Кто такой SMM-менеджер

Если коротко, то SMM-менеджер – это специалист по работе с соцсетями. В его обязанности входит ведение аккаунтов работодателя, контакт с аудиторией и настройка рекламы. Но, как и в любой другой профессии это только верхушка айсберга. Задача менеджера состоит в изучении целевой аудитории и подборе подходящих инструментов по продвижению продукта. Специалист должен уметь подробно анализировать отклик аудитории на свои действия и подбирать подходящие стратегии продвижения.

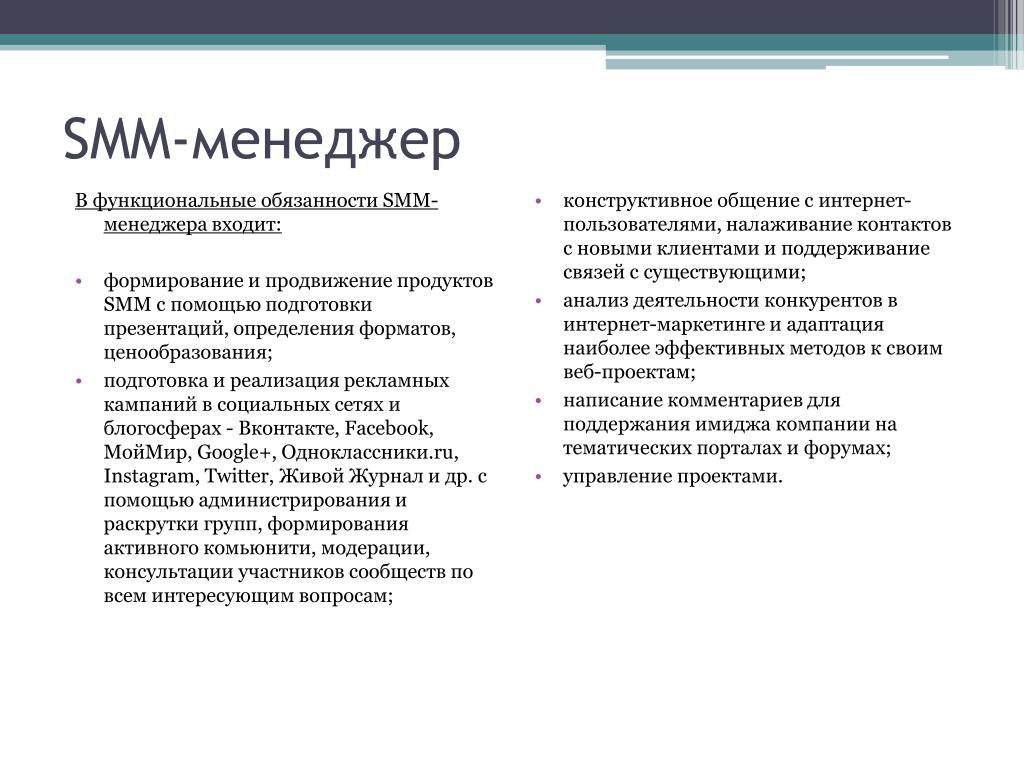

В обязанности SMM-менеджера входит целый перечень услуг:

- Разработка концепции аккаунтов компании от названия и адреса, до проработки фирменных тем и подбора хештегов.

- Создание уникального контента. SMM-специалисту необходимо уметь писать сильные продающие и вовлекающие тексты, заниматься визуальным оформлением постов и профиля в целом.

- Поиск и проработка целевой аудитории, определение интересов, расширение за счёт нестандартных предложений.

- Составление графика постов и разработка контент-плана с учётом специфики товара и привычек его потенциальных потребителей.

- Анализ прямых и смежных конкурентов. Изучение их целевой аудитории.

- Поддержание активности аудитории с помощью акций и конкурсов.

- Настройка таргетированной рекламы. Анализ охватов и просмотров. Выбор наилучшей стратегии продвижения.

- Заказ прямой и нативной рекламы у блогеров и лидеров мнений.

- Работа с информационной средой и отслеживание новинок отрасли.

- Поддержание обратной связи с клиентами и сбор отзывов.

- Отслеживание негатива в сторону компании и продукта. Анализ полученной информации.

Не смотря на всё вышеперечисленное, в обязанности SMM-менеджера не входят прямые продажи.

Навыки, которые помогут в работе

Грамотный специалист должен обладать креативным мышлением, уметь и знать, как работать с соцсетями.

Необходимые навыки для работы SMM-менеджера:

- Стратегическое мышление. Умение выстраивать долгоиграющий сценарий по продвижению продукта и просчёт всех подводных камней.

- Знание психологии индивидуума и масс. Поможет найти правильный подход к аудитории и создать прочную доверительную атмосферу.

- Организаторские навыки. Умение распоряжаться своим и чужим временем с наибольшей эффективностью.

- Навыки копирайтера и умение правильно подбирать seo-ключи.

- Стрессоустойчивость и умение общаться с троллями.

- Коммуникабельность и отзывчивость.

Для человека выбравшего стезю SMM -маркетинга важно понимать, что подобная профессия требует знаний и умений помимо основных обязанностей. Хороший специалист должен обладать креативным мышлением. Типовые алгоритмы действий по продвижению в соцсетях уже не так эффективны как прежде. Если раньше пользовались популярностью массовые действия, то к 2020 году подобное не приносит популярности, а главное, продаж.

Исходя из обязанностей SMM-менеджера, в работе пригодится образование в сфере маркетинга и PR. Основные приёмы и навыки профессий по изучению рынка и продвижению продукта прекрасно подойдут для интернет-маркетинга.

Хорошим подспорьем станет диплом журналиста. Знание тактик и инструментов привлечения масс, поможет удержать внимание аудитории. Журналисты обладают необходимым опытом создания контента и умением анализировать новостные тренды.

SMM-менеджер должен понимать алгоритмы и механику работы соцсетей. Аналитический склад ума поможет держать руку на пульсе.

Где научиться азам профессии

Профессия SMM-менеджера одна из наиболее востребованных и динамично развивающихся на рынке труда. Спрос на грамотных специалистов растёт с каждым годом.

В сети находится огромная масса информации. Бесплатные видеоуроки и онлайн курсы помогут разобрать основы и получить общее представление о профессии. Однако, такой способ обучения поверхностный и чреват созданием в голове информационной свалки.

Для подробного изучения профессии существует множество курсов по SMM-сфере. Хороший курс должен включать в себя максимально структурированную информацию по профессии, практические задания и инструменты для достижения поставленных задач.

После завершения обучения специалист должен повышать свою квалификацию за счёт посещения мастер-классов и постоянного поиска новой информации. Рынок SMM не стоит на месте. Предпочтения аудитории стремительно меняются, а алгоритмы соцсетей постоянно развиваются. Способы продвижения, работавшие год назад, будут не актуальны или малодейственны в настоящем.

Именно по этой причине не стоит идти учится профессии в ВУЗы. Сфера SMM меняется настолько динамично, что долгосрочные программы обучения устаревают быстрее, чем успевают полностью сформироваться.

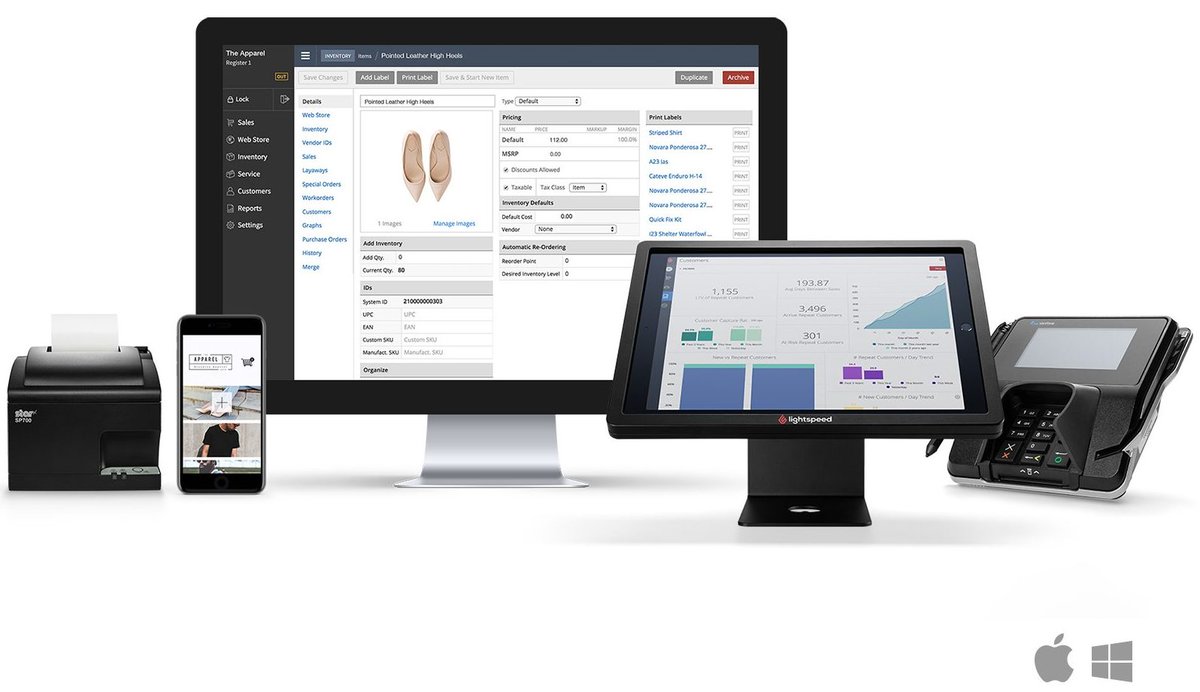

Основные инструменты профессии

Помимо наличия навыков в профессии SMM-менеджера, потребуются знания инструментов продвижения и создания контента.

Основные инструменты SMM-специалиста:

- Сервисы отложенного постинга и планировщики. Очень необходимая вещь. Даст возможность сделать «всё и сразу» и растянуть во времени. Многие сервисы показывают ленту аккаунта и помогают сформировать единый стиль, особенно важная функция для инстаграмм профилей.

- Сервисы для проведения конкурсов. Различного рода генераторы случайных чисел, выбор случайного комментария и создание отдельного списка участников с заданными условиями.

- Программы по онлайн дизайну. У сммщика часто возникает необходимость сделать привлекательную картинку или оформить фото по тематике поста.

Знание профессиональных программ приветствуется, но не является прямой обязанностью специалиста. Владение простейшими онлайн редакторами типа Canva или Pixlr поможет создать креативный контент, даже из бесплатных шаблонов.

Знание профессиональных программ приветствуется, но не является прямой обязанностью специалиста. Владение простейшими онлайн редакторами типа Canva или Pixlr поможет создать креативный контент, даже из бесплатных шаблонов. - Сервисы для массовых действий. Не самый лучший метод продвижения и практически бесполезный в плане целевой аудитории. Но иногда возникает необходимость набрать пару сотен подписчиков для «солидности» страницы.

- Парсеры для таргетированной рекламы. Сервисы помогают подобрать наиболее активную целевую аудиторию и найти потенциальных клиентов через прямых и смежных конкурентов.

- Сокращатели ссылок. Наличие длинных ссылок заставляет выглядеть пост небрежно. Профессиональный SMM-специалист использует специальные сервисы. Сайты позволяют спрятать огромную ссылку под одно ключевое слово и показывают статистические данные количества переходов.

- Сервисы SMM аналитики и статистики.

Помогают найти популярные запросы аудитории, подбирают наиболее удачные посты и собирают статистику активности. Отчёт состоит из анализа времени активности заданной аудитории, оптимальной длины текста и предпочтительного контента.

Помогают найти популярные запросы аудитории, подбирают наиболее удачные посты и собирают статистику активности. Отчёт состоит из анализа времени активности заданной аудитории, оптимальной длины текста и предпочтительного контента.

Так же, для облегчения работы можно использовать сервисы взаимных лайков, телеграмм-чаты активности и сервисы по поиску групп для взаимопиара. Вариантов очень много. Всё зависит от поставленных задач.

Работа с соцсетями

SMM-менеджер должен уметь выделять начальную целевую аудиторию, для каждой соцсети, с которой работает. Это поможет определить актуальный материал для публикаций.

Стартовые факторы для определения уникальной целевой аудитории каждой соцсети:

- Общие сведения: пол, возраст, доход, семейное положение. Если продукт имеет широкое применение, данные могут отличаться для каждой соцсети.

- Как и где ЦА предпочитает покупать продукт. К примеру, в Одноклассниках люди склонны доверять фирмам, имеющим физические точки продаж, а вот пользователи Instagram спокойно доверяют онлайн бизнесу.

- Склонна ли ЦА к влиянию моды. Не для каждой группы потребителей важны тренды, некоторые предпочитают стабильность.

У каждой соцсети свои алгоритмы и правила работы. Прежде чем продвигать продукт или услугу, стоит определить потенциальный успех у пользователей.

Как и где найти работу

Стоит рассмотреть подробнее каждый из вариантов и определить плюсы и минусы.

Работа в офисе компании

Работа в компании даст стабильный заработок, нормированный рабочий график и возможность карьерного роста. Большие организации, как правило, ищут специалиста в уже существующую команду. Чаще всего такие вакансии появляются на сайтах поиска работы. От соискателя требуется хорошее портфолио и опыт работы. Крупные компании рассчитывают на полную занятость своих сотрудников и долгосрочные рабочие отношения. Такие организации чётко представляют себе обязанности SMM-менеджера и не перегружают сотрудников работой. Мелкие фирмы стараются нанять одного-двух человек в штат и скинуть на них всё. Стоит опасаться вакансий без чётких рабочих задач или когда их указанно слишком много.

Чаще всего такие вакансии появляются на сайтах поиска работы. От соискателя требуется хорошее портфолио и опыт работы. Крупные компании рассчитывают на полную занятость своих сотрудников и долгосрочные рабочие отношения. Такие организации чётко представляют себе обязанности SMM-менеджера и не перегружают сотрудников работой. Мелкие фирмы стараются нанять одного-двух человек в штат и скинуть на них всё. Стоит опасаться вакансий без чётких рабочих задач или когда их указанно слишком много.

Примерная зарплата:

От 600$ до 3000$, зависит от компании и занимаемой должности.

Плюсы работы:

- Возможность карьерного роста и развития профессиональных навыков.

- Стабильная зарплата.

Минусы работы:

- Работа в офисе строго по времени.

- Небольшие компании могут перегружать работой.

Работа в SMM агентстве

Хороший старт для новичков в профессии. Работа в профильных агентствах чётко распределяется между сотрудниками. Любой крупный заказ выполняется командой, где каждый сотрудник отвечает за определённую часть задания. Коллектив состоит из узконаправленных специалистов, что исключает возможность общения с клиентами для многих работников технического уровня.

Работа в профильных агентствах чётко распределяется между сотрудниками. Любой крупный заказ выполняется командой, где каждый сотрудник отвечает за определённую часть задания. Коллектив состоит из узконаправленных специалистов, что исключает возможность общения с клиентами для многих работников технического уровня.

Вакансии следует искать как на сайтах агентств, так и на общедоступных площадках.

Примерная зарплата:

От 500$ до 2000$, редко бывает выше.

Плюсы работы:

- Агентство отвечает за планирование и распределение заказов.

- Предоставляет работникам доступ к платным инструментам.

- График работы оговаривается отдельно с каждым специалистом. Есть возможность удалённой работы.

Минусы работы:

- Потолок в зарплате не зависимо от стоимости заказа.

- Большой объём работы.

- Нельзя размещать отдельные заказы у себя в портфолио. Обычно агентства разрешают указать должность и срок работы.

Фриланс

Работа над заказами уделено. Специалист сам ищет клиентов, договаривается о стоимости и сроках заказа. Фрилансер может выполнять как разовые заказы, так и сотрудничать с клиентами на постоянной основе.

Заказчиков нужно искать на биржах фриланса. Это самые лучшие места для поиска работы SMM-менеджеру. В соцсетях существуют профильные группы. Там можно найти подходящие заказы или опубликовать рекламу.

Примерная зарплата:

От 300$ до 3000$. Зависит от наличия заказов и уровня специалиста.

Плюсы работы:

- Свободный график и работа из дома.

- Нет потолка в зарплате.

- Возможность выбирать заказчиков.

Минусы работы:

- Нужна хорошая самоорганизация и умение планировать своё время.

- Поначалу придётся работать на портфолио и брать невыгодные заказы.

Конечно это не все варианты. При наличии опыта и стартового капитала можно самому открыть агентство. Даже крупные компании пользуются услугами фрилансеров, а иногда нанимают их в штат на удалёнку. Возможностей трудоустройства очень много.

При наличии опыта и стартового капитала можно самому открыть агентство. Даже крупные компании пользуются услугами фрилансеров, а иногда нанимают их в штат на удалёнку. Возможностей трудоустройства очень много.

Квалификация и опыт работы

Новичкам в профессии стоит работать на портфолио и повышать квалификацию. Удачной идеей будет завести экспертный блог. Показать аудитории и потенциальным заказчикам свой личный и профессиональный рост. Блог лучше создавать на бесплатных площадках. Для этих целей отлично подойдет WordPress. Платформа предлагает очень простое и гибкое управление и систему аналитики. Портфолио на этой площадке покажет, что специалист знает, как работать с CMS платформами.

Хорошо покажет экспертность раскрученный блог в Instagram. Он может стать первым проектом в портфолио и одновременно самим портфолио. Благодаря инста-блогу потенциальные клиенты получат возможность оценить профессионализм и одновременно личные качества специалиста.

При оформлении резюме стоит указать не только стандартные данные. Для SMM-менеджера необходимо оставить ссылки на свои проекты. Здесь, как раз пригодится наличие блога, в котором потенциальный работодатель сможет глубже изучить квалификацию соискателя.

Для SMM-менеджера необходимо оставить ссылки на свои проекты. Здесь, как раз пригодится наличие блога, в котором потенциальный работодатель сможет глубже изучить квалификацию соискателя.

Квалифицированный специалист должен отразить в своём резюме или портфолио следующие навыки:

- Полное образование, включая все пройденные курсы и трененги.

- Опыт работы по созданию и продвижению контента.

- Наличие знаний соцсетей. Экспертность в алгоритмах продвижения для разных площадок.

- Умение находить творческие решения поставленных задач и способность анализировать результаты.

- Хорошие навыки письма.

- Знания в SEO-сфере. Умение пользоваться Google Analytics, Яндекс-Метрикой и ключевыми словами.

- Восприимчивость к новым знаниям и технологиям.

- Навыки тайм-менеджмента.

Подводные камни профессии

SMM-менеджер очень обширное понятие. Часто заказчики и начинающие специалисты хотят охватить всё и сразу, не понимая специфики профессии. Нанимая специалиста, заказчик может попытаться свалить на работника не только планирование и аналитику, но и непосредственное генерирование контента полностью. Нужно помнить, все фото и видео материалы по умолчанию предоставляет заказчик. SMM-менеджер занимается оформлением контента, настройкой рекламы и аналитикой отклика. Так же, не редки случаи, когда специалиста просят заняться прямыми продажами или бухгалтерской отчётностью. В таких случаях следует чётко обозначить границы работы в самом начале сотрудничества.

Нанимая специалиста, заказчик может попытаться свалить на работника не только планирование и аналитику, но и непосредственное генерирование контента полностью. Нужно помнить, все фото и видео материалы по умолчанию предоставляет заказчик. SMM-менеджер занимается оформлением контента, настройкой рекламы и аналитикой отклика. Так же, не редки случаи, когда специалиста просят заняться прямыми продажами или бухгалтерской отчётностью. В таких случаях следует чётко обозначить границы работы в самом начале сотрудничества.

Работа с соцсетями предполагает общение с людьми, будь то клиенты продвигаемой фирмы или сами заказчики. Важно научится правильно вести диалог и с теми и другими. Вежливая позиция, основанная на знаниях, поможет избежать большинства неприятностей.

Основные технические ошибки начинающих SMM-менеджеров:

Погоня за количеством, а не качеством.

Слишком быстрый вход в работу и активное начало, нередко оказывают фатальное действие.

Частая ошибка новичков, активный постинг всего подряд без своевременного анализа отклика аудитории.

Лента соцсетей превращается в большую свалку. Такие действия приводят к потере денег и нулевому результату. Аудитория устаёт от количества информации и начинает уходить.

При грамотном подходе любое действие SMM-менеджера должно подвергаться анализу. Какой эффект, есть ли отклик от аудитории, привлекло ли действие новых подписчиков, были ли сохранения контента.

Отсутствие постоянства постов. Отсутствие планирования.

Другая крайность – отсутствие регулярных постов.

Страх сделать что-то не так заставляет новичка анализировать каждый свой шаг. План продвижения подвергается постоянным правкам, от чего страдает регулярность действий. Подписчики скучают и уходят.

Чтобы расширить аудиторию и удержать существующую, необходимо регулярно напоминать о себе. Разработать контент-план с графиком выхода постов. Со временем, в ходе анализа отклика аудитории, появится понимание, что и как публиковать для каждого конкретного заказа.

Со временем, в ходе анализа отклика аудитории, появится понимание, что и как публиковать для каждого конкретного заказа.

Слишком большое доверие автоматизации действий.

Не стоит использовать большое количество репостов из одной соцсети в другую. Начинающий сммщик рискует сделать свой контент неуникальным.

Если один и тот же пользователь подписан на паблик ВК и Instagram, то скорее всего, он отпишется от одной из страниц. Если подписчики разные, то материал имеющий успех в Instagram не обязательно будет интересен в Facebook.

В каждой соцсети своя уникальная аудитория. Следует учитывать и возрастные рамки, и социальный статус пользователей. Информацию нужно преподносить для конкретной целевой аудитории.

Откровенная накрутка

Некоторые люди оценивают аккаунты по количеству лайков, подписчиков и репостов. Часто заказчик требует от SMM-менеджера именно количества, а не качества.

Логика простая – народу много, кто-нибудь что-нибудь купит, и страница так выглядит солиднее. Задача специалиста объяснить, что количество не равно качеству. Тем более накрутка легко вычисляется. Большинство таких аккаунтов оказываются либо коммерческим, либо ботами.

Самое страшное для любого бизнеса или блога – потерять доверие аудитории. Репутация будет испорчена, а восстановить её не всегда удастся.

Идеализация контента.

Вектор на откровенность и открытость всё ещё в тренде. Не стоит слишком идеализировать продвигаемую услугу, товар или личность.

Есть простое правило – не идеальный, значит свой.

Если с продвижением личных аккаунтов всё ясно – фото без обработки и честные истории, то с брендированным контентом сложнее. Нельзя показывать недостатки продукции или услуги, но можно рассказать честные истории про рабочий процесс.

Игнорирование негатива

Критика бывает конструктивной и не очень.

Конструктивная критика указывает на слабые стороны и помогает стать лучше. Благодаря такому отклику можно выявить неочевидные недостатки продукции или контента.

Деструктивная критика чаще всего не несёт смысловой нагрузки и весьма обидна. Но и с ней выгодно работать. Отвечая на подобные комментарии можно хорошо увеличить вовлеченность. Алгоритмам соцсетей не важно, что написано в комментариях – главное их количество. Отвечая на злобные высказывания вежливо и по делу, можно поднять порог доверия подписчиков. Таким образом, создаётся близость с аудиторией.

Важно помнить, на ошибках строится опыт. Грамотный специалист учитывает недостатки своей работы и превращает их в достоинства.

Полезные книги

- «Партизанский маркетинг в социальных сетях. Инструкция по эксплуатации SMM-менеджера» Щербаков С.

Книга выпущена в 2015 году и не подойдёт как практическая литература, но в целом актуальна до сих пор. Автор описал профессию SMM-менеджера чётко и без прикрас. Книга даёт понять главное – продвижение в соцсетях это тоже работа.

Книга даёт понять главное – продвижение в соцсетях это тоже работа.

- «Пиши и сокращай» Ильяхов М., Сарычёва Л.

Книга о составлении коммерческих текстов. Авторы учат писать исходя не из идеи, а цели текста. В книге рассмотрены способы мотивации аудитории на действия с помощью правильного текста.

- «Как писать хорошо. Классическое руководство по созданию нехудожественных текстов» Зинсер У.

Автор учит применять журналистские приёмы для создания сильных текстов. В книге даны советы, как удержать внимание аудитории и найти отклик на призывы к действию. Автор пишет красивым художественным языком, интересно и чётко по теме.

- «Сначала скажи нет» Кемп Д.

Книга о том, как правильно заключать сделки с клиентами. Автор рассматривает различные виды сделок и объясняет, почему с некоторыми клиентами лучше не работать. Книга будет полезна для частных SMM-специалистов и агентств, и поможет эффективно работать с клиентами.

- «Таргетированная реклама. Точно в яблочко» Щербаков С.

В книге описаны основы таргетинга. Как правильно определить целевую аудиторию продукта, разработать и запустить рекламную кампанию в соцсетях.

Заключение

SMM-сфера развивается невероятно быстро. Специалисту приходится постоянно следить за трендами и новыми алгоритмами соцсетей. SMM-менеджер, не та профессия, которой можно научиться за один день. Постоянное повышение квалификации и самообразование являются её неотъемлемой частью.

кто это и чем занимается?

08.02.2018 2 004 0 Время на чтение: 9 мин.Продолжу рассматривать самые востребованные специальности современности и сегодня расскажу вам, кто такой SMM-менеджер или SMM-специалист, чем он занимается, что входит в его обязанности, какими навыками должен обладать, и много другой информации на эту тему. Это будет полезно знать не только тем, кто ищет вакансии SMM-менеджера, но и тем, кто ищет такого специалиста, и хочет получить от него профессиональные и качественные услуги. Итак, обо всем по порядку.

Итак, обо всем по порядку.

SMM-менеджер: кто это?

Думаю, ни для кого не секрет, что представители большинства сфер бизнеса так или иначе ищут своих клиентов, свою целевую аудиторию в интернете, в том числе занимаются SMM продвижением — продвижением своего бренда/продукта в социальных сетях. Именно эту задачу и выполняют SMM-специалисты.

SMM-менеджер (SMM-специалист) — это человек, занимающийся продвижением определенного продукта/бренда/сайта в одной или нескольких социальных сетях.

СММ-менеджер может работать разными способами:

- на компанию, оказывающую маркетинговые услуги;

- на компанию, бренд/продукт которой он будет продвигать;

- как фрилансер на несколько компаний/заказчиков;

- на своем рабочем месте в компании с установленным рабочим графиком;

- удаленно из дома со свободным графиком.

В общем, вариантов работы СММ-специалиста много, и каждый исполнитель, как и заказчик, вольны выбирать те, что больше подходят в их ситуации.

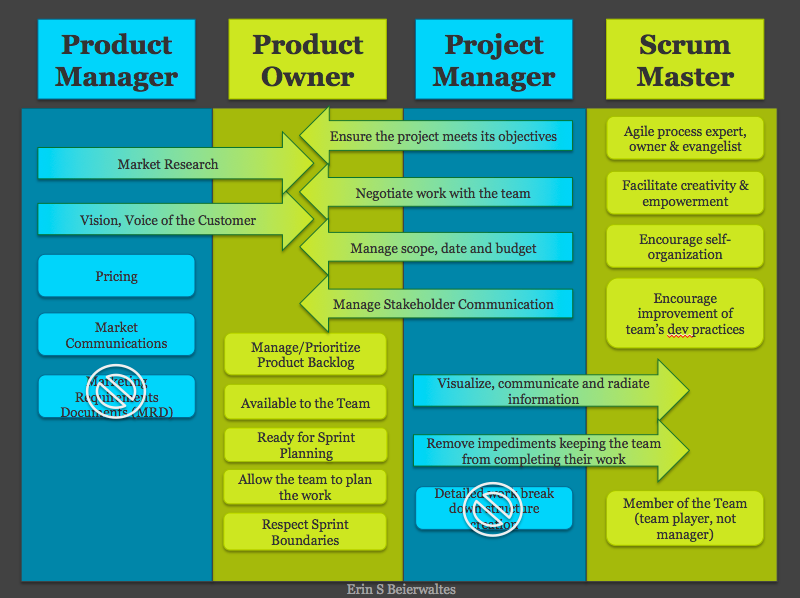

SMM-менеджер: обязанности

Рассмотрим основные задачи СММ-менеджера: что входит в обязанности SMM-специалиста, каковы требования к кандидатам на подобные вакансии (в каждом конкретном случае акцент может быть сделан на какие-то отдельные направления работы).

Задача 1. Определение стратегии СММ продвижения. В первую очередь, SMM-менеджер определяет целевую аудиторию проекта, проводит маркетинговое исследование ее интересов и поведения. Затем выбирает оптимальные площадки (соцсети) для продвижения конкретного бренда или продукта, где эта целевая аудитория максимально сосредоточена. В задачи SMM-специалиста также входит подбор оптимальных методов СММ продвижения, включение и интеграция этого направления маркетинга в общую маркетинговую стратегию компании.

Задача 2. Создание и позиционирование сообществ в соцсетях. SMM-менеджер разрабатывает и создает сообщества/публичные страницы в социальных сетях, продумывает их название, описание, оформление, дизайн, структуру. При необходимости разрабатывает приложения для соцсетей, страницы проведения мероприятий, встреч, событий и т.д. СММ-специалист проводит брендирование сообществ и официальных страниц, интегрирует их с официальным сайтом, лендинг-пейдж, интернет-магазином (в зависимости от ситуации).

При необходимости разрабатывает приложения для соцсетей, страницы проведения мероприятий, встреч, событий и т.д. СММ-специалист проводит брендирование сообществ и официальных страниц, интегрирует их с официальным сайтом, лендинг-пейдж, интернет-магазином (в зависимости от ситуации).

Задача 3. Администрирование сообществ, контент-менеджмент. После создания, SMM-специалист осуществляет администрирование этих страниц: создает, подбирает и публикует контент. Пишет тексты, создает картинки и видеоролики, адаптированные под формат соцсети и конкретного сообщества, планирует оптимальное время их публикации, создает и мотивирует обсуждения. СММ-менеджер стимулирует активность пользователей на страницах, распространение нужной информации через личные аккаунты подписчиков, привлечение новых подписчиков в сообщества.

Задача 4. Рекламные компании в соцстетях. В задачи СММ-специалиста обязательно входит проведение рекламных компаний в социальных сетях с целью привлечения большего количество подписчиков в сообщества. Работа с таргетированной рекламой самих соцсетей, реклама в других сообществах, проведение конкурсов, акций, розыгрышей, и т.п.

Работа с таргетированной рекламой самих соцсетей, реклама в других сообществах, проведение конкурсов, акций, розыгрышей, и т.п.

Задача 5. Комьюнити-менеджмент. SMM-менеджер оперативно отслеживает коммуникации на своих страницах, следит за тем, чтобы атмосфера там была дружелюбной и доверительной. Стимулирует активность пользователей, публикуя посты, предполагающие обсуждение. Отслеживает негативные комментарии и оперативно реагирует на них (не удаляет, а сглаживает негатив, в идеале — полностью устраняет). Выявляет лидеров и источники негатива в сообществе и работает с ними. Организует онлайн-встречи, обсуждения, события.

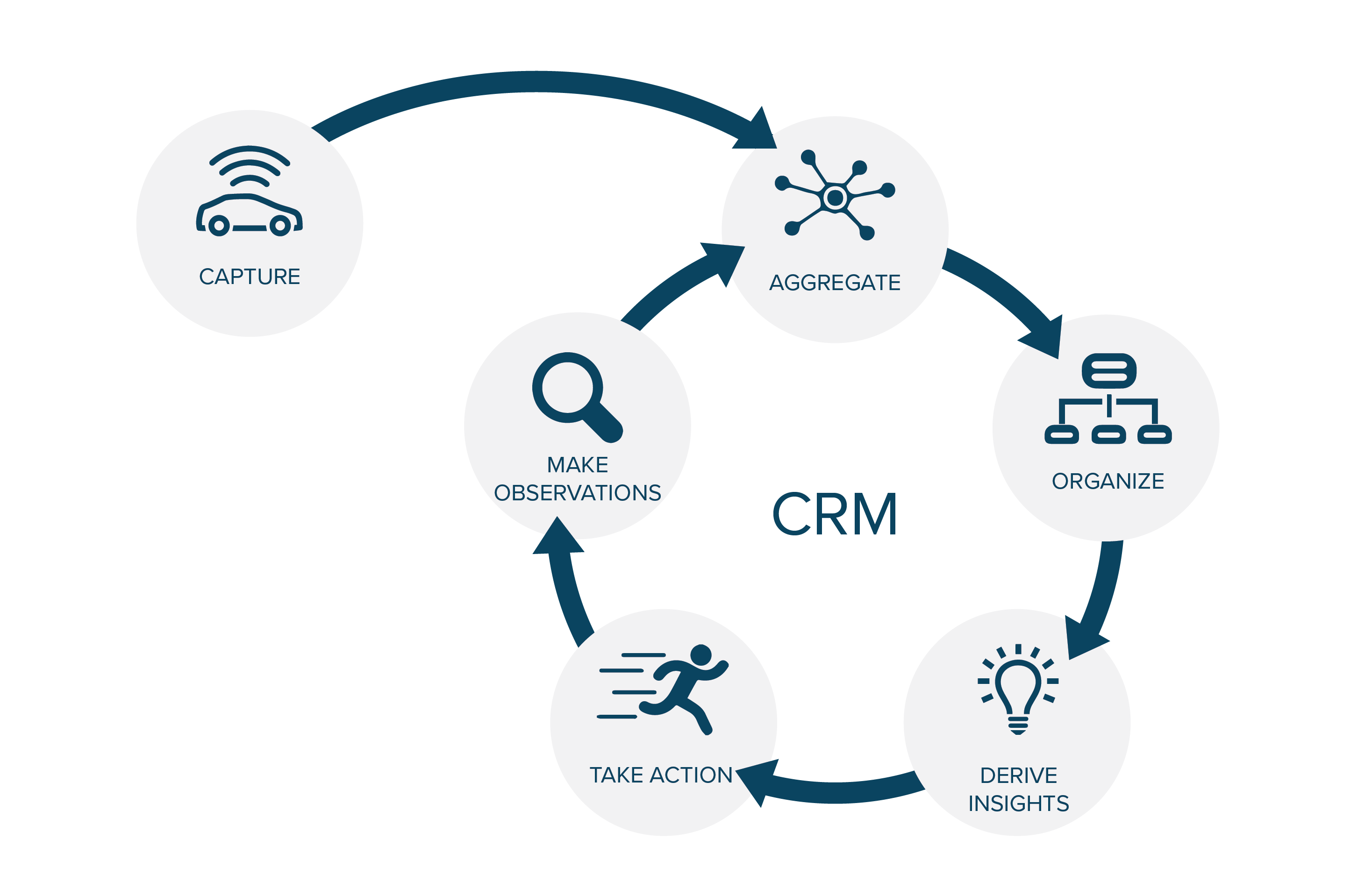

Задача 6. Мониторинг сети и сообществ. СММ-менеджер анализирует статистику, динамику развития вверенных сообществ и делает выводы об эффективности SMM продвижения, выявляет сильные и слабые стороны ведения компании. Он должен разбираться в инструментах веб-аналитики и статистики соцсетей, уметь просчитывать стоимость каждого целевого действия (привлечения подписчика, продажи через соцсеть и т. д.), отслеживать клиентский трафик.

д.), отслеживать клиентский трафик.

SMM-специалист: навыки, качества, требования

Рассмотрим, какими навыками (помимо вышеперечисленных) и качествами должен обладать SMM-менеджер.

- Навыки маркетолога. Умение проводить маркетинговый анализ, разрабатывать рекламу и рекламные стратегии, проводить рекламные компании и мероприятия.

- Навыки менеджера. Умение находить деловых партнеров, вести переговоры и деловую переписку, руководить проектом, составлять план действий, работать на результат.

- Коммуникативные навыки. Высокий уровень коммуникации, умение грамотно и конструктивно общаться, находить общий язык с самыми разными людьми.

Чтобы работать СММ-специалистом не обязательно иметь диплом о высшем образовании (хотя, несомненно, диплом маркетолога или менеджера будет весомым преимуществом). Можно пройти какие-то курсы, обучающие данной специальности, можно научиться этому делу самостоятельно при желании.

В работе СММ менеджера ключевую роль играет не диплом или другой документ об образовании, а реальная эффективность его работы, ее результат.

SMM-менеджер: вакансии

Где искать работу и вакансии СММ-менеджера? Здесь есть несколько вариантов:

- В рекламных и маркетинговых агентствах.

- В компаниях, занимающихся СЕО-продвижением, продвижением в интернете.

- В СМИ.

- На любых сайтах (информационных, сайтах компаний, интернет-магазинах), т.к. им могут быть необходимы услуги СММ-продвижения (необходимо просматривать разделы вакансий и самостоятельно предлагать свои услуги).

- На порталах по трудоустройству (можно откликаться на уже размещенные вакансии и разместить свое резюме).

Теперь вы имеете представление о том, кто такой SMM-менеджер, и чем он занимается. Несмотря на такое, как кому-то может показаться, заумное описание, эта работа не столь сложная, ее несложно освоить. Работать СММ-специалистами могут многие, но быть высокооплачиваемым профессионалом в этом деле, конечно же, под силу единицам, как, впрочем, и в любом другом деле.

Надеюсь, моя статья поможет вам определиться с выбором. Оставайтесь на Финансовом гении и осваивайте различные способы активного заработка и инвестирования. До встречи на страницах сайта!

Кто такой SMM менеджер

В нашу эпоху информации появилось множество новых и неизвестных раннее профессий — контент менеджер, мерчандайзер, smm менеджер, таргетолог и другие часто непонятные слова просто заполонили рынок труда и продолжают благополучно внедряться в нашу повседневную жизнь.

Сегодня для молодежи многих работодателей уже знакома профессия — smm менеджер. Но для многих эта специальность покрыта мраком. Что должен делать этот человек, какие у него обязанности, какой уровень образования он должен иметь и т.д Обо всем этом мы поговорим в этой статье.

Давайте начнем с определения самой профессии

Smm менеджер — это специалист, который работает в социальных сетях с целью популяризации бренда, компании или отдельной персоны. На просторах СНГ этого специалиста нанимают чаще всего имено с целью повысить присутствие бренда в социальной среде, то есть на територрии целевых аудиторий в удобной им социальной сети.

На просторах СНГ этого специалиста нанимают чаще всего имено с целью повысить присутствие бренда в социальной среде, то есть на територрии целевых аудиторий в удобной им социальной сети.

Функции

smm менеджераЕсли говорить о функциях, которые выполняет smm менеджер, то это, как правило:

- анализ действий конкурентов в сети

- анализ рынка

- разработка стратегии продвижения

- поиск и создание вирального контента

- написание контент-плана

- работа с графическими редакторами

- расчет бюджета на таргетированную рекламу

- запуск таргетинга и контроль над рекламными кампаниями

- робота над лояльностью аудитории к бренду

- модерация комментариев и регулярные чистки

- работа по росту активности и участников в продвигаемых сообществах и группах

- анализ аналитики и корректировка действий по продвижению

- ведение статистики и составление регулярных отчетов (полезно как для специалиста, так и для работодателя) и т.

д.

д.

Как видите, профессия smm менеджер — это не лайки и безконечное сидение в социальной сети. Это постоянная безпрерывная работа с потенциальными и реальными клиентами, продумывание стратегий развития, контроль результатов и просчет дальнейших действий.

Обязанности

smm менеджера

Вопрос обязанностей для smm менеджера скользкий и даже не совсем конкректный, так как его нужно рассматривать в контексте компании, на которую работает подобный специалист. Нашей компании, к примеру, нужен smm специлист, в совершенстве владеющий английским и немецким языками. Или например, компания может быть заинтересована только в улучшении собственной репутации и будет действовать в социальной сети, не задействуя агрессивные инструменты для переходов на сайт.

Если коротко, то каждая компания, нанимая smm менеджера, должна понимать, что хочет получить в результате его работы и какие обязанности перед ним ставить. В противном случае, а точнее при незнании конечных целей, специалист может на свой лад найти их и начать двигаться на пути к их достижению. И не нужно потом удивляться, что вы хотели одного, а менеджер достиг немного другого. Цели и результат обязательно нужно проговаривать и обсуждать перед началом работ.

И не нужно потом удивляться, что вы хотели одного, а менеджер достиг немного другого. Цели и результат обязательно нужно проговаривать и обсуждать перед началом работ.

Если не знаете, с чего начать, спросите специалиста, как он видит стратегию продвижения вашего бренда в сети. Возможно, он будет думать в том же русле, что и руководство. Тогда Вам повезло.

Тем, кто ищет в штат smm менеджера и смутно понимает, чем он должен заниматься, у нас тоже есть совет — покопошитесь часик в интернете по этому поводу. Уверяем, вы найдете массу информации по поводу стандартных обязанностей и требований, ну и подберете что-нибудь исключительно для вашей компании.

Образование

smm менеджера

Сегодня уровень образования не исчисляется дипломами магистра и кучей сертификатов. Мы считаем, что если человек обладает теми знаниями и умениями, которые мы описали в вакансии, к примеру, совершенное знание немецкого, польского, английского, грамотная речь, умение понятно излагать свои мысли, то он нам подходит. В этом случае мы не будем проверять его сертификат по польскому или английскому, если он свободно с нами говорит и пишет без ошибок.

В этом случае мы не будем проверять его сертификат по польскому или английскому, если он свободно с нами говорит и пишет без ошибок.

Тот же случай и с smm менеджером — настоящий специалист не будет демонстрировать сертификат или диплом, ведь у него и без этого есть необходимый багаж знаний. Он может быть по специальности поваром, строителем или врачом, но если он знает алгоритмы социальных сетей, понимает, как привлечь аудиторию, заинтересовать ее, знает, как настроить результативную рекламную кампанию, отлично ориентируется в аналитике, может предложить эффективнй план развития группы или имеет портфолио — его образование не имеет значения.

Совет для работодателей: можно составить некое тестовое задание для smm менеджера. Составить стратегию продвижение, представить свое виденье, разработать несколько публикаций для страницы или целое оформление. Так вы сможете увидеть, на что способен специалист и знаком ли он с тем, чем хочет заниматься.

Если smm менеджер говорит, что сможет за пару дней легко увеличить кол-во подписчиков или значительно повысить другие показатели в группе, убедитесь, что он не собирается использовать накрутку. Про ее последствия вы можете прочитать здесь.

Про ее последствия вы можете прочитать здесь.

Стоит добавить, что сегодня набирает популярность разделение профессии smm менеджера на под категории. Например, это может быть менеджер, специализирующийся только на продвижении в социальной сети фейсбук, а может он работает только во Вконтакте. Вы без труда можете найти также таргетолога — человека, который занимается исключительно рекламой в социальных сетях.

Как видите, вариаций специальности множество. Вы можете выбрать, чем вы хотите заниматься или кого хотите нанять, только до конца разобравшись в этих нюансах.>>>>>>>>>>>>>

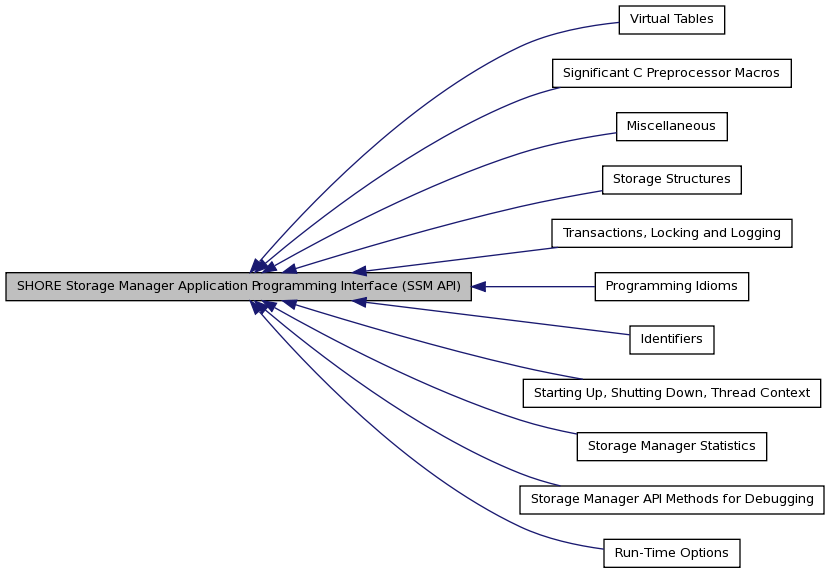

aws / amazon-ssm-agent: агент для удаленного управления вашими экземплярами EC2, локальными серверами или виртуальными машинами (ВМ).

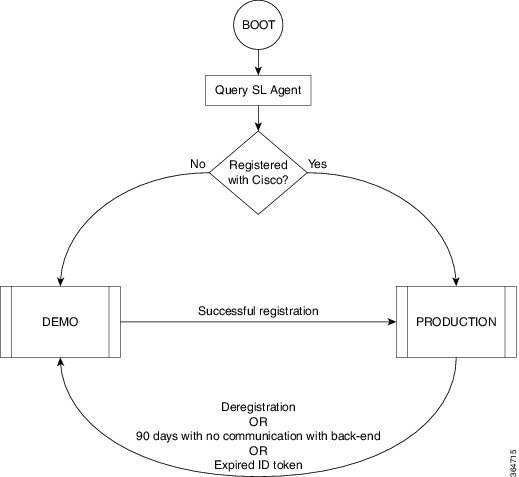

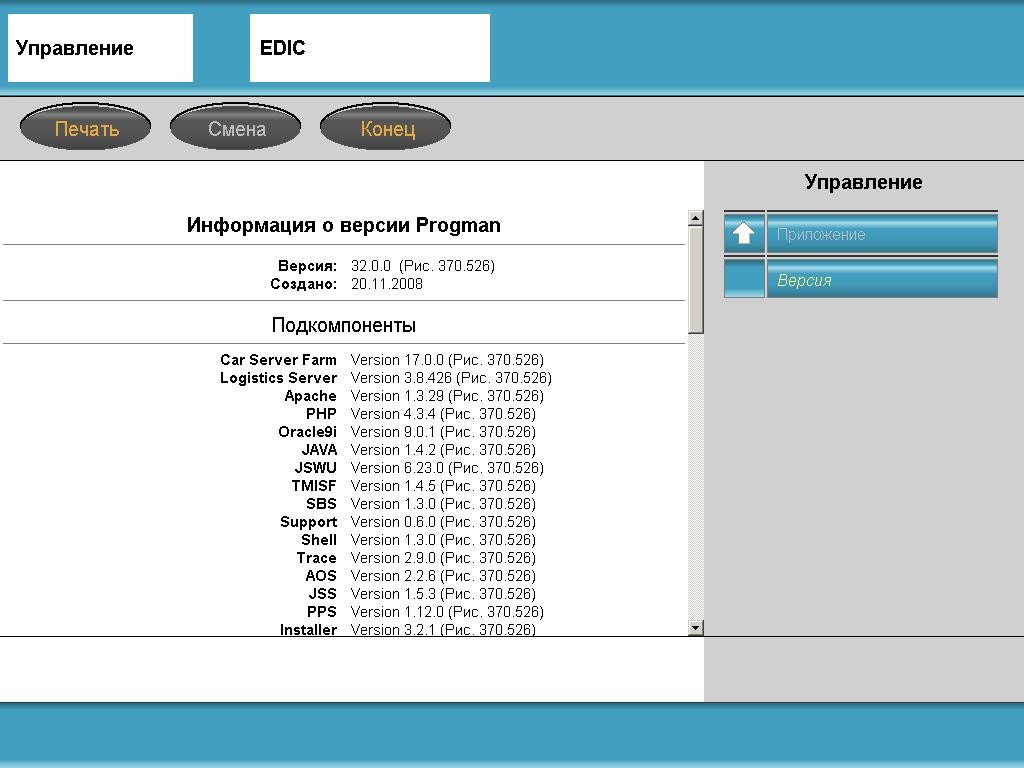

Агент Amazon EC2 Simple Systems Manager (SSM) — это программное обеспечение, разработанное для службы Simple Systems Manager Service. Агент SSM — это основной компонент функции под названием «Команда выполнения».

Обзор

Агент SSM работает на экземплярах EC2 и позволяет быстро и легко выполнять удаленные команды или сценарии для одного или нескольких экземпляров.Агент использует документы SSM. Когда вы выполняете команду, агент на экземпляре обрабатывает документ и настраивает экземпляр, как указано. В настоящее время агент и команда «Выполнить» позволяют быстро запускать сценарии оболочки на экземпляре с помощью документа SSM AWS-RunShellScript. Агент SSM также включает функцию Session Manager, которая позволяет управлять своим экземпляром Amazon EC2 через интерактивную оболочку на основе браузера одним щелчком мыши или через интерфейс командной строки AWS. При первом запуске сеанса Session Manager на экземпляре агент создаст пользователя с именем «ssm-user» с правами sudo или администратора.Сессии Session Manager будут запущены в контексте этого пользователя.

Проверить требования

Настройка

Выполнение команд

Пошаговое руководство по команде выполнения SSM с использованием интерфейса командной строки AWS

Начало сеансов

Пошаговое руководство по диспетчеру сеансовс использованием консоли AWS и интерфейса командной строки

Устранение неисправностей

Устранение неполадок, команда запуска SSM Устранение неполадок диспетчера сеансов SSM

Обратная связь

Спасибо за помощь в улучшении Systems Manager, Run Command и Session Manager. Пожалуйста, присылайте свои вопросы или комментарии на форум системных менеджеров

Пожалуйста, присылайте свои вопросы или комментарии на форум системных менеджеров

Здание внутри док-контейнера (рекомендуется)

docker build -t ssm-agent-build-image.

docker run -it --rm --name ssm-agent-build-container -v `pwd`: / amazon-ssm-agent ssm-agent-build-image make build-release

Создание на Linux

Установить и начать Начало работы

Установить rpm-build и rpmdevtools

Агент SSM для кросс-компиляции

Запустите

make build, чтобы собрать агент SSM для Linux, Debian, среды Windows.Запустите

make build-release, чтобы собрать агент, а также упаковать его в пакеты RPM, DEB и ZIP.

По завершении сборки создаются следующие папки:

bin / debian_386

bin / debian_amd64

bin / linux_386

bin / linux_amd64

bin / linux_arm

bin / linux_arm64

bin / windows_386

bin / windows_amd64

- Включение сценария агента для диспетчера сеансов в экземплярах Windows

- Клонируйте репо с https: // github.

com / masatma / winpty.git

com / masatma / winpty.git - Следуйте инструкциям на https://github.com/rprichard/winpty, чтобы создать 64-разрядные двоичные файлы winpty.

- Скопируйте winpty.dll и winpty-agent.exe в папку bin / SessionManagerShell. Для операционной системы Windows диспетчер сеансов поддерживается только в 64-разрядных версиях Windows Server 2008 R2 — Windows Server 2019.

- Клонируйте репо с https: // github.

Следуйте руководству пользователя, чтобы скопировать и установить агент SSM

Макет кода

- Исходный код

- Основные функции, такие как управление работниками, находятся под основным /

- Код сотрудника агента находится под агентом /

- Другие функции, такие как IPC, не используются /

- Исходный код пакета поставщика находится под vendor / src Артефакты

- об / мин и dpkg находятся в упаковке Сценарии сборки

- находятся в разделе Tools / src

Линтинг

Для линтинга всего модуля вызовите цель lint-all . Это выполняет golangci-lint для всех пакетов в модуле.

Вы можете настроить golangci-lint с разными линтерами, используя файл

Это выполняет golangci-lint для всех пакетов в модуле.

Вы можете настроить golangci-lint с разными линтерами, используя файл .golangci.yml .

Инструкции по установке golangci-lint см. На https://golangci-lint.run/usage/install/ Для получения дополнительной информации о файле конфигурации golangci-lint см. Https://golangci-lint.run/usage/configuration/ Для получения дополнительной информации об используемых линтерах см. Https://golangci-lint.run/usage/linters/

.ГОПАТ

Для использования зависимостей поставщиков рекомендуется использовать формат GOPATH :

Сделайте цели

Доступны следующие цели.Каждый может быть запущен с помощью make .

| Достичь цели | Описание |

|---|---|

сборка | (по умолчанию) build создает агент для Linux, Debian, Darwin и Windows amd64 и среды 386 |

сборка и выпуск | build-release проверяет стиль кода и покрытие, собирает агент, а также упаковывает его в пакеты RPM, DEB и ZIP |

выпуск | Выпуск проверяет стиль кода и покрытие, запускает тесты, упаковывает все зависимости в папку bin. |

упаковка | Пакет Результат сборки пакета в пакет RPM, DEB и ZIP |

предварительная сборка | предварительная сборка проходит через папку Tools / src, чтобы убедиться, что все файлы сценария являются исполняемыми |

checkstyle | checkstyle запускает скрипт checkstyle |

quick-integtest | quick-integtest запускает все тесты с тегами интеграции с использованием go test |

быстрый тест | quick-test запускает все тесты, включая интеграционные и модульные, с использованием go test |

покрытие | покрытие запускает все тесты и вычисляет покрытие кода |

сборка Linux | build-linux создает агент для выполнения в среде Linux amd64 |

встроенные окна | build-windows создает агент для выполнения в среде Windows amd64 |

сборка Дарвин | build-darwin создает агент для выполнения в среде Darwin amd64 |

сборка Linux-386 | build-linux-386 создает агент для выполнения в среде Linux 386 |

сборки-окна-386 | build-windows-386 создает агент для выполнения в среде Windows 386 |

сборка Дарвин-386 | build-darwin-386 создает агент для выполнения в среде Darwin 386 |

сборочный рычаг | build-arm создает агент для выполнения в среде arm |

сборка 64 | build-arm64 создает агент для выполнения в среде arm64 |

без ворса | lint-all запускает golangci-lint для всех пакетов. golangci-lint настроен с помощью .golangci.yml golangci-lint настроен с помощью .golangci.yml |

об / мин пакета | package-rpm собирает агент и упаковывает его в пакет RPM для дистрибутивов Linux на основе amd64 |

пакет-деб | package-deb собирает агент и упаковывает его в пакет DEB. Дистрибутивы на основе Debian amd64 |

беспроигрышная упаковка | package-win собирает агент и упаковывает его в ZIP-пакет. Дистрибутивы на основе Windows amd64 |

пакет-об / мин-386 | package-rpm-386 собирает агент и упаковывает его в пакет RPM для дистрибутивов на основе Linux 386 |

пакет-деб-386 | package-deb-386 собирает агент и упаковывает его в пакет DEB Дистрибутивы на основе Debian 386 |

пакет-беспроигрышный-386 | package-win-386 собирает агент и упаковывает его в ZIP-пакет Дистрибутивы на основе Windows 386 |

пакет-об / мин-рука64 | package-rpm-arm64 собирает агент и упаковывает его в пакет RPM. Дистрибутивы на основе Linux arm64 Дистрибутивы на основе Linux arm64 |

пакет-деб-рычаг | package-deb-arm собирает агент и упаковывает его в пакет DEB. Дистрибутивы на основе руки Debian |

пакет-deb-arm64 | package-deb-arm64 собирает агент и упаковывает его в пакет DEB. Дистрибутивы на основе Debian arm64 |

пакет Linux | package-linux создание пакетов обновлений для дистрибутивов на основе Linux и Debian |

окна-пакеты | package-windows создать пакеты обновления для дистрибутивов на базе Windows |

пакет Дарвин | package-darwin создание пакетов обновления для дистрибутивов на основе Дарвина |

инструменты для установки | get-tools получает gocode и oracle с помощью go get |

чистый | clean удаляет артефакты сборки |

Содействие

Комментарии и комментарии приветствуются! Предложения и запросы на вытягивание будут рассмотрены, и на них будет дан ответ. Дополнительную информацию см. В файле CONTRIBUTING.md.

Дополнительную информацию см. В файле CONTRIBUTING.md.

Amazon Web Services в настоящее время не поддерживает модифицированные копии этого программного обеспечения.

Конфигурация среды выполнения

Чтобы настроить собственную конфигурацию для агента:

- Перейдите в / etc / amazon / ssm / (или C: \ Program Files \ Amazon \ SSM для Windows)

- Скопируйте содержимое amazon-ssm-agent.json.template в новый файл amazon-ssm-agent.json

- Агент перезапуска

Определения свойств конфигурации:

- Профиль — представляет конфигурации для профиля учетных данных aws, используемого для получения роли и учетных данных управляемого экземпляра

- ShareCreds (логическое)

- ShareProfile (строка)

- ForceUpdateCreds (boolean) — перезаписать файл общих учетных данных, если существующий не может быть проанализирован

- KeyAutoRotateDays (int) — определяет максимальный возраст в днях для локального закрытого ключа, значение по умолчанию может измениться на 30 в ближайшем будущем.

- По умолчанию: 0 (никогда не вращать)

- Mds — представляет конфигурацию для службы доставки сообщений (MDS), где агент прослушивает входящие сообщения

- CommandWorkersLimit (число)

- StopTimeoutMillis (int64)

- Конечная точка (строка)

- CommandRetryLimit (число)

- Ssm — представляет конфигурацию для Simple Systems Manager (SSM)

- Конечная точка (строка)

- HealthFrequencyMinutes (целое)

- CustomInventoryDefaultLocation (строка)

- AssociationLogsRetentionDurationHours (целое)

- RunCommandLogsRetentionDurationHours (число)

- SessionLogsRetentionDurationHours (число)

- PluginLocalOutputCleanup (строка) — Настроить, когда после выполнения можно безопасно удалять журналы вывода локальных плагинов в папке оркестрации.

- По умолчанию: «» — Не удалять журналы сразу после выполнения.Вернитесь к AssociationLogsRetentionDurationHours, RunCommandLogsRetentionDurationHours и SessionLogsRetentionDurationHours

- OptionalValue: «after-execution» — удалить выходной файл плагина локально после его выполнения.

- OptionalValue: «after-upload» — локальное удаление вывода плагина после успешной загрузки s3 или cloudWatch.

- OrchestrationDirectoryCleanup (строка) — настраивать, только если безопасно удалить папку оркестрации после выполнения документа.Эта конфигурация переопределяет PluginLocalOutputCleanup, если установлена.

- По умолчанию: «» — Не удалять папку оркестровки после выполнения

- OptionalValue: «clean-success» — удаляет папку оркестровки только для успешного выполнения документа.

- OptionalValue: «clean-success-failed» — удаляет папку оркестровки для успешного и неудачного выполнения документов.

- Mgs — представляет конфигурацию для службы шлюза сообщений.

- Область (строка)

- Конечная точка (строка)

- StopTimeoutMillis (int64)

- SessionWorkersLimit (число)

- Агент — представляет метаданные для amazon-ssm-agent

- Область (строка)

- OrchestrationRootDir (строка)

- SelfUpdate (логическое)

- TelemetryMetricsToCloudWatch (логическое)

- TelemetryMetricsToSSM (логическое)

- AuditExpirationDay (целое)

- LongRunningWorkerMonitorIntervalSeconds (число)

- GoMaxProcForAgentWorker (число)

- Os — представляет информацию, относящуюся к ОС, будет регистрироваться в ответных сообщениях

- Lang (строка)

- Имя (строка)

- Версия (строка)

- S3 — представляет конфигурации, относящиеся к сегменту S3 и ключу для SSM.

Конечная точка и регион обычно определяются автоматически и должны устанавливаться только в том случае, если требуется настраиваемая конечная точка. LogBucket и LogKey в настоящее время не используются.

Конечная точка и регион обычно определяются автоматически и должны устанавливаться только в том случае, если требуется настраиваемая конечная точка. LogBucket и LogKey в настоящее время не используются.- Конечная точка (строка)

- Регион (строка) — игнорируется

- LogBucket (строка) — игнорируется

- LogKey (строка) — игнорируется

- км — представляет конфигурацию для службы управления ключами, если для этого сеанса включено шифрование (т. Е. Установлен kmsKeyId или используется плагин «Порт»)

Версия

После того, как исходный код агента SSM будет выпущен на github, распространение установочных пакетов во все регионы AWS может занять до 2 недель.

Следующие команды можно использовать для получения файла ВЕРСИЯ и проверки последнего агента, доступного в регионе.

- Regional Bucket (Non-CN ) —

curl https: // s3. {Region} .amazonaws.com / amazon-ssm- {region} / latest / VERSION- Замените

{регион}кодом региона, напримерus-east-1.

- Замените

- Regional Bucket (CN) –

curl https: // s3. {Region} .amazonaws.com.cn / amazon-ssm- {region} / latest / VERSION- Заменить

{region}на код регионаcn-north-1,cn-northwest-1.

- Заменить

- Global Bucket —

curl https://s3.amazonaws.com/ec2-downloads-windows/SSMAgent/latest/VERSION

Лицензия

Агент Amazon SSM находится под лицензией Apache 2.0.

Запуск команд с помощью Systems Manager

В этом сообщении блога объясняется, как запускать команды с помощью System Manager на удаленном экземпляре EC2 и локальных серверах.

Что такое системный менеджер? Systems Manager — это инструмент автоматизации в Amazon Web Services.Он помогает выполнять команды на удаленных серверах как на AWS, так и на локальных серверах, просто установив пакет под названием ssm-agent.

Он занимается автоматизацией исправлений ОС, созданием образов, внесением изменений в конфигурацию операционных систем Windows и Linux.

Вы можете управлять серверами, создавая задачи и запуская их на целевых экземплярах, зарегистрировав их в Systems Manager Console.

Предварительные требования:- SSM-AGENT на целевых серверах

- Роль IAM

- Присоединить роль IAM к экземплярам EC2

Чтобы перенести экземпляры EC2 в Системный менеджер, мы должны установить агент SSM на всех машинах.После установки ssm-agent он будет вызываться как Управляемые экземпляры в консоли System Manager.

Установка агента SSM:ssm-agent — это программное обеспечение, которое может быть установлено на всех серверах, чтобы системный менеджер мог удаленно обновлять, настраивать и запускать команды.

Для таких экземпляров, как Amazon Linux, Ubuntu 16.x и Ubuntu 18. x агент SSM будет доступен по умолчанию.

x агент SSM будет доступен по умолчанию.

Агент SSM будет установлен в зависимости от операционных систем.Вы можете установить либо с помощью пакетов установки debian , либо с помощью пакетов snap на серверах Ubuntu.

Для установки с помощью оснастки:

Вы можете проверить, установлен ли уже ssm-agent с помощью оснастки, используя следующую команду:

Вот список команд для установки и запуска службы ssm-agent.

список оснастки amazon-ssm-agent мгновенная установка amazon-ssm-agent --classic sudo systemctl start amazon-ssm-agent sudo systemctl services amazon-ssm-agent Для установки с помощью установочного пакета debian:

Загрузите.deb и установите его с помощью следующей команды,

wget https://s3.amazonaws.com/ec2-downloads-windows/SSMAgent/latest/debian_amd64/amazon-ssm-agent. deb

deb dpkg -i amazon-ssm-agent.deb systemctl start amazon-ssm-agent статус systemctl amazon-ssm-agent

После того, как вы установили ssm-agent на экземплярах EC2, давайте продолжим и создадим необходимую роль IAM и присоединим ее к экземплярам EC2.

Если вы хотите настроить то же самое в экземплярах Amazon Linux 2, RHEL 7, Centos 7, используйте следующие команды.

sudo yum install -y https://s3.amazonaws.com/ec2-downloads-windows/SSMAgent/latest/linux_amd64/amazon-ssm-agent.rpm

sudo systemctl включить amazon-ssm-agent

sudo systemctl start amazon-ssm-agent

sudo systemctl статус amazon-ssm-agent

Давайте создадим роль IAM для системного администратора, чтобы предоставить привилегии на управление EC2 Intances.

Настройка роли IAM:Откройте консоль IAM,

https://console. aws.amazon.com/iam/

aws.amazon.com/iam/ На левой панели навигации выберите ролей , а затем нажмите Создать роль .

На выберите тип удостоверения. Страница , выберите службу EC2 , нажмите Далее: Разрешения

На странице Прикрепите политику разрешений выберите роль SSMFullaccess и затем добавьте тег.

, а затем дайте имя роли и щелкните Создать роль .

Мы создали роль для экземпляра EC2 для связи с SSM Manager.

Присоединить роль IAM к экземпляру EC2:После создания роли мы подключили роль IAM к соответствующему экземпляру EC2.

Перейти к консоли EC2,

https://console.aws.amazon.com/ec2/v2/home Обратитесь к этим статьям, чтобы создать экземпляр EC2 с помощью Console и Terraform.

СОЗДАТЬ ЭКЗЕМПЛЯР EC2 С ПОМОЩЬЮ КОНСОЛИ

СОЗДАТЬ ЭКЗЕМПЛЯР EC2 С ПОМОЩЬЮ ТЕРРАФОРМЫ

Выберите экземпляр, в разделе Действия нажмите Параметры экземпляра ,

Выберите Присоединить / заменить роль IAM .

Выберите роль, которую вы создали, и нажмите «Применить».

Теперь у нас есть роль IAM, прикрепленная к экземпляру EC2.

Теперь у System Manager есть возможность запускать задачи в экземплярах EC2 и автоматизировать процесс с помощью окна обслуживания.

Системный менеджер (SSM):Переходим в консоль Systems Manager ,

https://ap-southeast-1.console.aws.amazon.com/systems-manager/home В разделе Экземпляры и узлы на левой навигационной панели вы должны увидеть Управляемых экземпляров .

Управляемые экземпляры— это не что иное, как экземпляр сервера / EC2, настроенный для управления с помощью Systems Manager.

И вы должны увидеть экземпляры, которые вы настроили с помощью агента системного менеджера (агента SSM).

Давайте проверим это, запустив вручную команду «Выполнить».

Выберите Выполнить команду на левой панели,

Выберите Запустите команду , вы увидите списки предопределенных документов, основанные на задачах и операционных системах.

Вы должны увидеть AWS-RunShellScript . Это документ, который мы собираемся использовать для выполнения команд на удаленных серверах. Выберите это.

Вы можете оставить версию документа по умолчанию.

В параметре команды s, мы должны передать здесь команды linux.

Передайте команду, как показано ниже. Вы можете изменить папки в соответствии с вашими требованиями.

И путь для сохранения вывода должен присутствовать в экземпляре ec2.

Для тестирования синхронизирую все файлы из html в папку ubuntu.

rsync -avrP / var / www / html / / home / ubuntu

Рабочий каталог и Время ожидания выполнения установить пусть будет как есть.

В разделе Цели выберите Выберите экземпляры вручную и выберите свой экземпляр.

В разделе «Другие параметры»: если в ваших папках содержится большой объем данных, очевидно, что сканирование каждого файла и папки займет много времени.

Максимально допустимое время выполнения: 2 592 000 секунд.

Установите время ожидания в соответствии с вашими требованиями.

В параметрах вывода, если вы хотите, чтобы вывод clamscan сохранялся в ведре S3, вы можете Включить запись в ведро S3 , затем выбрать ведро из списка .

И нажмите Выполнить .

И Вы видите, что процесс завершен.

Но мы должны автоматизировать этот процесс. Именно поэтому мы обратились к Systems Manager.

Окно обслуживания SSM:Сначала нам нужно создать окно обслуживания,

В разделе «Действия » и измените на левой панели, выберите Окна обслуживания .

Нажмите Создать окно обслуживания

Дайте название периоду обслуживания,

Вы можете выбрать расписание в соответствии с вашими потребностями, например, если я хочу запускать сканер каждый день в 01:00.

Настроить Построитель расписания Cron ,

Например, если вы выполняете задачи на нескольких серверах, на основе количества серверов мы должны предоставить время для завершения всего процесса, что равно нулю для Длительность .

и Прекратить запуск задачи , Допустим, ваш период обслуживания составляет 5 часов, и вы попросите SSM не запускать какие-либо задачи до 1 периода обслуживания.

Затем добавьте тег и щелкните Создать окно обслуживания.

Щелкните окно обслуживания, выберите целей , щелкните зарегистрируйте цели ,

Дайте имя цели и выберите экземпляр вручную, выберите необходимое количество экземпляров.

Щелкните зарегистрируйте цель .

Теперь цель зарегистрирована в окнах обслуживания.

Давайте создадим задачу для Targets.

Щелкните Задачи , в разделе Зарегистрировать задачи выберите Зарегистрируйте задачи выполнения команды.

Дайте имя задаче, выберите AWS-RunShellScrip t document

Под целями, выберите зарегистрированные цели,

В разделе «Управление скоростью» укажите количество целевых экземпляров, для которых вы хотите запускать команды за раз, а также. Если количество ошибок равно 10, задача будет остановлена.

Используйте роль, связанную с сервисом, для системного администратора.

В параметрах введите команду clamscan.

Увеличьте тайм-аут выполнения согласно количеству целевых экземпляров и нажмите «Зарегистрировать выполнение командных задач».

Если вы хотите отправить вывод в корзину S3. Нам нужно прикрепить роль S3Fullaccess / S3putobject к роли, которую мы создали и прикрепили к экземплярам EC2.

Теперь, когда мы успешно настроили установку для автоматического выполнения задач в экземплярах EC2 на основе окна обслуживания и сохранения вывода в корзине S3.

Надеюсь, эта статья помогла вам смягчить проблемы, связанные с вредоносными программами и уязвимостями, используя clamscan с помощью Systems Manager.

Пожалуйста, ознакомьтесь с другими моими публикациями.

Автоматизируйте установку исправлений для Windows и Linux с помощью системного менеджера AWS SSM.

В соответствии с описанным выше сценарием каждый раз, когда нам нужно войти в экземпляр, составить список исправлений в инвентаре и выбрать исправления, которые нам нужно установить в экземплярах.

Это займет больше времени и будет выполняться вручную. Это может вызвать фактор риска отсутствия исправлений в некоторых случаях, создавая проблемы с уязвимостью, и мы можем в конечном итоге открыть 22 порта для всех экземпляров для доступа к машинам и установки исправлений.

Решение

AWS System Manager (SSM) — идеальное решение для описанного выше сценария. Системный менеджер — это сервис, который позволяет автоматизировать работу без входа в систему. SSM может автоматизировать задачу, собирая инвентаризацию системы, применяя исправления ОС и выполняя сценарии без регистрации экземпляров (Linux / Windows) с помощью SSM.

Обычно администратор поддерживает экземпляр бастиона, регистрируясь на других серверах, а администратор управляет ключами и паролями SSH для входа в другие экземпляры.Но при использовании SSM нам не нужны экземпляры-бастионы для входа на другие серверы (среда без бастионов), это обеспечивает дополнительную безопасность для всех экземпляров. Нет необходимости открывать порты.

Системный менеджер AWS

Amazon EC2 Systems Manager позволяет автоматически применять исправления ОС к настраиваемым периодам обслуживания, собирать инвентарь программного обеспечения и настраивать операционные системы Windows и Linux. Одной из функций System Manager является диспетчер исправлений, который может масштабно автоматизировать процесс установки исправлений для экземпляров, управляемых Windows.С помощью Patch Manager вы можете сканировать экземпляры на предмет отсутствующих исправлений или искать и устанавливать отсутствующие исправления для отдельных экземпляров или больших групп экземпляров с помощью тегов EC2. Patch Manager также можно использовать для обслуживания Windows Systems Manager, и вы можете создать расписание в пределах настраиваемого периода обслуживания для выполнения операций исправления на ваших экземплярах.

Patch Manager также можно использовать для обслуживания Windows Systems Manager, и вы можете создать расписание в пределах настраиваемого периода обслуживания для выполнения операций исправления на ваших экземплярах.

AWS Session Manager с расширенными возможностями SSH и SCP

В прошлом году Amazon Web Services анонсировала новые возможности в AWS Systems Manager Session Manager.Теперь пользователи могут туннелировать соединения SSH (Secure Shell) и SCP (Secure Copy) непосредственно с локального клиента без необходимости использования консоли управления AWS.

В течение многих лет пользователи полагались на брандмауэры и хосты-бастионы для безопасного доступа к облачным ресурсам, но эти варианты имеют компромисс между безопасностью и управлением. Session Manager обеспечивает безопасный, проверенный консольный доступ к облачным ресурсам без необходимости в дополнительных точках входа.

Добавление возможности защищенного копирования (SCP) устраняет одно из препятствий, с которыми сталкиваются пользователи, внедряющие AWS Session Manager. Доступ к консоли облачных активов был предоставлен в консоли управления AWS, но до сих пор не было простого способа переместить файлы в удаленные системы. Во многих сценариях разработка или администрирование действующей системы может потребовать копирования исправлений или других данных на ваши действующие экземпляры, и теперь Session Manager позволяет это без необходимости в дополнительных решениях, таких как межсетевые экраны, бастионы или промежуточное использование S3.

Доступ к консоли облачных активов был предоставлен в консоли управления AWS, но до сих пор не было простого способа переместить файлы в удаленные системы. Во многих сценариях разработка или администрирование действующей системы может потребовать копирования исправлений или других данных на ваши действующие экземпляры, и теперь Session Manager позволяет это без необходимости в дополнительных решениях, таких как межсетевые экраны, бастионы или промежуточное использование S3.

Как настроить

Чтобы выполнять операции SCP и SSH с локального хоста на удаленный облачный ресурс, вам необходимо выполнить следующие шаги настройки:

- Установите или обновите агент Systems Manager на вашем экземпляре EC2 — что наиболее важно, эти новые возможности требуют, чтобы на ваших облачных ресурсах были запущены новейшие агенты SSM.Если вы уже запускали агент Systems Manager, вам необходимо выполнить обновление.

- Создание профиля экземпляра IAM — необходимо предоставить разрешения IAM, чтобы позволить Systems Manager выполнять действия в ваших системах.

- Обновление до последней версии интерфейса командной строки AWS. Для использования этих новых функций диспетчера сеансов на локальном хосте требуется обновленный интерфейс командной строки.

- Установите подключаемый модуль Session Manager — этот подключаемый модуль позволяет клику AWS запускать сеансы Session Manager с вашим локальным SSH-клиентом.

- Обновить конфигурацию SSH локального хоста. Сложная часть этой настройки включает в себя изменение конфигурации SSH локального хоста, чтобы передавать команды через диспетчер сеансов AWS для любого идентификатора экземпляра aws ec2.

Для Linux:

Обычно файл конфигурации SSH находится по адресу ~ / .ssh / config

Добавьте в файл конфигурации SSH следующее:

# SSH через диспетчер сеансов хост i- * mi- * ProxyCommand sh -c "aws ssm start-session --target% h --document-name AWS-StartSSHSession --parameters 'portNumber =% p'"

Для Windows:

Клиент OpenSSH доступен в качестве устанавливаемого компонента в более новых версиях Windows; дополнительную информацию по установке см. По этой ссылке.

По этой ссылке.

Обычно файл конфигурации SSH находится в папке C: \ Users \ username \ .ssh \ config, хотя каталог .ssh не будет существовать, пока не будет использован ssh.

Добавьте в файл конфигурации SSH следующее:

# SSH через диспетчер сеансов хост i- * mi- * ProxyCommand C: \ Windows \ System32 \ WindowsPowerShell \ v1.0 \ powershell.exe "aws ssm start-session --target% h --document-name AWS-StartSSHSession --parameters portNumber =% p"

Как использовать

После выполнения этих шагов вы будете готовы инициировать SSH и SCP-подключения к вашим облачным ресурсам прямо с вашего локального компьютера.

Получите идентификатор экземпляра облачного актива. Это можно сделать через консоль управления AWS или с помощью команды AWS cli « aws ec2 describe-instance», и будет иметь формат, аналогичный «i-0ba3d05e2b6c0fb36»

SSH может выполняться как обычно, используя идентификатор экземпляра в качестве имени хоста, и можно использовать многие переключатели командной строки SSH.

Например, предоставление ключа с переключателем -i может быть выполнено так:

$ ssh -i dev.key ec2-user @ i-0ba3d05e2b6c0fb36 Последний вход: Чт 13 июл 14:45:21 2019 от :: 1 [ec2-user @ ip-10-1-5-19 ~]долл. США

SCP теперь также можно использовать для копирования файлов в удаленную систему без необходимости выполнения промежуточного шага.

$ scp /Users/blayer/bugfix.tar.gz ec2-user @ i-0ba3d05e2b6c0fb36: /dir/fix.tar.gz bugfix.tar.gz 100% 18 КБ 106,2 КБ / с 00:00 $

Лучше всего то, что эти соединения защищены доступом IAM и генерируют события облачного трейла для регистрации и мониторинга.

Хотя неизменяемая инфраструктура является желаемой целью по многим причинам, многие из них столкнутся с необходимостью получить доступ к системам, работающим в реальном времени, или изменить их.AWS Systems Manager Session Manager позволяет использовать эту возможность без необходимости в дополнительном входящем брандмауэре или узлах-бастионах.

AWS Session Manager с расширенными возможностями SSH и SCP

Год назад новые функции в AWS Systems Manager Session Manager были обнаружены AWS (Amazon Web Services). Теперь пользователи могут напрямую туннелировать соединения Secure Shell (SSH) и Secure Copy (SCP) от локальных клиентов без использования консоли управления AWS. Пользователи в течение многих лет полагались на брандмауэры для безопасного доступа к облачному контенту, но эти варианты имеют проблемы с шифрованием и управлением.Session Manager предлагает поставщикам облачных услуг стабильное, проверенное подключение консоли без необходимости в точках удаленного доступа. Одной из проблем, с которыми сталкиваются пользователи, внедряющие AWS Session Manager, можно избежать за счет включения функции безопасного копирования (SCP). Доступ к консоли облачных активов был предоставлен внутри консоли управления AWS, но до сих пор не существовало удобного способа передачи файлов в удаленные системы. Для создания или обслуживания действующей системы в определенных случаях требуется копирование исправлений или других данных в действующие экземпляры. Теперь Session Manager предоставляет это без необходимости во внешних решениях, таких как межсетевые экраны или промежуточное использование S3. Давайте посмотрим на процедуру настройки SCP и SSH для их использования с расширенными возможностями.

Теперь Session Manager предоставляет это без необходимости во внешних решениях, таких как межсетевые экраны или промежуточное использование S3. Давайте посмотрим на процедуру настройки SCP и SSH для их использования с расширенными возможностями.Настройка SCP и SSH:

Для выполнения операций SCP и SSH с локального хоста на удаленный облачный ресурс вам потребуется выполнить следующие шаги настройки:

Установка агента AWS Systems Manager на инстансы EC2:

Что такое агент SSM?

Программный агент SSM Amazon можно установить и настроить на инстансе EC2, виртуальной машине или локальном сервере.Агент SSM позволяет администратору системы обновлять, контролировать и настраивать эти инструменты. Агент обрабатывает запросы от службы AWS Cloud System Manager, выполняет их, как определено в запросе, и передает информацию о состоянии и выполнении обратно в службу диспетчера устройств с помощью Amazon Message Delivery Service. Если вы отслеживаете трафик, вы можете видеть свои инстансы Amazon EC2 и любые локальные серверы или виртуальные машины в гибридной системе, взаимодействующие с конечными точками сообщений ec2.

Установка агента SSM:

Агент SSMустанавливается по умолчанию на некоторых экземплярах EC2 и Amazon System Images (AMI), таких как Amazon Linux, Amazon Linux 2, Ubuntu 16, Ubuntu 18 и 20 и AMI, оптимизированные для Amazon 2 ECS.Кроме того, вы можете установить SSM вручную из любого региона AWS.

Чтобы установить его в Amazon Linux, сначала загрузите установщик агента SSM, а затем запустите его, используя следующую команду:

[электронная почта защищена]: ~ $ sudo yum install -y https://s3.region.amazonaws.com/amazon-ssm-region/latest/linux_amd64/amazon-ssm-agent.rpmВ приведенной выше команде « region» отражает идентификатор региона AWS, предоставленный системным менеджером. Если вы не можете загрузить его из указанного вами региона, используйте глобальный URL-адрес i.e

[электронная почта защищена]: ~ $ sudo yum install -y https://s3.amazonaws.com/ec2-downloads-windows/SSMAgent/latest/linux_amd64/amazon-ssm-agent.rpmПосле установки проверьте, запущен агент или нет, с помощью следующей команды:

Если приведенная выше команда показывает, что amazon-ssm-agent остановлен, попробуйте следующие команды:

Создание экземпляра IAM Профиль:

По умолчанию AWS Systems Manager не имеет полномочий на выполнение действий в ваших экземплярах. Вы должны разрешить доступ с помощью профиля AWS Identity and Access Management Instant Profile (IAM). При запуске контейнер передает данные о местоположении IAM в инстанс Amazon EC2, что называется профилем инстанса. Это условие распространяется на утверждения всех возможностей AWS Systems Manager. Если вы используете возможности System Manager, такие как команда Run, профиль экземпляра с базовыми разрешениями, необходимыми для Session Manager, уже может быть прикреплен к вашим экземплярам. Если ваши инстансы уже подключены к профилю инстанса, который включает AmazonSSMManagedInstanceCore AWS Managed Policy, соответствующие разрешения Session Manager уже выданы.Однако в определенных случаях может потребоваться изменить разрешения, чтобы добавить разрешения диспетчера сеансов в профиль экземпляра. Прежде всего, откройте консоль IAM, войдя в консоль управления AWS. Теперь щелкните параметр « Roles » на панели навигации. Здесь выберите название должности, которая будет включена в политику.

Вы должны разрешить доступ с помощью профиля AWS Identity and Access Management Instant Profile (IAM). При запуске контейнер передает данные о местоположении IAM в инстанс Amazon EC2, что называется профилем инстанса. Это условие распространяется на утверждения всех возможностей AWS Systems Manager. Если вы используете возможности System Manager, такие как команда Run, профиль экземпляра с базовыми разрешениями, необходимыми для Session Manager, уже может быть прикреплен к вашим экземплярам. Если ваши инстансы уже подключены к профилю инстанса, который включает AmazonSSMManagedInstanceCore AWS Managed Policy, соответствующие разрешения Session Manager уже выданы.Однако в определенных случаях может потребоваться изменить разрешения, чтобы добавить разрешения диспетчера сеансов в профиль экземпляра. Прежде всего, откройте консоль IAM, войдя в консоль управления AWS. Теперь щелкните параметр « Roles » на панели навигации. Здесь выберите название должности, которая будет включена в политику. На вкладке «Разрешения» выберите «Добавить встроенную политику», расположенную внизу страницы. Щелкните вкладку JSON и замените уже загруженный контент следующим:

На вкладке «Разрешения» выберите «Добавить встроенную политику», расположенную внизу страницы. Щелкните вкладку JSON и замените уже загруженный контент следующим:

{

«Версия»: «2012-10-17»,

«Заявление»: [

{

«Эффект»: «Разрешить»,

«Действие»: [

«ssmmessages: CreateControlChannel»,

«ssmmessages: CreateDataChannel) «,

» ssmmessages: OpenControlChannel «,

» ssmmessages: OpenDataChannel «

],

» Resource «:» * «

},

{

» Effect «:» Allow «,

» Action «: [

» s3: GetEncryptionConfiguration «

],

» Resource «:» * «

},

{

» Effect «:» Allow «,

» Action «: [

» kms: Decrypt «

],

» Resource «:» key- имя «

}

]

}

После замены содержимого нажмите кнопку «Обзор политики».На этой странице введите имя встроенной политики, например SessionManagerPermissions, в поле «Имя». После этого выберите параметр «Создать политику».

Обновление интерфейса командной строки:

Чтобы загрузить версию 2 интерфейса командной строки AWS из командной строки Linux, сначала загрузите установочный файл с помощью команды curl:

[электронная почта защищена]: ~ $ curl «https://awscli. amazonaws.com/awscli-exe-linux-x86_64.zip» -o «awscliv2.zip»

amazonaws.com/awscli-exe-linux-x86_64.zip» -o «awscliv2.zip»Распакуйте установщик с помощью этой команды:

Чтобы убедиться, что обновление включено в том же месте, что и уже установленный интерфейс командной строки AWS версии 2, найдите существующую символическую ссылку, используя команду which, и каталог установки, используя команду ls, например:

Создайте команду установки, используя эту символическую ссылку и информацию о каталоге, а затем подтвердите установку, используя следующие команды:

Установка подключаемого модуля Session Manager:

Установите подключаемый модуль Session Manager на свой локальный компьютер, если вы хотите использовать интерфейс командной строки AWS для запуска и завершения сеансов.Чтобы установить этот плагин в Linux, сначала загрузите пакет RPM, а затем установите его, используя следующую последовательность команд:

[электронная почта защищена]: ~ $ curl «https://s3.amazonaws.com/session-manager-downloads/plugin/latest/linux_64bit/session-manager-plugin. rpm» -o «session-manager-plugin.rpm»

rpm» -o «session-manager-plugin.rpm»[электронная почта защищена]: ~ $ sudo yum install -y плагин диспетчера сеансов. об / мин

После установки пакета вы можете проверить, успешно ли установлен плагин, используя следующую команду:

ИЛИ

[электронная почта защищена]: ~ $ aws ssm start-session —target id-of-an-instance-you-have-permissions-to-accessОбновление файла конфигурации SSH локального хоста:

Измените файл конфигурации SSH, чтобы разрешить команде прокси запускать сеанс диспетчера сеансов и передавать все данные через соединение.Добавьте этот код в файл конфигурации SSH, расположенный по адресу « ~ / .ssh / config» :

Использование SCP и SSH:

Теперь вы будете готовы отправлять соединения SSH и SCP с вашими облачными свойствами напрямую с вашего ближайшего ПК после завершения ранее упомянутых шагов.

Получите идентификатор экземпляра облачного актива. Это можно сделать с помощью консоли управления AWS или следующей команды:

SSH может выполняться как обычно, используя идентификатор экземпляра в качестве имени хоста, а параметры командной строки SSH выглядят так:

Теперь файлы могут быть легко перенесены на удаленную машину без какой-либо промежуточной стадии с помощью SCP.

Вывод:

Пользователи в течение многих лет полагались на брандмауэры для безопасного доступа к облачному контенту, но эти варианты имеют проблемы с шифрованием и накладными расходами на управление. Хотя неизменяемая инфраструктура является идеальной целью по разным причинам, в некоторых случаях для создания или обслуживания действующей системы требуется копирование исправлений или других данных в действующие экземпляры, и многие из них в конечном итоге столкнутся с необходимостью получить или настроить системы, работающие в реальном времени. AWS Systems Manager Session Manager обеспечивает эту возможность без дополнительного входа в брандмауэр и без необходимости во внешних решениях, таких как промежуточное использование S3.

Как установить агент AWS SSM на Redhat RHEL-DecodingDevOps

AWS Systems Manager Agent (агент SSM) — это программное обеспечение Amazon, которое можно установить и настроить на инстансе Amazon EC2, локальном сервере или виртуальной машине (ВМ). Агент SSM позволяет Systems Manager обновлять, управлять и настраивать эти ресурсы.

Агент SSM позволяет Systems Manager обновлять, управлять и настраивать эти ресурсы.

, включив или установив агент ssm на серверы amazon linux, вы можете подключать серверы aws из браузеров, и вы можете контролировать эти серверы из системного менеджера aws.В следующих шагах я покажу вам, как установить SSM-агент aws на серверы RHEL или Redaht

.Перед запуском экземпляра ec2 в aws создайте роль для SSM. Присоединив роль ssm к экземпляру ec2, системный менеджер aws может идентифицировать экземпляр ec2.

Создать роль для ssm

Войдите в свою консоль aws, перейдите в iam и нажмите «Создать роль». Выберите службу EC2 , которая будет использовать эту роль.

присоедините к этой роли политику AmazonSSMFullAccess и создайте эту роль.

дайте имя своей роли и создайте роль

Теперь мы успешно создали роль ssm. Теперь нам нужно привязать эту роль к каждому экземпляру ec2, который вы собираетесь обедать.

Установите агент SSM на Redhat или RHEL

запустите экземпляр ec2, и когда вы запускаете экземпляр ec2, присоедините ssm-роль, которую вы создали на предыдущих шагах, и добавьте ниже скрипт в пользовательские данные.

Используя приведенные ниже команды, вы можете установить ssm-агент на сервере redhat или rhel-машинах.

#! / Bin / bash sudo yum install -y https://s3.amazonaws.com/ec2-downloads-windows/SSMAgent/latest/linux_amd64/amazon-ssm-agent.rpm sudo systemctl включить amazon-ssm-agent sudo systemctl start amazon-ssm-agent

Вот и все, что мы успешно установили ssm agnet на сервер rhel или redhat. Теперь вы можете увидеть экземпляр ec2 в системном диспетчере aws и подключить экземпляр ec2 к диспетчеру сеансов aws.

Семинар по инструментам управления и управления AWS

Устранение хостов-бастионов с помощью AWS Systems Manager Session Manager