- Что такое тИЦ и PR – это должен знать каждый вебмастер

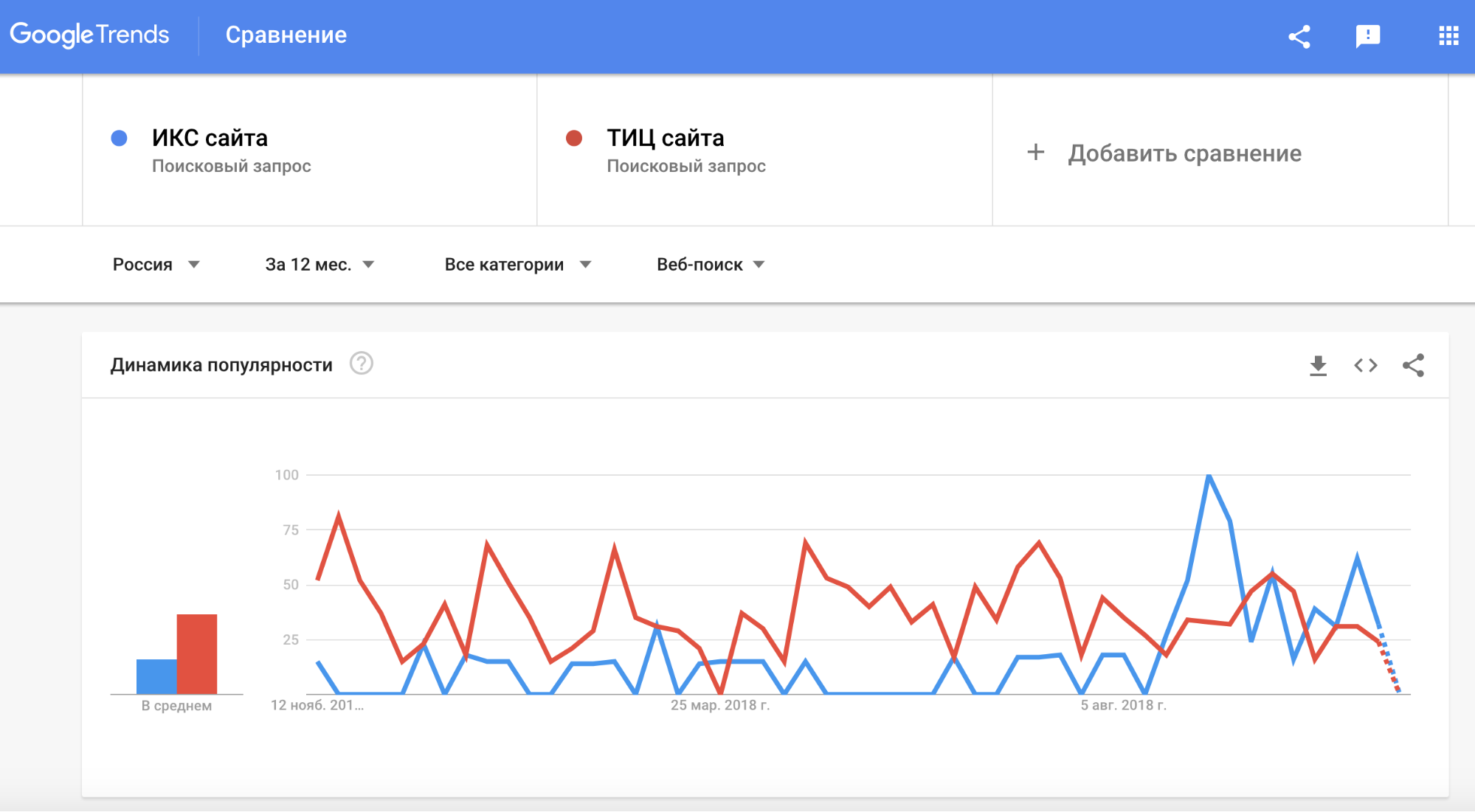

- Что значит ТИЦ и ИКС — Яндекс заменяет ТИЦ чем проверить ИКС

- Все про ИКС — Индекс Качества Сайта от Яндекса, на что влияет и что делать

- Что такое надежное подключение к Интернету (TIC) 3.

- TIC 3.0 — Что это значит для федеральных агентств

- TIC 3.0 дает Государственному департаменту больше гибкости для внедрения периферийных вычислений

- EINSTEIN и TIC никогда не ладили, а TIC 3.0 официально заявляет о своем разрыве

- Руководство по надежным подключениям к Интернету — Azure для государственных организаций

- Обзор надежных подключений к Интернету

- Параметры сети Azure

- Предложения Azure IaaS

- Предложения Azure PaaS

- Выводы

- ПЕРЕМЕННЫЕ

- ФУНКЦИИ

- ИНИЦИАЛИЗИРОВАТЬ

- ИГРОВАЯ ПЕТЛЯ

Что такое тИЦ и PR – это должен знать каждый вебмастер

Содержание:

Что такое тИЦ и PR. Их значение в современных реалиях

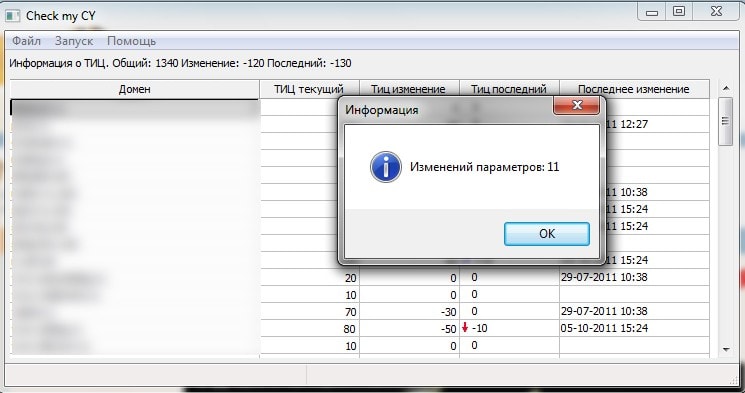

До недавнего времени тИЦ и PR были одними из важных показателей оценки авторитетности сайтов и каждому оптимизатору или владельцу сайта необходимо было знать о них всё.

Эти два показателя на сленге вебмастеров еще называются «пузомерками». Ну а на понятном обычному человеку языке:

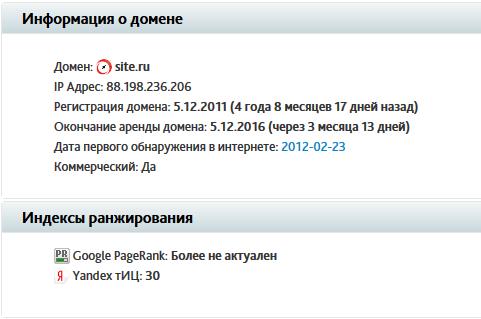

тИЦ сайта – это тематический индекс цитирования, отображающий уровень авторитетности веб-сайта с точки зрения поисковой системы Яндекс.

Page Rank (PR) – Google ввел этот показатель (в далеком 1996 году) для числового отображения авторитетности (важности) странички веб-ресурса для поисковой системы.

А теперь подробнее о каждом из них.

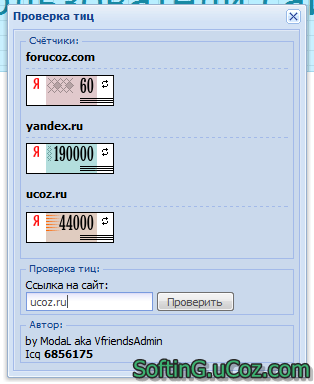

На что влияет тИЦ сайта, как его проверить и увеличить

Многие ошибочно полагают, что единственным предназначением тИЦ было лишь определение рангов в пределах тематических разделов Яндекс.

В действительности, тИЦ сайта – это один из важных косвенных факторов, которые влияют на продвижение веб-ресурса в поисковой выдаче.

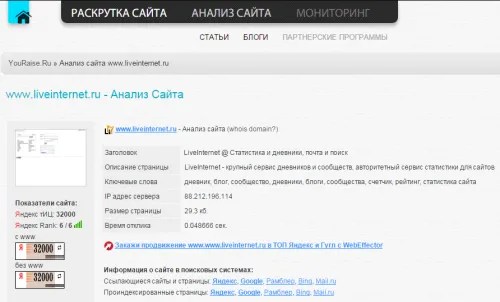

Тематический индекс цитирования может иметь значения от 0 до бесконечности. Например, у всем известной соц. сети Вконтакте этот показатель – 330000.

Но глядя на этот результат, не стоит отчаиваться и забрасывать работу над Вашим сайтом. Если проверка тИЦ сайта показывает значение не больше 20–30, это означает, что раз есть даже такие небольшие результаты, Вы движетесь в правильном направлении.

Просто нужно продолжать наращивание ссылочной массы . Ведь тИЦ сайта – это показатель, который присваивается всему сайту целиком в результате оценки всех существующих внешних ссылок. При этом более важным чем количество является их качество и тематичность (не забываем, что это именно ТЕМАТИЧЕСКИЙ индекс цитирования).

Поэтому если на Ваш сайт будет вести большое количество некачественных ссылок (особенно если они приобретены с помощью бирж типа Sape), не удивляйтесь, если очередная проверка тИЦ сайта покажет существенное снижение или вообще обнуление, а сам сайт попадет под фильтры поисковой системы Яндекс.

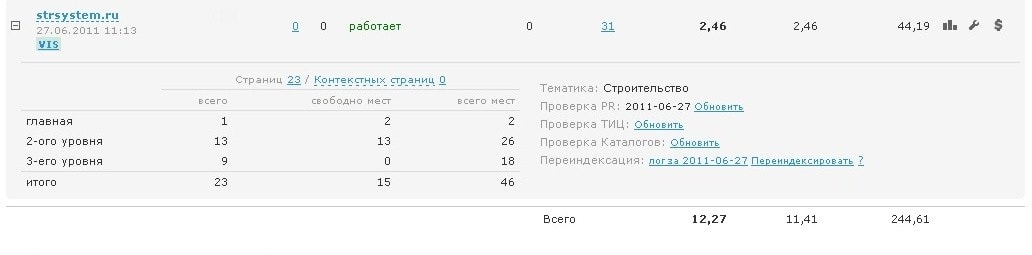

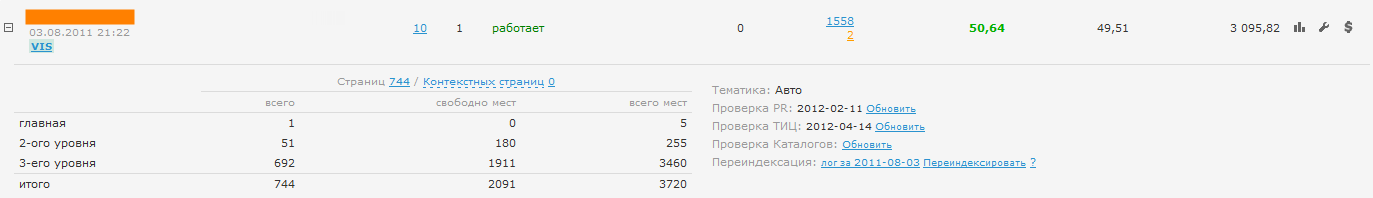

Ранее, при закупке ссылок, тИЦ и наличие сайта в Яндекс.Каталоге были одним из параметров фильтра поиска площадки для размещения. И чем выше был показатель тИЦ, тем дороже оценивалось размещение ссылки на сайте. Теперь же на биржах ссылок на эти данные не стоит обращать внимание.

Внимание! Показатель тИЦ от Яндекса в августе 2018 года утратил свою актуальность и был заменен на ИКС — индекс качества сайта. В публичных сервисах (например, на биржах ссылок), где еще отображается тематический индекс цитирования, данные взяты те, которые были на момент заморозки Яндекс Каталога (20 декабря 2017). Поэтому ориентироваться на них не нужно.

Page Rank (PR) – Google–пузомерка, которая умерла

Показатель Page Rank (PR) Google присваивает (присваивал) каждой странице по отдельности (в отличие от способа определения тИЦ сайта).

Еще одной особенностью является учет не только внешних, но и внутренних ссылок. Поэтому правильная внутренняя перелинковка была для страниц молодых сайтов способом получения своего первого значения Page Rank (PR) – Google таким способом давал возможность воспользоваться небольшой форой.

Значение PR могло колебаться от 0 до 10 и довольно сильно влияло на ранжирование поисковой выдачи (вплоть до 2007 года). Затем количество факторов влияния стало стремительно расти и уже в 2010 году Google сообщил о постепенном снижении важности этого показателя.

И вот в октябре 2014 года было опубликовано официальное заявление о том, что Page Rank (PR) Google больше определять и обновлять не будет.

Поэтому в наши дни на значение этого показателя не стоит обращать внимание. Почти любая биржа вечных ссылок все еще отображает PR в характеристиках, выбираемых для размещения площадок, но это чисто формальность, которая не должна влиять на принятие решения о выборе.

Из панели вебмастера показатель Page Rank Google убрал, тем самым подтвердив прекращение его учета. Но несмотря на это и официальные заявления, существует мнение, что Page Rank (PR) Google просто убрал из публичного доступа, а для себя оставил. Иначе как же происходит повышение и понижение позиций веб-сайта в зависимости от изменений ссылочной массы? Хотя, возможно, у этого поисковика просто появились факторы ранжирования, работающие по похожему принципу.

Какие выводы стоит сделать

И все же, что такое тИЦ и PR для продвижения сайта?

Это всего лишь косвенные факторы (один из которых перестал существовать) влияния на ранжирование, которые на сегодняшний день исчисляются сотнями.

Значения этих показателей было более актуальным для тех, кто зарабатывал на размещении рекламы и ссылок на своих веб-ресурсах (при этом четко просматривалась зависимость цены места на площадке от тИЦ и PR).

Но несмотря на снижение важности этих показателей и прекращение гонки по их увеличению, не стоит считать, что формирование ссылочного профиля больше не влияет на поисковое ранжирование.

Возможно, у Вас есть свое мнение по теме статьи? Не забудьте им поделиться, оставив комментарий!

Что значит ТИЦ и ИКС — Яндекс заменяет ТИЦ чем проверить ИКС

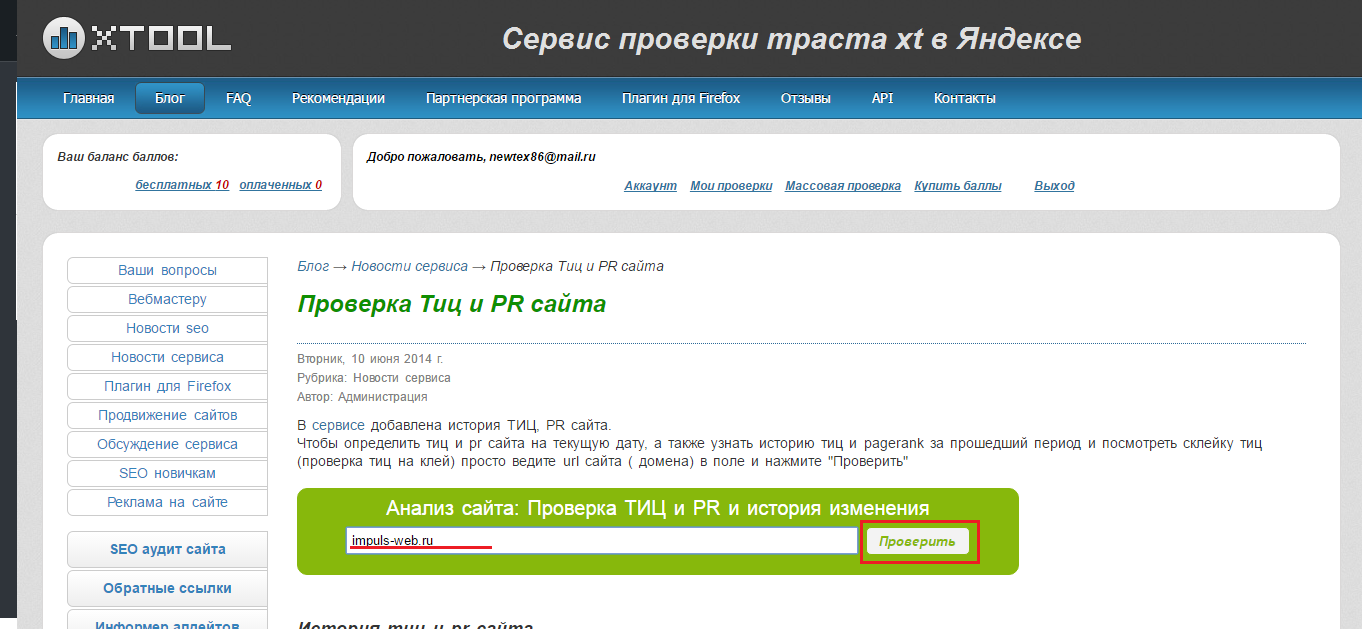

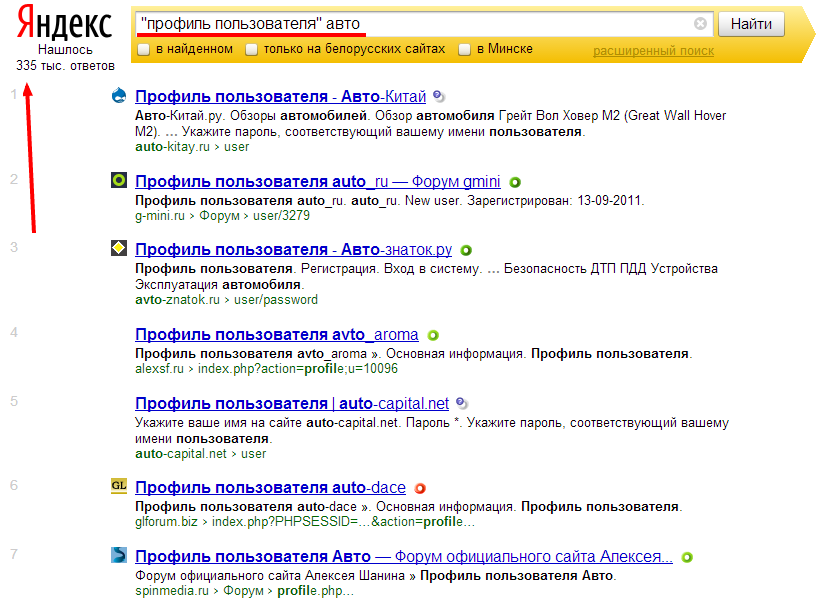

Сайтов огромное количество. И возникает потребность как-то ранжировать их, то есть определять — вот этот сайт крутой, а этот — новичок. Яндекс долгие годы делал это с помощью показателя ТИЦ (текущего индекса цитирования). Что значит тИЦ?

тИЦ рассчитывался исходя из количества ссылок с других сайтов на ваш. Чем больше ссылок и чем авторитетнее ссылающийся ресурс — тем выше тИЦ.

Так как, например, тИЦ = 20 или 30 заработать за месяц было почти невозможно, нужны были годы, не говоря уже о ТИЦ 100, 300, 500, 10000 и т. п.

п.

В итоге наглядно видно — вот этот сайт мощный, на него ссылаются десятки тысяч других сайтов (видимо там есть что-то ценное!). А на этот сайт никто не ссылается, будем считать, что ценного там ничего нет.

ТИЦ очень удобно было применять, чтобы проверять мошеннические сайты. Если сайт сделан недавно и не пользуется активной популярностью, то у него тиц = 0.

На таких сайтах нужно очень аккуратно делать покупки, особенно всяких видеокурсов, и вообще стоит относиться с осторожностью в плане личной и финансовой информации.

Подробнее о мошеннических сайтах и сайтах-лохотронах будет статья.

Проблемы ТИЦ

Очевидно, что самой большой проблемой было то, что в ТИЦ учитывались только ссылки.

Поэтому реально толковый сайт мог висеть с тИЦ =0 просто потому, что там была такая информация, которой никто особенно не делился, а сам владелец закупкой ссылок на занимался.

При этом посещаемость сайта могла быть высокой, поведенческие факторы — отличными, а тиц — маленьким.

И наоборот.

Можно было закупить много ссылок (читайте как правильно покупать вечные ссылки, как покупать ссылки в каталогах и не попасть под фильтр) и при этом получить высокий ТИЦ, совершенно не соответствующий реальной пользе сайта для его аудитории.

Многие вебмастеры и сеошники ориентировались только на ТИЦ (а больше не на что ведь), и в итоге это в целом вело к росту рынка ссылок, что явно не нужно было Яндексу, зачем ему поощрять эту гонку ссылок?

Почему я говорю о тИЦ в прошлом времени?

Потому что с Сентября 2018 года его больше нет, ему на смену пришел ИКС (Индекс Качества Сайтов).

Что нового в ИКС

Теперь наряду со ссылками (Яндекс об этом прямо нигде не пишет, но очевидно, что механизм цитирования отменять смысла нет) в ИКС будут учитываться как минимум посещаемость сайта и его поведенческие факторы.

То есть очевидно, что сегодня уже не только ссылки показывают «крутость» сайта, но и множество других факторов — посещаемость, число конверсий, время на сайте, количество открытых страниц, лайки в соцсетях и т. п.

п.

Вот и Яндекс решил заменить ТИЦ на более развернутый показатель качества сайта.

Причем, Яндекс оставляет за собой право вносить еще до кучи всяких факторов, которые посчитает нужными. В связи с чем можно предположить, что какое-то время ИКС будет «колбасить». И он будет прыгать то в одну, то в другую сторону у одних и тех же сайтов.

Я считаю, что ИКС будет лучше, чем ТИЦ отражать объективную реальность.

Искусственно накрученные ссылки не будут играть такой роли, как сейчас а по показателю сайта можно будет быстрее и точнее понять — стоит ли там покупать ссылки, рекламу, видеокурсы, да и вообще иметь с ним дело, ведь ИКС будет анализировать больше данных (особенно поведенческих) и соответственно даже новый, но качественный ресурс теоретически сможет получить высокий индекс качества.

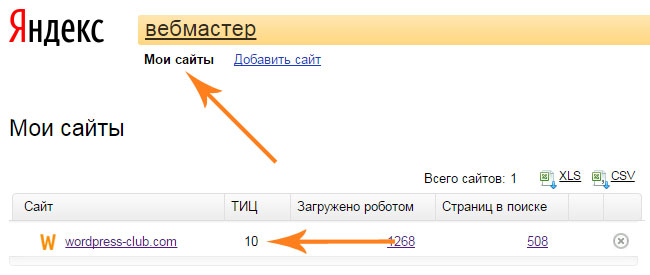

Яндекс ИКС проверить можно у себя в вебмастере (что такое Яндекс.Вебмастер).

Только поставьте вместо моего адреса свой, и обратите внимание на префикс — https или http.

На момент написания статьи никаких полезных дополнений и расширений для Google, Opera или моего любимого Firefox, которые бы помогали проверять ИКС Яндекса для сайта я не нашел. Если вы найдете — напишите в комменты, люди вам будут благодарны.

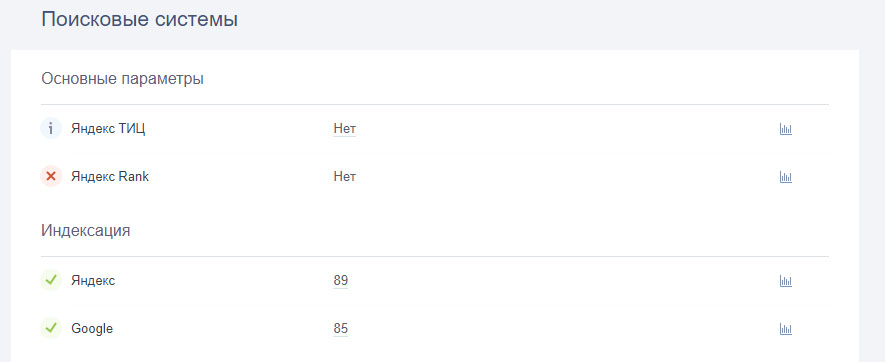

ИКС вместо ТИЦ — как изменился показатель?

Я посмотрел список сайтов в панели вебмастера Яндекса и сравнил все ТИЦ, которые были, и ИКС которые стали.

| Сайт | ТИЦ | ИКС | Посещаемость |

| Сайт 1 | 20 | 10 | посещаемость 0-2 |

| Сайт 2 | 10 | 10 | |

| Сайт 3 | 0 | 10 | |

| Сайт 4 | 10 | 20 | |

| Сайт 5 | 0 | 50 | посещаемость больше 60 |

| Сайт 6 | 0 | 20 | |

| Сайт 7 | 0 | 20 | |

| Сайт 8 | 0 | 20 | |

| Сайт 9 | 30 | 10 | |

| Сайт 10 | 0 | 10 | |

| Сайт 11 | 0 | 10 | |

| Сайт 12 | 0 | 20 | |

| Сайт 13 | 0 | 160 | посещаемость больше 500 |

| Сайт 14 | 10 | 210 | посещаемость больше 1100 |

| Сайт 15 | 0 | 10 | |

| Сайт 16 | 10 | 110 | посещаемость больше 300 |

| Сайт 17 | 0 | 20 | |

| Сайт 18 | 10 | 20 | |

| Сайт 19 | 0 | 10 | |

| Сайт 20 | 50 | 120 | посещаемость больше 500 |

| Сайт 21 | 0 | 0 | |

| Сайт 22 | 0 | 20 | |

| Сайт 23 | 0 | 20 | |

| Сайт 24 | 10 | 20 | |

| Сайт 25 | 0 | 10 | |

| Сайт 26 | 0 | 60 | посещаемость больше 80 |

| Сайт 27 | 0 | 20 | |

| Сайт 28 | 0 | 40 | посещаемость больше 80 |

| Сайт 29 | 0 | 0 | посещаемость 0-2 |

| Сайт 30 | 0 | 10 | |

| Сайт 31 | 10 | 20 | |

| Сайт 32 | 10 | 20 | |

| Сайт 33 | 0 | 10 | |

| Сайт 34 | 50 | 20 | |

| Сайт 35 | 10 | 20 | |

| Сайт 36 | 10 | 220 | посещаемость больше 800 |

| Сайт 37 | 30 | 170 | посещаемость больше 1000 |

| Сайт 38 | 10 | 20 | |

| Сайт 39 | 10 | 20 | |

| Сайт 40 | 10 | 20 | |

| Сайт 41 | 10 | 0 | посещаемость 0-2 |

| Сайт 42 | 10 | 40 | |

| Сайт 43 | 0 | 20 | |

| Сайт 44 | 0 | 20 | |

| Сайт 45 | 0 | 10 | |

| Сайт 46 | 0 | 10 | |

| Сайт 47 | 0 | 10 | |

| Сайт 48 | 0 | 10 | |

| Сайт 49 | 10 | 10 | |

| Сайт 50 | 0 | 10 | |

| Сайт 51 | 20 | 20 | |

| Сайт 52 | 10 | 20 | |

| Сайт 53 | 0 | 20 | |

| Сайт 54 | 10 | 180 | посещаемость больше 800 |

| Сайт 55 | 0 | 10 | |

| Сайт 56 | 10 | 20 | |

| Сайт 57 | 0 | 20 |

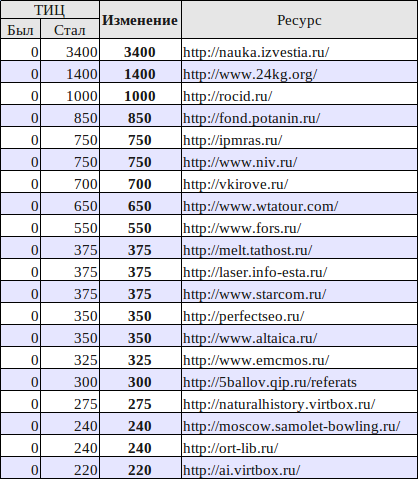

Я проанализировал те сайты, у которых ИКС заметно стал отличаться от ТИЦ. Например, на моём блоге тиц = 30, икс = 170. И так на многих сайтах, которыми я занимаюсь и которые есть у меня в панели вебмастера.

Например, на моём блоге тиц = 30, икс = 170. И так на многих сайтах, которыми я занимаюсь и которые есть у меня в панели вебмастера.

Мне стало очевидно, что больше всего ИКС вырос у сайтов с большой посещаемостью.

Корреляция — прямая. Выше посещаемость — больше ИКС. Впрочем, как Яндекс официально и заявляет

Нулевые ИКС у сайтов с минимальной посещаемостью, минимальным ТИЦ и в целом у заброшенных проектов.

Поэтому, как мне кажется, для увеличения ИКС достаточно будет повышать трафик из целевой аудитории и иметь в целом конверсионный интересный сайт (как повысить конверсию 5 простых правил) с хорошими поведенческими факторами.

В этом случае даже из ТИЦ = 0 (при отсутствии внешних ссылок) вполне может получиться ИКС = 60 и выше.

Выводы и итоги

Яндекс заменил ТИЦ на ИКС — и это свершившийся факт

IMHO, Пока Яндекс не отключил данные ТИЦ — мне кажется им активно будут пользоваться, даже активнее, чем ИКС, так как этот показатель достаточно изучен, привычен, понятен и много инструментов, которые позволяют его анализировать.

Ну а ИКС всё чаще будет применяться для анализа так называемых «говносайтов», особенно при покупке вечных ссылок, а также чтобы показать рекламодателям, что сайт «живой», достаточно посещаемый, конверсионный, актуальный.

При прочих равных на сегодняшний день, я купил бы рекламу или ссылку с сайта с ИКС = 200, чем с ТИЦ = 200, так как с большей вероятностью на мою рекламу или ссылку кто-то кликнет, и меньше риск получить просто бэклинк «ни о чём» с раскрученного, но малофункционального донора.

Так что если за ТИЦ прошлое и пока что настоящее, то за ИКС всё же будущее.

Все про ИКС — Индекс Качества Сайта от Яндекса, на что влияет и что делать

Многие уже услышали, что 31 августа 2018 года Яндекс официально заменил тематический индекс цитирования (ТИЦ) на индекс качества сайта (ИКС).

тИЦ больше не будет обновляться. ИКС уже добавлен в API Вебмастера.

Яндекс наконец-то ввел «пузомерку», которая вроде как отображает то, о чем он всегда говорил — «развивайте ваш сайт, и будет у вас все хорошо» — то есть качество сайта, удовлетворенность им пользователя.

Алгоритм, вычисляющий ИКС использует всевозможные имеющиеся данные о сайте из поиска и других сервисов Яндекса (Яндекс Метрики, Яндекс Справочника, Карт, Дзена и прочих).

От Яндекса: «ИКС показывает качество сайта, в качество входит очень много факторов, конкретные мы не называем.»

ИКС — не алгоритм и не фактор ранжирования — его значение и изменение не влияет на позиции в поиске. Если вам начали прилетать уведомления о нарушениях в кабинете Яндекс Вебмастера или упали позиции — это не связано с его введением, т.к. он — не причина, а следствие, он просто отображает в измеряемой, количественной характеристике то, над чем работает множество алгоритмов Яндекса.

Это не прямой показатель ссылочного (как было с тИЦ), трафика или чего-то еще одного. Он совмещает большое количество разных параметров.

Яндекс заявил, что ПОКА метрика едина и для коммерческих, и для информационных проектов, тематика тут тоже ПОКА не важна. Пересчитываться будет примерно раз в месяц, выглядеть в плане цифр будет так же, как и тИЦ. Можно смотреть как свой ИКС, так и любых других сайтов. ИКС поддомена обычно равен ИКС основного домена. Уже появились бесплатные онлайн-сервисы для бесплатного массового парсинга (ниже).

Можно смотреть как свой ИКС, так и любых других сайтов. ИКС поддомена обычно равен ИКС основного домена. Уже появились бесплатные онлайн-сервисы для бесплатного массового парсинга (ниже).

Из официальных источников Яндекса:

«При расчете индекса качества учитываются размер аудитории сайта, степень удовлетворенности пользователей, уровень доверия к сайту со стороны пользователей и Яндекса, а также другие критерии. Для расчета используются данные сервисов Яндекса.»

«При расчёте ИКС мы намерены использовать всевозможные имеющиеся у нас данные как о сайте, так и о стоящем за ним бизнесе. Эти данные могут быть получены как из Поиска, так и из любых других сервисов Яндекса: например, Метрики, Карт, Дзена и так далее. По мере учёта этих данных алгоритм расчета ИКС будет меняться. Поэтому сейчас мы представляем его в виде беты.»

Содержание:

1. Кратко от меня

2. Первые попытки увидеть корреляции ИКС с ТОПом и факторами ранжирования

3. Что говорят SEO-специалисты

Что говорят SEO-специалисты

4. Что говорят биржи ссылок

5. Что говорит Яндекс

6. Чем массово бесплатно спарсить ИКС

7. ИКС известных SEO-блогов

8. Выводы. Что делать?

1. Кратко от меня

В своих SEO-соцсетях (Вконтакте, Фейсбук, Телеграм) последние несколько дней я размещала вести с полей — что там по ИКС, что пишут о нем, что ожидается, чем можно его спарсить у других сайтов.

И много раз меня спросили вот о чем — а как же ссылочное, если тИЦ отменили? Ваша ТОП База больше не работает? Работать над ссылками больше не надо, если тИЦ не играет роли?

Ну, конечно же, нет.

— тИЦ было просто параметром для примерной оценки качества и количества ссылочной массы сайта. Сам тИЦ не влиял на ранжирование. Как не будет сам по себе влиять и ИКС. Я всегда говорила — в накрутке тИЦ как такового нет никакого смысла. У влияния ссылок есть большое количество разных нюансов — анкоры, околоссылочное, количество, качество доноров, разнообразие, динамика, и так далее. И в Яндексе, и в Гугле ссылки работали и будут работать и дальше. Ссылки по-прежнему будут достаточно легко накручиваемым и достаточно эффективным фактором ранжирования.

И в Яндексе, и в Гугле ссылки работали и будут работать и дальше. Ссылки по-прежнему будут достаточно легко накручиваемым и достаточно эффективным фактором ранжирования.

— ТОП База содержит и те виды сайтов, которые дают целевую посещаемость, увеличивают продажи, узнаваемость на рынке, и их достаточно много: каталоги фирм, пресс-релизовые сайты, доски объявлений, форумы, соцсети, блоговые системы, сервисы соцновостей, сервисы отзывов, сервисы вопросов ответов. Тут есть плюс и в улучшение ранжирования, и должен быть плюс в ИКС за счет увеличения брендовых упоинаний в сети и того же тайпин трафика, и просто целевого трафика на сайт. Так как люди, которые приходят подготовленные на ваш сайт по вашему сообщению, объявлению, пресс-релизу, из карточки компании — знают, за чем идут, они это ищут и больше времени проведут на сайте, больше действий сделают — улучшение поведенческих факторов. Это кроме увеличения разнообразной ссылочной массы.

— тИЦ использовался в качестве одной из оценок сайта в биржах ссылок. Для тех же целей сейчас будет использоваться ИКС. тИЦ более-менее легко подвергался накрутке. Уверена, найдут корреляцию, какие меры достаточно легко увеличивают ИКС и тоже будут этим пользоваться. Но опять же — это сфера монетизации сайтов, а не их продвижения.

Для тех же целей сейчас будет использоваться ИКС. тИЦ более-менее легко подвергался накрутке. Уверена, найдут корреляцию, какие меры достаточно легко увеличивают ИКС и тоже будут этим пользоваться. Но опять же — это сфера монетизации сайтов, а не их продвижения.

Все. Больше ничего интересного про тИЦ и ИКС. Абсолютно ничего не изменится в текущем продвижении сайтов именно из-за введения этого нового показателя.

Да, ИКС привлечет дополнительное внимание сеошников и владельцев сайтов к поведенческим факторам и качеству сайтов — и это хорошо, и это действительно может помочь подняться в ТОПе. Не сам по себе рост ИКС, а доработка материалов сайта, дизайна, юзабилити, адаптивности, поведенческих факторов.

Мне и многим не нравится то, что Яндекс пытается простимулировать на использование его сервисов — Справочника, Дзена. Мне кажется, это одно из самых узких мест для возможной накрутки ИКС. Хотя, напомню, ИКС не влияет на ранжирование и за ним будут гоняться в основном владельцы сайтов, продающих ссылки. Сам же Яндекс в лице Елены Першиной в комментариях отправил почитать такой материал в их блоге, как высчитывается рейтинг организации в Справочнике, и сказал, что накрутка отзывов конкретно в нем минимально возможна (во что слабо верится).

Сам же Яндекс в лице Елены Першиной в комментариях отправил почитать такой материал в их блоге, как высчитывается рейтинг организации в Справочнике, и сказал, что накрутка отзывов конкретно в нем минимально возможна (во что слабо верится).

2. Первые попытки увидеть корреляции ИКС с ТОПом и факторами ранжирования

Конечно, все сейчас пытаются увидеть корреляцию между отдельными известными факторами, влияющими на SEO-продвижение и ИКС, и между наличием сайтов в ТОПе Яндекса и их высоким ИКС.

Мне показались интересными, например, первичные примерные замеры Валентина Батрака (Rush Agency). Он посмотрел корреляцию между высоким ИКС и объемом брендовых запросов, которые пользователи напрямую вводят в поиске — названия магазинов, проектов, типа «эльдорадо» (без кавычек) и т.д.

Это ни о чем не говорит, это слишком маленькая выборка, это — монстры, у которых и так все круто с юзабилити, с поведенческими и прочими показателями. Но Яндекс действительно часто дает ТОПовые места крупным сайтам, у которых много брендового тайпин трафика и даже нет вхождения нужных ключевых запросов на страницах.

«Как сохранить себя во время перегруза». Научитесь за 3 дня существенно снижать напряжение и давление на себя при перегрузах на работе и дома. Обретите контроль над своим состоянием. Мои лучшие 10+ секретов продуктивности и стабилизации своего состояния, о которых не говорят.

То есть, одна из первых гипотез — работать над брендовым тайпин трафиком. Размещать рекламу оффлайн, делать вирусную рекламу, крауд-маркетинг с упоминаниями бренда, другие меры, направленные на интерес и узнаваемость компании.

Однако были высказаны уже и наблюдения, что да, где-то вроде бы видна зависимость от тайпина, а на других проектах это не подтвердилось.

Дмитрий Севальнев в комментарии к своему посту про выход нового бесплатного инструмента для массового парсинга ИКС, снял эту метрику для сайтов в ТОП10 по «пластиковые окна»:

Достаточно большой для такого ТОПа разбег от 60 до нескольких сотен в среднем.

Сергей Сосновский пытался посмотреть корреляцию между посещаемостью сайта и размером его ИКС.

Позже пошли более массовые исследования:

«ИКС-фактор» — первое исследование от Алексея Чекушина.

«В этой статье я буду рассматривать только наличие корреляций, а не причинно-следственные связи. Связь может быть, а может не быть, это тема отдельного исследования.»

В блоге Sape вышло исследование «Анализ 100 тысяч сайтов после внедрения ИКС от «Яндекса».

«На какие вопросы в процессе анализа старались ответить:

— Есть ли зависимость между ТИЦ и ИКС? Является ли этот параметр равнозначной заменой ТИЦ для ценообразования размещения ссылок и статей?

— Какая корреляция есть между ИКСом и другими параметрами сайтов?

— Насколько объективно сейчас рассчитывается ИКС и стоит ли ему доверять?»

«Исследование было нацелено на понимание, насколько объективно использовать ИКС для фильтрации доноров при линкбилдинге. Влияние ИКС продвигаемого проекта для получения топа мы рассмотрим в наших дальнейших исследованиях.»

Влияние ИКС продвигаемого проекта для получения топа мы рассмотрим в наших дальнейших исследованиях.»

Спойлер по поводу найденных корреляций делать не буду, читайте сами по ссылкам выше. И пока это только начальные попытки.

3. Что говорят SEO-специалисты?

Мегаиндекс опросил много экспертов с вопросами:

— Анализировали ли вы уже результаты Яндекс ИКС?

— Есть ли понимание по расчету, как поднять?

— Будете ли применять на практике?

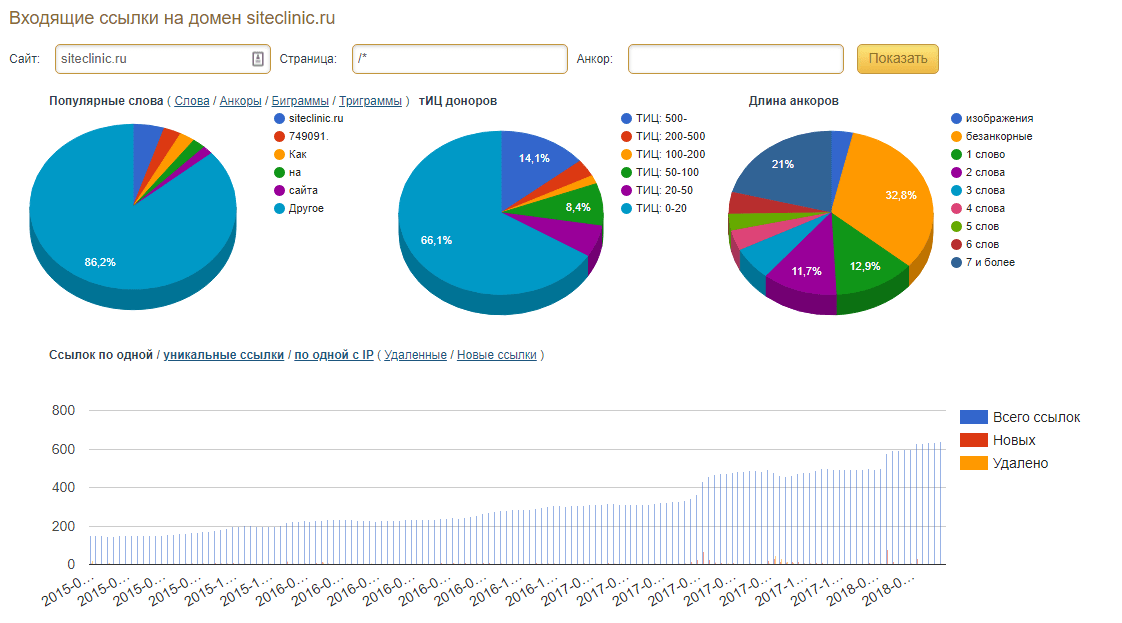

Опрос SEO-экспертов, что они об этом думают, провели в Сайтклиник.

И еще один стоящий внимания экспертный опрос по ИКС и комментарии Игоря Рудника в блоге проекта Реферр.

Часть комментария от Сергея Людкевича:

«… была б «пузомерка», а применение у сеошников для нее всегда найдется.

Тем более, что ИКС идеально укладывается в концепцию «траста», уже довольно давно популярную в среде ссылочной торговли в качестве метрики качества ссылочного донора. И если высосанные из пальца разработчиками различных сервисов псевдо-«трасты» пользуются определенной популярностью, то официальному «трасту» от Яндекса сам бог велел стать единой базой для оценки качества донора. Не случайно представители крупнейшей ссылочной биржи уже заявляют, что, дескать, тИЦ себя давно изжил, и они возлагают большие надежды на ИКС. Для них было бы гораздо хуже, если б Яндекс пошел по пути Google, не предложив никакой альтернативы замороженной, а затем и вовсе и отмененной «пузомерке».

И если высосанные из пальца разработчиками различных сервисов псевдо-«трасты» пользуются определенной популярностью, то официальному «трасту» от Яндекса сам бог велел стать единой базой для оценки качества донора. Не случайно представители крупнейшей ссылочной биржи уже заявляют, что, дескать, тИЦ себя давно изжил, и они возлагают большие надежды на ИКС. Для них было бы гораздо хуже, если б Яндекс пошел по пути Google, не предложив никакой альтернативы замороженной, а затем и вовсе и отмененной «пузомерке».

Так что ИКС вполне может сослужить Яндексу и дурную службу, простимулировав на хайпе вокруг него новый виток ссылочной индустрии.

Да и не только ссылочной. Несомненно, появятся и услуги по прокачке ИКС для ссылочных доноров, и, не удивлюсь, что при этом активно будут использоваться методы накрутки поведенческих факторов.

Поэтому лично мне любовь Яндекса к «пузомеркам» пока мало понятна.

Какую цель преследует Яндекс вводом нового показателя? Ведь явно же не унификацию ценообразования на SEO-ссылки. А других целей пока отчетливо не просматривается. Кроме эфемерного улучшения качества сайтов и лишней головной боли для Платона Щукина, которому придется отвечать на многочисленные вопросы типа «Почему я не в топе, если у меня ИКС выше плинтуса?».

А других целей пока отчетливо не просматривается. Кроме эфемерного улучшения качества сайтов и лишней головной боли для Платона Щукина, которому придется отвечать на многочисленные вопросы типа «Почему я не в топе, если у меня ИКС выше плинтуса?».

К тому же любая «пузомерка» будет неизбежно подвергаться попыткам накрутки.

Кстати, буквально за месяц до ввода ИКС в сниппетах выдачи основного поиска Яндекса появилась еще одна «пузомерка» — рейтинг организации из Яндекс.Справочника.

Убрать ее показ из сниппета у владельца сайта возможности нет. Самое странное, что показываемый в сниппете рейтинг может быть сформирован на основе буквально нескольких оценок (по крайней мере я видел в сниппетах рейтинги, для которых заявленное число оценок составляло всего 4).

То есть для организаций, у которых число оценок относительно невелико, любая случайная или мотивированная оценка может заметно повлиять на итоговое значение рейтинга. Который, демонстрируясь в сниппете большого поиска, в свою очередь может существенно влиять на решение пользователя о переходе на сайт. Видимо, разработчики этой «фичи» имеют весьма своеобразное представление о репрезентативности выборки.

Видимо, разработчики этой «фичи» имеют весьма своеобразное представление о репрезентативности выборки.

Вполне вероятно, что рейтинг из Яндекс.Справочника может быть одной из составляющих ИКС. И хотелось бы надеяться, что для расчета нового показателя разработчики будут использовать действительно репрезентативные данные. И что этот показатель будет действительно стимулировать вебмастеров и сеошников делать сайты, хорошо удовлетворяющие потребности пользователей, а не накручивать то, что подвергается накрутке.»

4. Что говорят биржи ссылок?

Уже начинают сыпаться письма от сервисов, занимающихся продажей ссылок или линкбилдингом. Все быстро перестраиваются и вводят ИКС в свои метрики. Чаще всего замораживая еще и тИЦ на том, на чем он остановился у сайтов.

Вот, что написали из Миралинкс:

1. Правила системы, завязанные на ТИЦ, будут скоректированны согласно новому показателю, однако, произойдет это не сразу, так как на данный момент ИКС довольно свежий параметр и подлежит изучению.

2. Новый параметр ИКС появится в каталоге.

3. Значения ТИЦ были заморожены в день его отмены, таким же ТИЦ останется в каталоге. Он лишь получит пометку «old».

4. Ценообразовние в системе не изменится. Оно никогда не было привязано к конкретному параметру ТИЦ — те рекомендации, что дает система, лишь средняя цена, выставленная группой Вебмастеров для своих площадок в том или ином сегменте ТИЦ. В будущем мы будем давать подобные подсказки согласно ИКС (при их целесообразности)

5. Модерация площадок на первых этапах будет проводиться без учета ТИЦ. ВАЖНО: группы сателллитов, дроп-сайтов и любых других сайтов, сделанных масово скриптом (которых отсеивало условие ТИЦ>0 ) в систему приниматься все также не будут.

6. Решение по АГС сайтам для Яндекс (которые попали под обнуление ТИЦ) будет после изучения п1.

5. Что говорит Яндекс?

Цитаты из комментариев Елены Першиной:

«…. Отмечу лишь одно — если с сайтом заигрались плохие оптимизаторы, в том числе плохими методами, на ИКСе это будет видно куда лучше, чем на тИЦ )»

«Уже есть Диагностика сайта в Вебмастере, там много чего есть. Но мы планируем её сильно доработать, чтобы была реальным чек-листом.»

Но мы планируем её сильно доработать, чтобы была реальным чек-листом.»

«Сам факт пересчета ИКС на ранжирование никак не влияет. Это просто момент обновления тех данных, которые мы насобирали за прошедшее время.»

«В дальнейшем корреляция между падением позиций сайта и падением ИКС может быть заметна, так как наша задача в том, чтобы ИКС отображал реальное качество сайта.»

«Нет, сейчас падение трафика никак не может быть связано с описанными нововведениями.»

«Это просто обнародование тех данных, которые у поиска по сайту уже есть.»

«тИЦ и ИКС не связаны. Ничего не наследуется.»

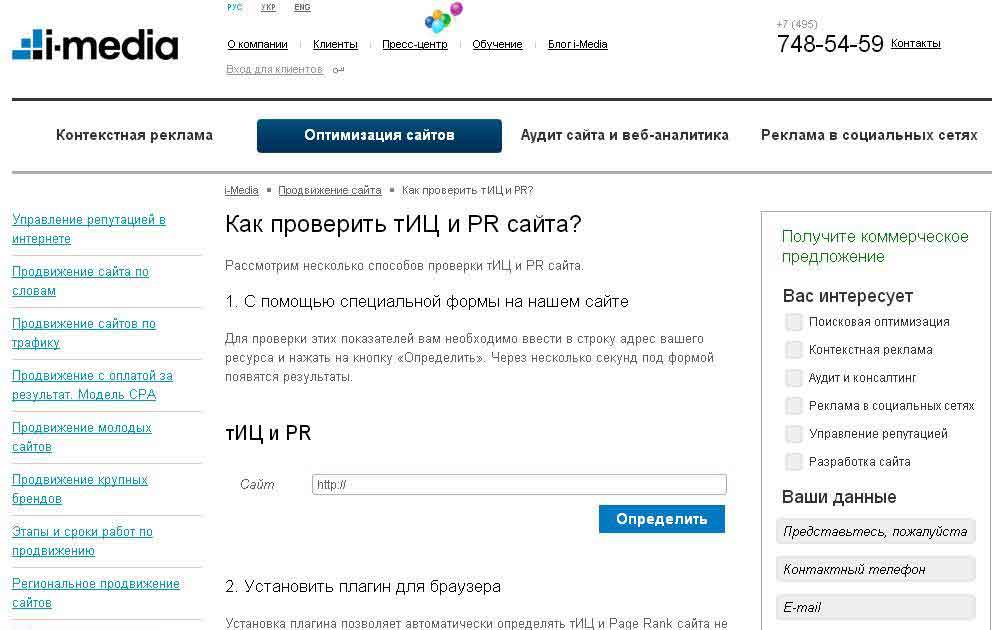

6. Как спарсить ИКС других сайтов

Свой ИКС виден в Яндекс Вебмастере.

ИКС любого чужого домена штучно можно официально посмотреть тут:

https://webmaster.yandex.ru/sqi/

Чужой ИКС массово можно спарсить, например бесплатным сервисом от Пиксель Тулс.

Он снимает вам ИКС до 50 сайтов за раз или по ТОПу выдачи Яндекса по какому-то ключевому запросу — очень удобно.

Сервис доступен сразу после быстрой регистрации.

= Как работает инструмент? =

Всё просто. Вводим или поисковый запрос и регион поиска Яндекса или список доменов и определяем разом:

— значение ИКС для каждого домена

— среднее значение по выборке

— медиану значений

Таблица доступна для выгрузки и в CSV, а сам инструмент бесплатный и удобный.

Доступны:

— предыдущие проверки

— выбор глубины парсинга: ТОП-5, 10, 20, 50

— ручной ввод списка доменов — до 50 штук за раз

Подробнее описание сервиса тут.

Сам бесплатный Инструмент для получения списка ИКС сайтов от Пиксель Тулс тут

Альтернатива:

1) бесплатный сервис Евгения Кулакова — http://coolakov.ru/tools/sqi/ (массовая проверка до 100 доменов за раз)

2) бесплатный онлайн-сервис Александра Арсенкина ( до 30 доменов за раз) — https://arsenkin.ru/tools/iks/

3) Еще один бесплатный онлайн-сервис (до 100 доменов) — http://backlinks-checker. dimax.biz/tools/massovaya_proverka_iks.php

dimax.biz/tools/massovaya_proverka_iks.php

7. ИКС известных SEO-блогов

Просто для интереса сняла ИКС первых пришедших на ум блогов:

Отдельно я сняла ИКС некоторых известных блогов, которые находятся на доменах крупных SEO-компаний (у тех все гораздо лучше продумано в целом в рамках домена и разных его разделов, больше средств вкладывается и в юзабилити, и в целевой трафик, и пр.). Действительно, ИКС у всех ожидаемо выше:

8. Выводы. Что делать?

Как обычно, самое не эффективное — сидеть и расстраиваться, или ныть, что Яндекс просчитался, и дал низкий ИКС.

Тем более, что на ранжирование в Яндексе он напрямую не влияет, но в целом дает понимание, что по меркам этой поисковой системы тебе есть куда расти.

Просто продолжать думать, что можешь сделать с сайтом, чтобы получить больше пользы для себя. В первую очередь в целом для более высокого ранжирования, большего количества трафика и для более хорошей конверсии, а не для роста Индекса качества сайта как такового.

Некоторые варианты:

Один из лежащих на виду вариантов — взять сайты с более высоким ИКС (даже не обязательно именно в твоей тематике), и исследовать их по самым разным параметрам. Подумать, что могло понравиться пользователю и Яндексу.

Вариант №2 — взять самые траффиковые и топовые сайты по своим самым целевым запросам и исследовать, что у них есть хорошего, чего нет у тебя.

Вариант №3 — просто подумать, что с твоим сайтом не так, что на нем можно улучшить, какую создать дополнительную ценность и удобство для посетителей в карточках товара, в статьях, в дизайне, в подаче текста, адаптивности и так далее.

Вариант №4 — нанять опытное агентство, которое может сделать аудит по SEO и юзаблити.

Вариант №5 — посадить своих клиентов или даже друзей, которые могут быть целевой аудиторией, перед монитором и внимательно их выслушать, все-все записать, замечания по тому, насколько у вас легко ориентироваться на сайте, насколько удобно читать текст, какое впечатление оставляет ваш сайт по сравнению с конкурентами и так далее. Составить план и реализовать его.

Составить план и реализовать его.

Вариант №6 — заняться качественным контентом. На корпоративном сайте завести блог, создавать действительно полезные для пользователя материалы, создать несколько Power Page.

Вариант №7 — вести на сайт целевой трафик, делать ссылочное, на которое кликают, повышать известность бренда, тайпин трафика.

Есть еще много других вариантов.

Все мои проекты, кроме этого SEO-блога:

ТОП База — база для полуавтоматической регистрации с Allsubmitter или для полностью ручного размещения — для самостоятельного бесплатного продвижения любого сайта, привлечения целевых посетителей на сайт, поднятия продаж, естественного разбавления ссылочного профиля. Базу собираю и обновляю 10 лет. Есть все виды сайтов, все тематики и регионы.

SEO-Topshop — SEO-софт со СКИДКАМИ, по выгодным условиям, новости SEO-сервисов, баз, руководств. Включая Xrumer по самым выгодным условиям и с бесплатным обучением, Zennoposter, Zebroid и разные другие.

Мои бесплатные комплексные курсы по SEO — 20 подробных уроков в формате PDF.

«Приближаясь..» — мой блог на тему саморазвития, психологии, отношений, личной эффективности

Мои группы по SEO в соцсетях — там ежедневно много полезного: Фейсбук, вКонтакте, Телеграм, Инстаграм. Проект «10.000 SEO-советов» в Facebook.

Мои личные аккаунты: Фейсбук, вКонтакте

Мои контакты: Skype: topbase.ru | E-mail: [email protected]

Пишите — я всегда рада обратной связи!

Получайте анонсы подобных постов себе на почту

Подпишитесь и получайте не чаще, чем раз в неделю что-нибудь интересненькое из SEO, продвижения сайтов, интернет-магазинов, заработка на сайтах.

Я, автор этого проекта — Анна Ященко, ищу, тестирую и фильтрую для вас только лучшее!

Вы успешно подписались!

Что-то пошло не так..

Я уважаю ваше личное пространство и выполняю свои обязательства присылать только самое интересное и важное, что я нахожу и использую

Что такое надежное подключение к Интернету (TIC) 3.

0?

0?Trusted Internet Connection (TIC) — это федеральная инициатива, запущенная в 2007 году с целью улучшения точек присутствия в Интернете и внешних сетевых подключений для правительства. TIC 3.0 — это последняя версия этой инициативы, которая модернизирует федеральные ИТ и позволяет правительственным агентствам получать доступ к облачным сервисам и работать удаленно с обеспечением безопасности.

Итак, что такое надежное интернет-соединение? Проще говоря, доверенное интернет-соединение является частью полномочий Управления управления и бюджета, которые должны были ограничить количество шлюзов в правительственной сети.TIC требует, чтобы весь федеральный интернет-трафик проходил через агентство, одобренное TIC.

Традиционно агентства полагались на решения по обеспечению безопасности по периметру. Эти методы работали (до некоторой степени), когда большинство сотрудников работали внутри периметра и получали доступ к приложениям и данным через центр обработки данных. Microsoft недавно написала, что традиционная защита сети на основе периметра устарела, потому что сегодняшние цифровые объекты обычно состоят из сервисов и конечных точек, управляемых поставщиками общедоступного облака, устройств, принадлежащих сотрудникам, партнерам и гражданам, а также интеллектуальных устройств с подключением к Интернету, которые традиционный периметр — Базирующаяся модель никогда не строилась для защиты.

Microsoft недавно написала, что традиционная защита сети на основе периметра устарела, потому что сегодняшние цифровые объекты обычно состоят из сервисов и конечных точек, управляемых поставщиками общедоступного облака, устройств, принадлежащих сотрудникам, партнерам и гражданам, а также интеллектуальных устройств с подключением к Интернету, которые традиционный периметр — Базирующаяся модель никогда не строилась для защиты.

Ожидания высоки, что TIC 3.0 значительно улучшит безопасность в сегодняшней облачной ИТ-среде. Но для того, чтобы получить все преимущества, агентства признают, что они также должны принять модель безопасности Zero Trust, чтобы гарантировать защиту данных в сетевых приложениях.

Что такое нулевое доверие и как оно соотносится с TIC 3.0?

Zero Trust становится целью организаций все чаще с момента его внедрения в 2010 году; TIC 3.0 — это федеральный мандат.TIC 1.0 и TIC 2.0 были почти полностью сосредоточены на безопасности доступа к сети. TIC 3.0 в первую очередь ориентирован на данные и поведение пользователей, отражая как эволюцию современных угроз, так и недостатки, присущие сетевой безопасности.

TIC 3.0 в первую очередь ориентирован на данные и поведение пользователей, отражая как эволюцию современных угроз, так и недостатки, присущие сетевой безопасности.

Согласно последнему руководству NIST, опубликованному в августе 2020 года (Архитектура нулевого доверия — nist.gov), нулевое доверие (ZT) — это термин для развивающегося набора парадигм кибербезопасности, которые перемещают защиту со статических сетевых периметров, чтобы сосредоточиться на пользователях. , активы и ресурсы, такие как данные.

В частности, нулевое доверие предполагает, что активам (например, данным) или учетным записям пользователей не предоставляется неявное доверие, основанное только на их физическом или сетевом расположении (например, локальные сети по сравнению с Интернетом) или на основе владения активами (корпоративные или личные) . Аутентификация и авторизация (как субъект, так и устройство) — это отдельные функции, выполняемые до установления сеанса связи с корпоративным ресурсом. Нулевое доверие — это ответ на тенденции в корпоративной сети, которые включают удаленных пользователей, использование собственного устройства (BYOD) и облачные активы, которые не находятся в пределах границ корпоративной сети.

Zero trust фокусируется на защите ресурсов (активов, сервисов, рабочих процессов, сетевых учетных записей и т. Д.), А не сетевых элементов, поскольку теперь сети уже недостаточно для обеспечения безопасности ресурса. Ниже мы опишем параметры нулевого доверия и дадим общие модели развертывания и сценарии использования, где нулевое доверие может улучшить общее состояние безопасности информационных технологий предприятия.

Сара Мосли, стратегический архитектор Государственного департамента, заявила в недавней статье, что TIC 3.0 и нулевое доверие — это измерения новой философии безопасности, усиленной и подчеркнутой пандемией.

Узнайте больше о Zero Trust.

В чем разница между TIC 2.0 и TIC 3.0?

Мы знаем, что федеральное правительство обновило свою политику надежного подключения к Интернету, но почему это было необходимо и какие улучшения были сделаны по сравнению с версией 2.0?

Прискорбное наследие защиты периметра, единственная цель TIC 1. 0 и TIC 2.0, — это повсеместное ложное чувство безопасности.Сосредоточившись на удержании злоумышленников за стеной защиты, предприятия были уязвимы для внутренних угроз. Нарушения безопасности часто оставались незамеченными в течение многих месяцев.

0 и TIC 2.0, — это повсеместное ложное чувство безопасности.Сосредоточившись на удержании злоумышленников за стеной защиты, предприятия были уязвимы для внутренних угроз. Нарушения безопасности часто оставались незамеченными в течение многих месяцев.

Согласно данным Агентства по кибербезопасности и безопасности инфраструктуры (CISA), в TIC 2.0 система безопасности TIC обеспечивала защиту периметра агентства, направляя все входящие и исходящие данные в одну точку доступа. В версии 3.0 агентствам предоставляется большая гибкость в выборе планов безопасности, которые наилучшим образом соответствуют их собственной сети и конкретным потребностям.

Последнее поколение доверенного подключения к Интернету (TIC 3.0) упростит модернизацию агентств по мере обновления инфраструктуры своих сетей и центров обработки данных. «TIC 3.0 обеспечивает гибкость, которая нам необходима для продвижения вперед», — сказал Аллен Хилл, директор Управления телекоммуникационных услуг в GSA Federal Acquisition Services, во время открытого заседания в середине ноября по поводу 15-летних корпоративных инфраструктурных решений на сумму 50 миллиардов долларов ( EIS) договор.

Работа TIC, направленная на обеспечение безопасности федерального веб-трафика, началась более десяти лет назад, когда агентства защищали трафик с помощью множества выделенных центров обработки данных, устройств безопасности и виртуальных частных сетей.С тех пор федеральные агентства переключились на облачные технологии с их более эффективными, масштабируемыми и удаленными методами передачи данных, которые делают устаревшие средства защиты устаревшими.

EIS включает программно определяемые сетевые сервисы, которые также значительно расширяют параметры сети. По его словам, TIC 2.0 разнообразит маршрутизацию вокруг узких мест в сети, определяемых программно-определяемыми сетями (SDN), и ограничивает маршруты, которые могут быть использованы.

«Поскольку облако стало ключом к модернизации», TIC 2.0 «стало ограничением», — сказал Джон Симмс, заместитель начальника отдела обеспечения кибербезопасности в отделе обеспечения устойчивости федеральной сети CISA. Симмс сказал, что его агентство хочет увидеть, как TIC 3. 0 может защитить облачные среды. «Нам нужно думать не только о периметре сети или сетевом трафике, но и о самих приложениях и о том, как мы можем разумно использовать технологии для защиты этих стеков приложений, данных и мониторинга».

0 может защитить облачные среды. «Нам нужно думать не только о периметре сети или сетевом трафике, но и о самих приложениях и о том, как мы можем разумно использовать технологии для защиты этих стеков приложений, данных и мониторинга».

CISA, GSA и Совет директоров по информационной безопасности разрабатывают TIC 3.0 пилотных программ и вариантов использования для конкретных приложений, — сказал Шон Коннелли, менеджер программы TIC и старший архитектор по кибербезопасности в CISA. Текущие варианты использования охватывают инфраструктуру как услугу (IaaS), программное обеспечение как услугу (SaaS), электронную почту как услугу (EaaS) и платформу как услугу, а также филиал. приложений, но, по словам Коннелли, агентства могут предложить больше.

«TIC 3.0 дает агентствам возможность подбирать пилотов для новых интерпретаций» для сценариев использования, — сказал он. CISA будет работать с агентством в течение пилотного периода, чтобы разработать передовые методы, сделать интерпретацию приложений более независимой от поставщиков и посмотреть, как ее можно использовать в федеральном правительстве », — сказал Коннелли.

CISA в настоящее время обсуждает с агентствами вариант использования с нулевым доверием и вариант использования с партнерским сотрудничеством.

В TIC 3.0 агентства могут применять меры безопасности ближе к своим данным и создавать зоны доверия и варианты использования, а не перенаправлять данные в точки доступа для проверки. Такая гибкость особенно полезна при работе с технологией «Программное обеспечение как услуга» (SaaS) и когда сотрудники работают удаленно.

TIC 3.0 признает, что безопасности на основе периметра уже недостаточно.Частично это связано с тем, что многие пользователи или системы работают за пределами периметра; Кроме того, злоумышленники стали гораздо более искусными в краже учетных данных и проникновении внутрь периметра.

Что требует TIC 3.0?

TIC 3.0 включает пять целей безопасности, которые позволяют федеральным агентствам перейти к модели нулевого доверия:

- Управление трафиком — Проверка доверенных интернет-соединений и обеспечение безопасности авторизованных действий.

Мониторинг того, у кого есть доступ к определенным данным, почему был предоставлен доступ и нужен ли доступ.

Мониторинг того, у кого есть доступ к определенным данным, почему был предоставлен доступ и нужен ли доступ. - Конфиденциальность трафика — Хранение информации о том, к каким данным осуществляется доступ, кто их отправляет и кто получает конфиденциально и безопасно. Проверка того, что только авторизованный персонал имеет доступ к данным трафика.

- Целостность трафика — Поддержание целостности данных во время передачи. Предотвращение изменения данных и / или обнаружение любых изменений.

- Service Resiliency — Обеспечение непрерывной работы систем безопасности. Угрозы постоянно растут и развиваются, поэтому жизненно важно обеспечить непрерывность системы перед лицом новых угроз и технологий.

- Своевременное и эффективное реагирование — При обнаружении угроз время реакции имеет решающее значение. TIC 3.0 способствует эффективному реагированию, адаптации будущих ответных мер, внедрению новых политик и принятию новых контрмер в случае нарушения системы.

Что такое управляемый трафик в TIC 3.0?

Traffic Management в рамках TIC 3.0 будет «наблюдать, проверять и фильтровать подключения к данным для согласования с санкционированными действиями, минимальными привилегиями и запретом по умолчанию».

Задача эффективного управления трафиком состоит в том, чтобы знать, где находятся данные и кто или что должен иметь к ним доступ в любое время — в состоянии покоя и в пути. Чтобы получить эти знания, агентствам нужны инструменты, которые развивают последовательное, всеобъемлющее представление о личности внутри и вне организации.Эффективный инструмент собирает и обрабатывает данные управления идентификацией, обеспечивая понимание того, у кого есть доступ, почему был предоставлен доступ и нужен ли он по-прежнему. Непрерывный мониторинг и обновления обеспечивают единый источник достоверных данных для идентификации и доступа.

Агентства могут начать с оценки своего положения в матрице безопасности относительно управления идентификацией и доступом (IAM). IAM — это многоуровневая модель, в которой каждый уровень безопасности обеспечивает основу для последующих уровней.

IAM — это многоуровневая модель, в которой каждый уровень безопасности обеспечивает основу для последующих уровней.

- Безопасность первого уровня состоит из четырех компонентов.Во-первых, это единый вход и, возможно, некоторый уровень федерации на уровне отдела.

- Уровень два — это возможность выполнять синхронизацию пользователей в автоматизированном, контролируемом режиме — в отличие от потенциального пользователя, получающего лист бумаги или электронное письмо для создания пользовательской формы.

- Уровень три — это самообслуживание пользователей, обеспечивающее аутентификацию пользователей для доступа, недавних разрешений, использования в прошлом и т. Д. В контролируемой форме.

- Четвертый уровень — это делегирование администрирования.

Как защитить целостность трафика в TIC 3.0?

TIC 3.0 требует, чтобы только уполномоченные стороны могли различать содержимое передаваемых данных, идентификацию отправителя и получателя и исполнение.

Задача защиты конфиденциальности трафика заключается в шифровании передаваемых данных, включая неструктурированные данные, и подтверждении личности отправителей и получателей. Одним из решений является технология, которая встраивает драйверы ядра в стек файловой системы Windows и систем сторонних производителей, прозрачно для конечного пользователя.Драйвер перехватывает файлы, шифрует и расшифровывает данные на лету и работает со всеми приложениями и типами файлов.

Организации могут использовать правила политики для обеспечения автоматического шифрования данных в реальном времени без замедления рабочего процесса. Эти решения также позволяют отслеживать данные во время выполнения, включая сбор и анализ такой информации, как, когда и где был открыт файл и как он был использован.

Защита конфиденциальности трафика включает в себя шифрование с сохранением формата, а второй уровень управления доступом к учетным данным охватывает полдюжины или около того возможностей.

- Во-первых, это многофакторная аутентификация, включая ряд новых возможностей входа в систему, введенных во время пандемии, в ответ на рост удаленной работы.

- Во-вторых, повышенная прозрачность управления в отношении того, кто имеет доступ к различным активам.

- Третий — это управление привилегированным доступом, имеет дело с различными уровнями безопасности, доступ к которым и охраняется системными администраторами.

- Fourth — это виртуальный каталог пользователей и возможностей, который регулярно обновляется и никогда не бывает статичным.

- В-пятых, это безопасность услуг и мониторинг изменений, а затем безопасность данных и шифрование.

Как TIC 3.0 обеспечивает отказоустойчивость услуг?

Сервисная отказоустойчивость способствует повышению отказоустойчивости приложений и сервисов безопасности для непрерывной работы по мере развития технологий и ландшафта угроз. Эффективность миссии требует непрерывности и надежности системы. Гарантировать время безотказной работы может быть непросто, когда возникает всплеск требований к системе или сеть подвергается атаке, особенно если ИТ-команда не работает.Автоматизация рутинных и повторяющихся задач, а также добавление в рабочие процессы могут облегчить нагрузку на людей и сохранить выполнение операций. Специализированное программное обеспечение способно обрабатывать половину или более задач реагирования на инциденты. Автоматизация рабочего процесса и ИИ могут опрашивать конечные точки, настраивать брандмауэры, изолировать компьютеры в сети и блокировать учетные записи пользователей. Эти технологии также помогают специалистам-аналитикам, собирая данные для ускорения анализа и проведения исправлений. В примерах использования интегрированный ИИ и машинное обучение могут ускорить расследование инцидентов и реагирование на них в 10 раз.Когда дело доходит до обнаружения угроз и реагирования, на счету каждая секунда. Мощная платформа управления информацией и событиями безопасности (SIEM) будет обнаруживать, анализировать и определять приоритеты этих угроз в режиме реального времени.

Гарантировать время безотказной работы может быть непросто, когда возникает всплеск требований к системе или сеть подвергается атаке, особенно если ИТ-команда не работает.Автоматизация рутинных и повторяющихся задач, а также добавление в рабочие процессы могут облегчить нагрузку на людей и сохранить выполнение операций. Специализированное программное обеспечение способно обрабатывать половину или более задач реагирования на инциденты. Автоматизация рабочего процесса и ИИ могут опрашивать конечные точки, настраивать брандмауэры, изолировать компьютеры в сети и блокировать учетные записи пользователей. Эти технологии также помогают специалистам-аналитикам, собирая данные для ускорения анализа и проведения исправлений. В примерах использования интегрированный ИИ и машинное обучение могут ускорить расследование инцидентов и реагирование на них в 10 раз.Когда дело доходит до обнаружения угроз и реагирования, на счету каждая секунда. Мощная платформа управления информацией и событиями безопасности (SIEM) будет обнаруживать, анализировать и определять приоритеты этих угроз в режиме реального времени. Эффективные платформы также поддерживают операционные центры безопасности (SOC) с управлением рабочими процессами, реагированием и соблюдением требований. Ведущий в отрасли механизм корреляции угроз будет способствовать эффективной аналитике безопасности в SOC.

Эффективные платформы также поддерживают операционные центры безопасности (SOC) с управлением рабочими процессами, реагированием и соблюдением требований. Ведущий в отрасли механизм корреляции угроз будет способствовать эффективной аналитике безопасности в SOC.

Как TIC 3.0 обеспечивает эффективное реагирование на инциденты?

ТИЦ 3.0 способствует своевременному реагированию и адаптации будущих ответов для обнаружения угроз; определяет и реализует политику; и упрощает принятие новых контрмер — ключевая цель реагирования на инциденты.

Внутренняя угроза сегодня существует в основном в форме кода приложений и безопасности приложений. В среднем приложения, используемые государственными учреждениями, на 80% состоят из пользовательского кода или открытого исходного кода. Они не от поставщика, у которого есть ни возможности тестирования программного обеспечения корпоративного уровня, ни даже ответственность.Киберинциденты и нарушения в 85% случаев являются результатом нестандартного или открытого исходного кода. Этот код — реальная возможность возникновения проблем с безопасностью.

Этот код — реальная возможность возникновения проблем с безопасностью.

Исследования, проведенные Sonatype, показали, что:

- В Центральном репозитории имеется более 3,7 миллионов уникальных выпусков компонентов программного обеспечения с открытым исходным кодом Java,

- 800000 уникальных пакетов JavaScript в npm,

- 1,2 миллиона выпусков уникальных компонентов Python, размещенных в репозитории PyPI, и 1.6 миллионов выпусков компонентов .NET в галерее NuGet.

- Кроме того, в Docker Hub размещено более 2,2 миллиона контейнерных приложений — по сравнению с 900 000 в предыдущем году.

Для сравнения: с начала 2018 года в среднем разработчики имели доступ к более чем 21 448 новым выпускам компонентов с открытым исходным кодом каждый день.

В настоящее время организации регулярно реагируют на большие объемы предупреждений и данных об угрозах, требующие немедленного внимания.Чтобы управлять непрерывным потоком критически важных данных, агентства в будущем будут использовать больше автоматизированных операций, управляемых машинами. Агентства, переходящие на TIC 3.0, получат выгоду от технологий, которые помогут организациям иметь центральное место для сбора предупреждений и каналов угроз, а также для реагирования и устранения инцидентов со скоростью машины.

Агентства, переходящие на TIC 3.0, получат выгоду от технологий, которые помогут организациям иметь центральное место для сбора предупреждений и каналов угроз, а также для реагирования и устранения инцидентов со скоростью машины.

Какие инструменты и подходы можно использовать для достижения TIC 3.0?

Многофакторная аутентификация (MFA) позволяет централизовать управление аутентификацией и авторизацией.Оптимизированное управление из единого решения сокращает расходы и повышает безопасность. Решения, которые могут использовать открытые стандарты, обеспечивают быструю интеграцию и защиту от нарушений безопасности и риска привязки к поставщику. Встроенная гибкость расширенной структуры аутентификации позволяет настраивать протоколы и методы безопасности, а также улучшать общее взаимодействие с пользователем.

Шифрование с сохранением формата (FPE) — это новый вид шифрования, используемый для шифрования простого текста с сохранением его исходной длины и формата, описанного стандартом NIST (SP 800-38G), тщательно проверяется и проверяется криптографическим сообществом и гарантирует, что любые исходящие данные бесполезно. Такой тип решения безопасности, как Voltage, можно легко внедрить в существующие приложения.

Такой тип решения безопасности, как Voltage, можно легко внедрить в существующие приложения.

Security Orchestration, Automation and Response (SOAR) может автоматизировать три основные категории действий, традиционно выполняемых аналитиками вручную:

- Автоматическая сортировка: Вместо того, чтобы соц-аналитик первого уровня просматривал предупреждение и выполнял сортировку вручную, Arcsight SOAR может выполнять автоматическую сортировку. Это может быть выполнение определенных проверок для устранения основных ложных срабатываний, поиск активов, IP-адресов и т. Д. Для корректировки уровней серьезности, возможно, для объединения нескольких различных предупреждений в один случай инцидента и даже автоматической отправки заявки нужному участнику или группе в группах SecOps. .Целью такого рода автоматизации является максимально возможное исключение работы Уровня 1 с течением времени.

- Сбор и корреляция данных помогает раскрасить инцидент соответствующими данными, чтобы лучше понять инцидент.

Поиск пользователя в Active Directory, проверка, пронес ли кто-то его значок в здание, сбор хэшей всех запущенных программ на определенном компьютере и получение всех журналов просмотра веб-страниц пользователя из Arcsight Logger — вот примеры такого управления журналами и данными SIEM. коллекторская деятельность.На жаргоне SOAR это называется обогащением; данные, которые помогут лучше понять ситуацию. Автоматический сбор данных в целом имеет удивительные преимущества; Как только вы видите инцидент на своем экране, все соответствующие данные могут быть уже собраны и представлены вам на том же экране. Не нужно ходить по местам и собирать данные вручную. Как правило, ArcSight SOAR может объединить 5000 предупреждений в управляемые отдельные 250 инцидентов, тем самым снижая рабочую нагрузку аналитика SOC еще до того, как мы начнем работать.

Поиск пользователя в Active Directory, проверка, пронес ли кто-то его значок в здание, сбор хэшей всех запущенных программ на определенном компьютере и получение всех журналов просмотра веб-страниц пользователя из Arcsight Logger — вот примеры такого управления журналами и данными SIEM. коллекторская деятельность.На жаргоне SOAR это называется обогащением; данные, которые помогут лучше понять ситуацию. Автоматический сбор данных в целом имеет удивительные преимущества; Как только вы видите инцидент на своем экране, все соответствующие данные могут быть уже собраны и представлены вам на том же экране. Не нужно ходить по местам и собирать данные вручную. Как правило, ArcSight SOAR может объединить 5000 предупреждений в управляемые отдельные 250 инцидентов, тем самым снижая рабочую нагрузку аналитика SOC еще до того, как мы начнем работать. - Автоматическое сдерживание: Вы можете предпринять действия с инфраструктурой и устройствами безопасности, чтобы сдержать продолжающуюся атаку; блокировка IP-адреса на брандмауэре, URL-адреса на веб-шлюзе, изоляция компьютера от NAC являются примерами таких действий.

Сила этого типа автоматизации в том, что вы можете смешивать и сопоставлять все эти категории и, если хотите, создавать сквозные сценарии с полной автоматизацией.

Как будет развиваться безопасность TIC в правительстве?

Отказоустойчивость системы и управление рисками также выиграют от внедрения TIC 3.0.

Ожидается, чтосценариев использования с нулевым доверием, Интернетом вещей (IoT), межведомственным взаимодействием и SaaS будут опубликованы по мере дальнейшего развития TIC. Эти варианты использования будут служить руководством для агентств по настройке платформ и сервисов в соответствии с 3.0.

Также были созданы оверлеидля использования платформ, предоставляемых сторонними поставщиками, чтобы обеспечить полную функциональность возможностей безопасности TIC на всех платформах.

Агентства могут участвовать в пилотных проектах TIC для сценариев, которые еще не включены в варианты использования.Этот совместный процесс поддерживается такими руководителями, как CISA и OMB, и может создавать новые сценарии использования технологий, используемых федеральным правительством.

Micro Focus стремится стать партнером в области цифровой трансформации предприятий, предприятий и федеральных агентств. Наше открытое и гибкое программное обеспечение помогает компаниям перейти к использованию технологий будущего, включая предоставление услуг и решений TIC 3.0. Узнайте больше о решениях Micro Focus для государственных организаций, которые помогут вам модернизировать и защитить инфраструктуру вашей сети и центра обработки данных с помощью TIC 3.0 и нулевое доверие.

TIC 3.0 — Что это значит для федеральных агентств

20 декабря 2019 года Агентство национальной безопасности по кибербезопасности и безопасности инфраструктуры опубликовало проект руководства для TIC 3.0. Это новое руководство является значительным изменением программы надежных подключений к Интернету федеральных агентств, которая до сих пор была ориентирована на обеспечение безопасности внешних сетевых подключений. Этот новый подход к доверию смещает акцент в структуре кибербезопасности федерального правительства с защиты периметров на защиту определенных сетевых областей.

TIC 3.0 нацелен на создание структуры, которая может удовлетворить потребности агентств в добавлении мобильных устройств, удаленных пользователей и филиалов, обеспечивая при этом более высокие стандарты безопасности. Это значительный шаг вперед, устраняющий многие препятствия, мешавшие агентству добавлять удаленных пользователей и перемещать части своей сети в облако. Чтобы понять, что означают эти изменения, давайте сделаем шаг назад и посмотрим, как мы добрались до TIC 3.0.

TIC 1.0: Объединение федеральных точек доступа в Интернет

Программа надежных подключений к Интернету была учреждена в 2007 году на основании Директивы президента Буша.В интервью 2010 года с Мэттом Кузом, тогдашним директором по сетевой безопасности DHS, было подсчитано, что в федеральные агентства поступало в общей сложности 8000 подключений к Интернету. Внедрение публичных и частных облаков все еще было относительно новой концепцией для федерального правительства.

Первоначальная стратегия программы заключалась в ограничении количества управляемых точек доступа до 50. TIC обрисовал в общих чертах действия по созданию доверенных федеральных точек доступа в различных агентствах, а затем сократил и консолидировал все внешние соединения для работы через эти точки доступа.Более крупные агентства создали свои собственные точки доступа с функциями центра управления внутренней безопасностью и центра управления сетью. Более мелкие агентства использовали центральную точку доступа TIC, предоставленную поставщиками услуг управляемого надежного интернет-протокола.

По словам Коуза, в 2009 году по мере развития потребностей в облачной среде и распределенной архитектуре официальные лица DHS расширили свою цель до 80 точек доступа. В то же время они выявили, что в федеральные сети все еще поступает более 2000 несовместимых интернет-соединений.Структура TIC была слишком строгой и требовала значительных ресурсов для создания доверенных точек доступа. В результате DHS учредило рабочую группу для учета отзывов агентств и разработки более реалистичной архитектуры.

TIC 2.0: включение обратной связи / расширение возможностей

В 2011 году был выпущен TIC 2.0, получивший окончательное одобрение OMB. Несмотря на то, что это было улучшение, она сохранила главную цель программы — значительно укрепить Интернет-соединения Федерального агентства.Он установил зоны применения политик (PEP), размещенные по периметру сети для защиты трафика. TIC 2.0 включил несколько новых разделов и приложений. В нем уточнены ссылки на политику, добавлены инструкции по защите подключений удаленного доступа, даны рекомендации и инструкции, касающиеся синхронизации устройств и развертывания DNS, а также уточнены обязанности агентства.

Самым важным аспектом TIC 2.0 было то, что он включил обратную связь в TIC Critical Capabilities для защиты точек доступа.В 2013 году версия 2.0 была переработана с учетом особенностей облачных вычислений. В то время как TIC 2.0 представлял собой попытку учесть реальную обратную связь, недооценил масштабное распространение облачных и распределенных сетевых технологий. Должностные лица DHS вернулись к чертежной доске, чтобы «определить масштабируемые, всеобъемлющие и непрерывные процессы проверки для обеспечения реализации агентством возможностей TIC в отличие от проверок на определенный момент времени».

TIC 3.0: Непрерывная проверка распределенных сетей

Сказать, что в третий раз шарм, может быть немного преждевременно, но TIC 3.0 представляет собой значительный сдвиг, который включает в себя постоянно развивающуюся природу распределенной архитектуры. Согласно эталонной архитектуре CISA: «Этот сдвиг в подходе от защиты единой сетевой границы к распределенной архитектуре является наиболее фундаментальным изменением по сравнению с унаследованной программой TIC. Это позволяет агентствам применять возможности безопасности во всей своей среде. В результате улучшается видимость сети, время безотказной работы и удобство работы пользователей ».

TIC 3.0 делит федеральные сети на «зоны доверия», а не только на периметры сети.Это позволяет агентствам разрабатывать базовые средства защиты в более современных, распределенных сетевых средах, включая удаленные местоположения и филиалы.

Предлагая варианты использования в качестве руководства, TIC 3.0 охватывает пять целей сетевой безопасности:

- Мониторинг и проверка подключений к данным, чтобы гарантировать авторизацию действий в сети, а также включать методы минимальных привилегий и запрета по умолчанию.

- Проверьте отправителей и получателей и убедитесь, что только авторизованные пользователи могут видеть передаваемые данные.

- Предотвращает подделку данных при передаче и распознает, были ли они изменены.

- Повышайте отказоустойчивость по мере развития технологий и изменения угроз.

- Своевременно реагировать и адаптироваться к угрозам.

По мере развития сценариев использования TIC 3.0 агентства будут получать еще больше рекомендаций по реализации этих целей. Между тем, обеспечение полной видимости Интернета во всех распределенных сетях позволит агентствам адаптировать и внедрять руководство по мере его развития.

Загрузите краткое описание решения ThousandEyes TIC 3.0, чтобы узнать, как ваше агентство может начать переход на TIC 3.0 уже сегодня.

TIC 3.0 дает Государственному департаменту больше гибкости для внедрения периферийных вычислений

Государственный департамент подготовлен и готов приступить к продвижению вычислений на периферию. Из-за своей уникальной операционной среды с посольствами по всему миру руководство Trusted Internet Connection 2.0 требовало исходящего интернет-трафика от этих посольств для обратного рейса в центральные центры обработки данных в США.S. — если только они не выбрали гораздо более дорогостоящий путь развертывания серверов непосредственно на месте.

Но TIC 3.0 дал государству большую гибкость, и департамент это принимает.

«Отказ от TIC 2.0 для меня как находка», — сказал Джеральд Кэрон, директор по управлению корпоративной сетью в Бюро информационных ресурсов Государственного департамента, во время вебинара FedInsider 18 марта. «И иметь TIC 3.0 — это здорово, потому что 2.0 был очень предписывающим, и вы должны были соответствовать определенным требованиям, и они были очень предписывающими в том, как вы должны были делать технологию.3.0 открывал большую гибкость, но при этом отвечал духу того, что TIC должен делать с точки зрения безопасности ».

Кэрон сказал, что департамент уже опробовал решение для периферийных вычислений, чтобы улучшить производительность Интернета в посольствах. Вместо обратного рейса, как это требовалось согласно TIC 2.0, State установил телеметрию в посольствах и разрешил более прямой трафик к пунктам назначения. Кэрон сказал, что в большинстве посольств произошли значительные улучшения в производительности, и что извлеченные уроки будут способствовать более широким усилиям в рамках общей архитектуры в рамках планов по модернизации сетей штата.

Новое руководство позволяет штату применять к своим данным больше подход, основанный на нулевом доверии: понимание того, где находятся данные, как к ним обращаются, и использование базовых показателей для защиты этих данных. Но все же есть ограничения.

«Одна из наших проблем заключается в том, что по мере перехода к облачным технологиям некоторые из них получат FedRAMP, и существуют некоторые правила, в которых вы можете или не можете обрабатывать данные», — сказал Кэрон. «Итак, если я нахожусь в учреждении, которое не является посольством или находится на чужой территории, и я обрабатываю данные, то есть определенные уровни данных, которые вы не можете обрабатывать или манипулировать.Я мог бы сделать это в посольстве; это означает, что я должен поставить оборудование в посольство или что-то в этом роде. Но во всех смыслах и целях многие из этих облаков получают FedRAMP, и они должны находиться на внутренней почве из-за той обработки, которую они производят. Так что есть определенные правила, которые вам действительно нужно изучить и понять, где гибкости, а где нет ».

По его словам, все сводится к выяснению того, как эти гибкости вписываются в общую картину усилий агентства по модернизации, а не только в рамках конкретных разрозненных структур.Для этого необходимо рассмотреть варианты использования, бизнес-потребности, а также общую архитектуру и цели усилий агентства по модернизации.

«Я думаю, что наибольшее влияние периферийные вычисления окажут на то, как они интегрируются, как они вписываются в общий план, который вы хотите реализовать в этой архитектуре, и как они взаимодействуют с другими инструментами», — сказал Карон. «Как вы отслеживаете, как обеспечиваете безопасность и как это влияет на все эти разные вещи. Я думаю, что именно здесь он окажет наибольшее влияние на то, где он улучшит различные области вашей среды и вашей архитектуры.Так что смотреть на картину в целом действительно важно ».

EINSTEIN и TIC никогда не ладили, а TIC 3.0 официально заявляет о своем разрыве

.Не паникуйте по поводу 16-летней программы кибербезопасности, известной как EINSTEIN. Но с выпуском проекта руководства по внедрению Trusted Internet Connections 3.0, по мнению отраслевых экспертов, близок конец давней и иногда сомнительной ценности программы обнаружения вторжений и предотвращения вторжений.

«Сегодняшняя концепция EINSTEIN уходит. Это должно происходить, — сказал в интервью вице-президент Zscaler Стивен Ковач, вице-президент по глобальному правительству и корпоративному соответствию. «TIC 3.0 предназначен не для того, чтобы убить EINSTEIN, а для отделения его от TIC. Я думаю, что некоторая форма EINSTEIN все еще должна существовать. Агентствам и DHS по-прежнему необходимо собирать данные телеметрии ».

Ковач сказал то, что многие федеральные руководители информационной безопасности и ИТ-директора говорили на протяжении многих лет: «Сегодня EINSTEIN предоставляет не очень полезные данные.”

Ковач сказал, что Zscaler собирает 93 поля данных через свои датчики, в то время как EINSTEIN ориентирован в основном на данные сетевого потока и блокирует известные угрозы и сигнатуры.

Сьюзи Адамс, технический директор федерального подразделения Microsoft, заявила, что в проекте руководства DHS четко указывается, что срок годности EINSTEIN ограничен, даже если в нем конкретно не говорится об этом.

«Существующая архитектура TIC предназначена для защиты агентских сетей по мере их развития в течение последних 20 лет», — сказал Адамс в интервью.«Но для облака похоже, что они пытаются перейти в нужное место, храня данные в облаке и используя машинное обучение или расширенную аналитику, чтобы понять, что происходит. Вот почему традиционный EINSTEIN будет существовать только для агентского трафика, исходящего из их собственной сети. Я думаю, что DHS также пытается развивать EINSTEIN ».

Необходимость обновления TIC и, следовательно, отказа от EINSTEIN стала очевидной, поскольку агентства страдали от задержек и других задержек при интеграции облачных сервисов с этими инструментами и архитектурами безопасности.

Однако отделение от EINSTEIN больше похоже на вишенку на торте модернизации TIC.

Ковач, Адамс и другие федеральные киберэксперты заявили, что пять проектов руководств DHS по внедрению TIC 3.0 хорошо продуманы и составлены, что дает агентствам менее предписывающий и более гибкий подход к защите данных и использованию облака. Комментарии к проектам документов должны быть представлены 31 января.

Источник: CISA

Руководство следует обновленной записке Управления по управлению и бюджету, опубликованной в сентябре.

«Благодаря новому руководству агентства теперь могут понять, какие риски они пытаются уменьшить, какие услуги они пытаются использовать, а затем шаги, как они могут это сделать», — сказал Джош Мозес, бывший руководитель кибернетического и национального отделение безопасности в офисе Федерального директора по информационным технологиям. «Я действительно думаю, что это упрощает переход в облако. Эталонная архитектура показывает, что в настоящее время существует множество дорог, ведущих в Рим, по сравнению с одним или двумя путями при предыдущих архитектурах TIC. Эта новая архитектура TIC является гораздо более гибкой с точки зрения доступа агентств к Интернету, а также с точки зрения безопасности и затрат.Это дает агентствам возможность принимать более взвешенные решения с учетом рисков ».

Это было целью многих обновленных политик OMB. Эксперты говорят, что решение федеральных лидеров придерживаться менталитета «предполагать нарушение» вместо подхода «защищать все» четко отражено в документах ИТК.

Узкое место в облаке должно исчезнуть

DHS не столько говорит агентствам, что им делать, сколько то, к каким результатам они должны стремиться.

«Обнаружение — самая важная часть этого.Если вы предполагаете, что вас взломали, вам нужно потратить время на обнаружение и автоматизацию этого обнаружения, и эти новые документы TIC — шаг в правильном направлении. Это часть системы нулевого доверия », — сказал Адамс. «Плохая вещь в том, чтобы не быть предписывающими, как TIC 2.0, заключается в том, что это оставляет множество вещей на усмотрение агентств, и это может привести к замедлению работы, потому что может не быть соглашения о реализации контроля безопасности и уровне риска для данных, а также о том, где это хранится. Мы надеемся, что более субъективное отношение к TIC предоставит агентствам больше свободы действий и не помешает внедрению облачных технологий.”

Адамс сказал, что новый подход TIC устраняет узкую точку, которая была EINSTEIN и управляемыми услугами доверенного интернет-протокола (MTIPS).

«Агентства теперь могут определять свой собственный путь для защиты своих интернет-соединений, и это очень важно», — сказала она. «Это избавляет от узкого места».

Ковач сказал, что отказ от MTIPS может быть трудным для некоторых агентств, особенно для телекоммуникационных провайдеров, потому что они использовали его так долго и привыкли к службам безопасности.По его оценкам, агентства тратят на MTIPS около 1 миллиарда долларов в год.

Росс Нодурфт, еще один бывший руководитель киберотрасли OMB, а ныне старший директор по услугам кибербезопасности в Venable, похвалил работу OMB и DHS над TIC 3.0, но сказал, что не хватает единственного стимула для перехода на новые архитектуры.

«В документах делается предположение, что агентства уже заинтересованы в принятии этих новых технологий и хотят перейти на новую архитектуру, но что побуждает их принять эти новые инструменты? Что является движущей силой? » он сказал.«Меморандум TIC отменяет другие требования TIC и дает агентствам возможность построить архитектуру TIC с более ориентированным на риски взглядом. Но зачем вносить изменения, если у вас нет на то причины? Каковы движущие силы агентств, которые используют MTIPS или другой подход и не имеют проблем? Я хотел бы, чтобы пилоты более активно пытались показать, почему стоит переход на 3.0 ».

Еще нужно связать программные точки

В черновиках документов DHS выделяет два варианта использования, но также сообщает агентствам, как разработать и представить планы для дополнительных подтверждений концепции.

Nodurft сказал, что хотел бы, чтобы поставщики играли более активную роль в разработке сценариев использования, что могло бы стать движущей силой для модернизации архитектур TIC.

Моисей, другой бывший кибер-руководитель OMB, сказал, что хотел бы, чтобы DHS и федеральный офис ИТ-директора разъяснили, как все текущие киберпрограммы, такие как TIC, непрерывная диагностика и смягчение последствий (CDM), ценные активы и Федеральная информация Закон об управлении безопасностью (FISMA) сочетается друг с другом и какие выгоды получают агентства от каждого из них.

«Как агентства могут добиться хороших результатов, снизить нагрузку на соблюдение нормативных требований и как все эти средства контроля объединяются и влияют на безопасность систем и данных агентства?» он сказал.

Ковач сказал, что существует большой отложенный спрос на более гибкий подход к TIC. Он сказал, что несколько агентств уже подготовили или готовят примеры использования TIC 3.0, чтобы начать отказываться от текущего подхода.

«Я думаю, что это будет каталог вариантов использования», — сказал он. «Удаленный сотрудник, традиционные сотрудники, международные пользователи и пользователь, использующий собственное устройство.Есть от 5 до 10 надежных вариантов использования, чтобы люди могли найти то, чего они хотят ».

Руководство по надежным подключениям к Интернету — Azure для государственных организаций

- 17 минут для чтения

В этой статье

В этой статье объясняется, как правительственные учреждения США могут использовать функции безопасности в облачных службах Azure для обеспечения соответствия инициативе Trusted Internet Connections (TIC).Он применяется к средам облачных служб Azure и Azure для государственных организаций и охватывает последствия TIC для моделей облачных служб «Инфраструктура как услуга» (IaaS) и «Платформа как услуга» (PaaS) Azure.

Обзор надежных подключений к Интернету