- Кто занимается расшифровкой записей, или Мифы об авторах стенограмм

- Расшифровка аудио на белорусском языке в текст.

- Резюме транскрибатор (расшифровка аудио и видео в текстовый формат) в Сусумане

- Что такое расшифровка аудио и видео?, DJ_Taner — Advego.com

- Расшифровка аудио и видео в текст

- Страница 110 Расшифровка аудио в текст

- Оформление курсовых работ

- Что такое шифрование и как оно работает? | автор: Privacy Guy | Privacy Guy

- Все, что вам нужно знать

- Что такое шифрование данных?

- Важные термины для программного обеспечения шифрования

- Симметричные и асимметричные ключи

- Опции шифрования данных в GoAnywhere

- Выбор подходящего программного обеспечения и метода шифрования

- Программные решения MFT с использованием шифрования

- Сценарий: низкая чувствительность, требуется защита паролем

- Сценарий: очень конфиденциальная банковская информация, FTP-соединение

- Сценарий: аутентификация с использованием пароля или открытого ключа, FTP-соединение

- Сценарий: аутентификация с помощью подписанного сертификата, FTP-соединение

- Сценарий: большие конфиденциальные файлы, FTP или рассылка по электронной почте

- Сценарий: файлы EDI, требующие подтверждения

- Сценарий: конфиденциальные файлы отправлены по электронной почте

- Как работает шифрование AES-256 для защиты ваших данных

- Разница между шифрованием и дешифрованием

- Реализация шифрования и дешифрования данных в Python

- Цезарь Шифр в Python (Учебное пособие по шифрованию текста)

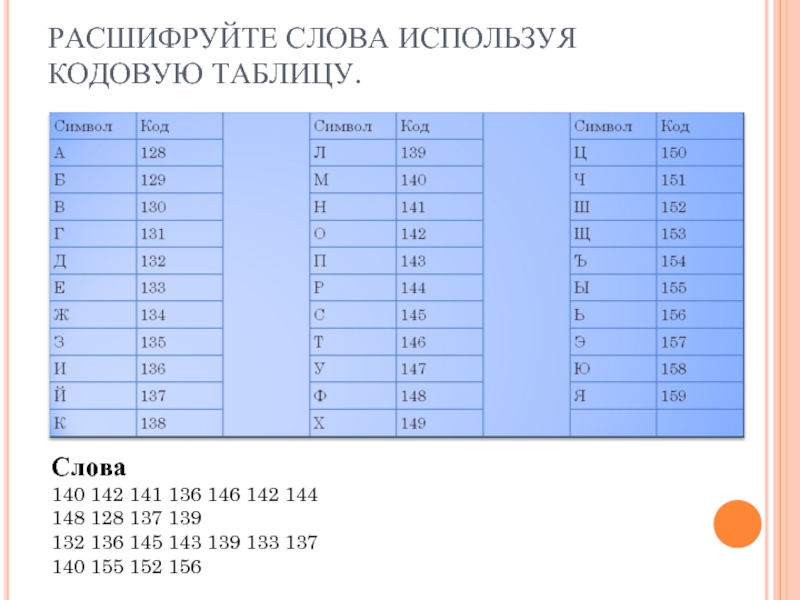

- Что такое шифр Цезаря?

- Caesar Cipher в Python

- Функция ord ()

- Функция chr ()

- Шифрование заглавных букв

- Расшифровка заглавных букв

- Шифрование чисел и знаков препинания

- Использование таблицы поиска

- Отрицательный сдвиг

- Шифрование файла

- Множественные сдвиги (шифр Виженера)

- Почему Caesar Cipher слабый?

- Заключение

- Как работает шифрование? - Гэри объясняет

Кто занимается расшифровкой записей, или Мифы об авторах стенограмм

Расшифровка аудиозаписей — кто занимается переводом аудио, видео в текст? Студенты, редакторы, профессора или доценты кафедр филологии? А может быть, любой желающий? В расшифровке аудиозаписей существует столько мифов, которые давно пора развеять…

Один из мифов, который касается расшифровки аудиозаписи, заключается в том, будто расшифровкой записей может заниматься любой. Частенько можно встретить объявление от частного лица: «Сделаю расшифровку аудио 6-7 часов записи за 1 день». Сразу можно сказать — человек ни разу в жизни не делал расшифровку аудиозаписей. Потому что думает, что расшифровка займет у него столько времени, сколько часов в записи — 1:1 [один к одному]. Множество молодых людей и девушек отправляют свои заявки на вакансии расшифровка аудиозаписей, распечатка аудиозаписей, даже не представляя, с чем им придется столкнуться. Сколько на самом деле в сфере расшифровки аудио, видео — набора, распечатки текста с голоса (речи) правил и требований.

Расшифровка аудио с большой скоростью, если работает один человек и берется сделать за 1 день больше 1 часа записи, всегда чревата пропусками и огрехами (опечатки, неверно записанное слово, неверные цифры, даты, сложные для понимания сочетания слов и цифр). Обработка устной речи при переводе в письменный текст занимает достаточно много времени, если нужно предоставить качественный результат расшифровки аудиозаписи. А ведь нужно еще время проверить расшифровку — перечитать текст (20 — 30 страниц), найти нужные слова в поисковиках, перепроверить знаки, найти опечатки в тексте расшифрованной стенограммы и исправить. Но не все думают об этом, приступая к

Молодые рассуждают логично. Расшифровка аудио — это запись слова за словом. Язык — русский. Говорят по-русски. Что здесь может быть сложного? Слушай аудио — печатай текст в Word. Сиди и записывай. За день можно таким образом расшифровать, перевести в текст часов восемь, наверное. Если постараться. И — ух, сколько заработать!

Сиди и записывай. За день можно таким образом расшифровать, перевести в текст часов восемь, наверное. Если постараться. И — ух, сколько заработать!

Все было бы так просто, если бы не было одного «но»

Или двух. Или нескольких.

Логика также должна подсказывать: если бы это было так быстро и легко (расшифровывать аудиозаписи) все бы только этим и занимались. Расшифровывали и расшифровывали бы аудиозаписи.

Но почему-то не занимаются…

Расшифровка аудиозаписей — по-прежнему та сфера работы, где нужны специалисты, готовые (морально), способные (интеллектуально и физически) к такого рода труду.

Усидчивые. Внимательные Филологи по натуре и математики по складу ума.

Что такое расшифровка аудиозаписи или видеозаписи? Это умение услышать слово и умение разгадать мысль, которая стоит за этим словом. Где эта мысль в расшифровке, в тексте начинается, где она заканчивается. Где пауза в речи случайная, а где она отделяет одну мысль от другой, одно высказывание от другого.

Ваш заказ на расшифровку аудиозаписи, видеозаписи: +7 904 64 226 79

По электронной почте: info@ima-ges.ru или ima-ges@yandex.ru

Расшифровка аудиозаписи — как перевести мысль в текст

Расшифровку записи называют: перевод голоса в текст, перевод речи в текст, транскрипт или транскрипция («расщепление», «запись по звукам», «подробная запись»), есть даже такое страшное слово — транскрибирование. Текст записывают, набирают, речь расшифровывают, распечатывают, переводят, переносят… Как только ни называется действие преобразование звука в текст. Мы называем это по-своему.

Расшифровка аудиозаписи: перевод русских слов в мысль, звучащую по-русски.

Потому что очень часто бывает так, что в расшифровке непрофессионала знакомые и понятные русские слова складываются вдруг в непонятную и невозможную для понимания мысль.

Мастер расшифровки складывает слова последовательно и верно. Единственное, с чем он работает, чтобы добиться от своего текста легкости чтения — это знаки препинания. Запятые, тире, двоеточия, скобки.

«Мы не переписываем слова, мы расшифровываем мысль», — говорим мы начинающим расшифровщикам. Переписать слова — дело не хитрое. А вот составить из них предложение… Да еще такое, чтобы оно по фактам, мысли и эмоциям соответствовало в итоге, тому, что сказал человек в аудиозаписи.

Расшифровать запись — это услышать слово, понять его. «Узнать в лицо». А если какое-то слово не знаешь, то напишешь, что угодно, но не то, что нужно. Аббревиатуры в расшифровке. Термины в расшифровке. 2-3 фразы на английском в бизнес-конференции — их ведь тоже надо расшифровать, перенести в текст. Финансовые, экономические, юридические термины в расшифровке аудио или видео записей.

В тексте расшифровки, в стенограмме хорошо бы еще правильно записывать профессиональный сленг. Ну, вот например, звучит: [парсить, комитить, сфинкс и питон]. Как слышится — и как записано в тексте расшифровки: Xkovator [‘экскаватор?] BackLink Gear [‘беклингир?] CRM [‘цэрем?]. Как звучит в речи, например PowerGUI или Workload? Можно представить. Слова в каждой сфере разные. Разные люди по-разному эти слова произносят.

Ну, вот например, звучит: [парсить, комитить, сфинкс и питон]. Как слышится — и как записано в тексте расшифровки: Xkovator [‘экскаватор?] BackLink Gear [‘беклингир?] CRM [‘цэрем?]. Как звучит в речи, например PowerGUI или Workload? Можно представить. Слова в каждой сфере разные. Разные люди по-разному эти слова произносят.

Новички в расшифровке или люди без постоянного опыта расшифровки аудио-записей не всегда могут расслышать все слова, чтобы перенести их в текст — грамотно расшифровать. Тут уже и кругозор, эрудиция, и образование (не сидение на лекциях, а образование). Написать одно слово правильно. Потом другое слово. Третье. Отделить одно слово в расшифровке от другого. Так расшифровать целое предложение. Перечитать текст. Расшифровать еще одно и еще одно. Проверить. Разделить текст расшифровки на абзацы. Страницу, полторы, две. В расшифровке аудиозаписи часа около 23 — 30 страниц (в зависимости от плотности текста).

Все бы хорошо, если бы во время расшифровки аудиозаписей приходилось работать только с одним голосом.

Но в аудиозаписи для расшифровки бывают круглые столы, семинары, конференции — и нужно подготовить стенограмму. В записи для расшифровки люди спорят, высказывая полярные мнения, перебивают друг друга. Если на видео можно подглядеть — чья эта реплика, то в аудио записи нужно ориентироваться только на слух, узнавая тембр голоса. Люди в записи говорят одновременно и параллельно. Говорят совсем не как дикторы на телевидении. Глотают слова, глотают звуки. Как послушаешь — где тут логика, где законченная мысль. Сплошные обрывки фраз, слов, мыслей.

Как расшифровывать такое аудио?

Это уже совсем другой формат работы. Совсем иначе строится расшифровка записи. Без опыта с такой расшифровкой и такой речью не справиться.

А как в расшифровке аудиозаписей, в готовом тексте не пропустить ни одной запятой. А как в расшифровке аудио, видео, в тексте заметить все опечатки. А как в большом тексте стенограммы сделать предложение таким, чтобы, читая расшифровку записи, четко слышать голос говорящего (как в аудио) и улавливать его мысль. Читать стенограмму и понимать с первого раза, а не возвращаться в муках к началу текста, теряя смысл по дороге к финальной точке…

А как в расшифровке аудио, видео, в тексте заметить все опечатки. А как в большом тексте стенограммы сделать предложение таким, чтобы, читая расшифровку записи, четко слышать голос говорящего (как в аудио) и улавливать его мысль. Читать стенограмму и понимать с первого раза, а не возвращаться в муках к началу текста, теряя смысл по дороге к финальной точке…

А как при расшифровке речи записывать реплики, если в аудиозаписи они звучат, накладываясь друг на друга? А как научиться обозначать участников в расшифровке аудиозаписи, узнавая их по голосам? А что делать, если слово в аудиозаписи или видеозаписи звучит неразборчиво — пропустить или обозначить? Как это сделать — как расшифровать аудио и перевести его в текст.

Столько вопросов! Не получается, что «любой может». Получается, что в расшифровке, как и в любой другой профессии, не может быть «случайных людей».

© Свежие Материалы.

Расшифровку «Свежие Материалы» вы можете заказать: +7 904 64 226 79

Отправить файл на расшифровку: info@ima-ges. ru ; ima-ges@yandex.ru

ru ; ima-ges@yandex.ru

Заказать расшифровку на сайте >> Заказ на сайте

теги: Расшифровка аудио Расшифровка видео Расшифровка аудиозаписей вакансии Расшифровка видеозаписей Расшифровка видеозаписи Расшифровка видео Расшифровка аудиозаписи Расшифровка аудио Расшифровать аудиозапись Расшифровать видеозапись Аудио в Текст Перевод аудио записи в текст Услуги по расшифровке аудиозаписи Москва Петербург Профессиональная Расшифровка аудиозаписей Перевод аудио в текст Word Расшифровка конференций и семинаров Расшифровка судебных заседаний Свежие Материалы Расшифровать — перевести аудио в текст ворд Перевод аудио в текст — расшифровка аудио-записей Расшифровка аудиофайлов интервью конгрессов Расшифровка аудиозаписи Расшифровать аудио записи Текст Расшифровать голос в текст Расшифровка аудиозаписи Аудио Текст Речь в текст расшифровать запись с мп3 в ворд Расшифровка Расшифровщик стенограмм вакансии расшифровка аудиозаписей работа расшифровщик аудио Свежие Материалы

Расшифровка аудиозаписи (аудио текст) Расшифровка видеозаписи. Цены. Форма заказа.

Расшифровка аудиозаписи (аудио текст) Расшифровка видеозаписи. Цены. Форма заказа.+ 7 904 64 226 79

Звонки по России

Текст опубликован: 31.07 2010 год, (c) ima-ges.ru

Расшифровка аудио на белорусском языке в текст.

Расшифровка аудио на белорусском языке в текст.Только для грамотных, внимательных и ответственных Белорусов!

Внимание! Если у вас плохо с белорусской грамматикой и пунктуацией — ищите другой проект, давайте экономить наше время, иначе обидно будет пройти обучение и вылететь с хорошего проекта из-за неграмотности после первого тестирования.

Работа происходит в специальной программе компании-заказчика по ссылке в интернете.

Стоимость расшифровки 1 минуты аудио – 0,7-0,8 Br (бел. рубля).

Оплата на банковскую карту или другим удобным способом.

Никаких предварительных взносов или оплат со стороны работника не требуется.

Проводится обучение через скайп с ответами на все вопросы, выдаются все инструкции, как текстовые, так и видео материалы.

Обратите внимание, что работа регулярная и хорошо оплачиваемая. Если Вы планируете поработать всего лишь 1 день/неделю/месяцок и потом попрощаться, то просьба не писать. График работы обсуждается, желательное минимальное время работы — 3 часа в день или минимум 15 минут расшифрованных записей. Больше сделаете — больше заработаете, ограничений нет.

Пожалуйста, указывайте адрес почты и скайп для обратной связи. Без этих данных заявки рассматриваться не будут.

Обязательные требования для работы:

— отличная грамматика и пунктуация белорусского языка, хороший слух.

— достаточно мощный компьютер (древний динозавр который запускается 2 минуты не подойдет) или хороший рабочий ноутбук с мышкой, наушники.

— базовые знания по работе с ПК, устойчивое интернет-соединение.

— Скайп для общения и консультаций, гугл почта, а также умение работать с google почтой и google документами и таблицами.

— банковская карта Visa или Mastercard (или другой удобный способ оплаты по выбору).

Город: Таганрог

Вид предложения: Удаленная работа (постоянное сотрудничество)

Оплата: с банковской карты физлица

Категория: Тексты / Нейминг / Постинг

Добавлено: 16.10.2020 в 19:38

Резюме транскрибатор (расшифровка аудио и видео в текстовый формат) в Сусумане

Сегодня все работодатели публикующие вакансии транскрибатор (расшифровка аудио и видео в текстовый формат), требуют отправить резюме для более подробного знакомства с кандидатом. Резюме транскрибатор (расшифровка аудио и видео в текстовый формат) сегодня удобно составить и разместить на сайте Работа 7 Сусуман. Всем соискателям кому интересны свежие вакансии транскрибатор (расшифровка аудио и видео в текстовый формат) в Сусумане, могут составить резюме онлайн, разместить на сайте Работа 7 Сусуман, или отправить работодателю, вакансии которого вас заинтересовали. Работодатели смогут без проблем самостоятельно найти резюме транскрибатор (расшифровка аудио и видео в текстовый формат) в Сусумане и выбрать понравившегося кандидата, или получать уведомления в личном кабинете о присланных резюме транскрибатор (расшифровка аудио и видео в текстовый формат) от соискателей.

Сегодня сайт поиска вакансий Работа 7 Сусуман предлагает свежие вакансии от прямых работодателей с достойной оплатой труда. Для удобства соискателям доступны: поиск вакансий по профессиям, вакансии по разделам работа вахтой, работа без опыта, вакансии для студентов, подборка вакансий конкретного работодателя (компании) составление резюме онлайн. Работодателям доступно публикация вакансий, просмотр базы резюме для самостоятельного поиска кандидатов. Работа 7 в Сусумане это свежие вакансии, огромная база резюме транскрибатор (расшифровка аудио и видео в текстовый формат) в Сусумане, и работа для всех желающих.

Резюме на вакансию транскрибатор (расшифровка аудио и видео в текстовый формат)

Сегодня все работодатели публикующие вакансии транскрибатор (расшифровка аудио и видео в текстовый формат), требуют отправить резюме для более подробного знакомства с кандидатом. Резюме транскрибатор (расшифровка аудио и видео в текстовый формат) сегодня удобно составить и разместить на сайте Работа 7 Сусуман. Всем соискателям кому интересны свежие вакансии транскрибатор (расшифровка аудио и видео в текстовый формат) в Сусумане, могут составить резюме онлайн, разместить на сайте Работа 7 Сусуман, или отправить работодателю, вакансии которого вас заинтересовали. Работодатели смогут без проблем самостоятельно найти резюме транскрибатор (расшифровка аудио и видео в текстовый формат) в Сусумане и выбрать понравившегося кандидата, или получать уведомления в личном кабинете о присланных резюме транскрибатор (расшифровка аудио и видео в текстовый формат) от соискателей.

Всем соискателям кому интересны свежие вакансии транскрибатор (расшифровка аудио и видео в текстовый формат) в Сусумане, могут составить резюме онлайн, разместить на сайте Работа 7 Сусуман, или отправить работодателю, вакансии которого вас заинтересовали. Работодатели смогут без проблем самостоятельно найти резюме транскрибатор (расшифровка аудио и видео в текстовый формат) в Сусумане и выбрать понравившегося кандидата, или получать уведомления в личном кабинете о присланных резюме транскрибатор (расшифровка аудио и видео в текстовый формат) от соискателей.

транскрибатор (расшифровка аудио и видео в текстовый формат) — резюме в Сусумане

Сегодня сайт поиска вакансий Работа 7 Сусуман предлагает свежие вакансии от прямых работодателей с достойной оплатой труда. Для удобства соискателям доступны: поиск вакансий по профессиям, вакансии по разделам работа вахтой, работа без опыта, вакансии для студентов, подборка вакансий конкретного работодателя (компании) составление резюме онлайн. Работодателям доступно публикация вакансий, просмотр базы резюме для самостоятельного поиска кандидатов. Работа 7 в Сусумане это свежие вакансии, огромная база резюме транскрибатор (расшифровка аудио и видео в текстовый формат) в Сусумане, и работа для всех желающих.

Работодателям доступно публикация вакансий, просмотр базы резюме для самостоятельного поиска кандидатов. Работа 7 в Сусумане это свежие вакансии, огромная база резюме транскрибатор (расшифровка аудио и видео в текстовый формат) в Сусумане, и работа для всех желающих.

Что такое расшифровка аудио и видео?, DJ_Taner — Advego.com

Тип текста: ЛюбойКопирайтингРерайтинг без источникаПеревод

Язык: ЛюбойRussian — РусскийEnglishGermany — DeutschSpanish — EspañolFrench — FrançaisChinese — 中国Ukrainian — УкраїнськаJapanese — 日本のPortuguese — PortuguêsPolish — PolskiItalian — ItalianoTurkish — TürkArabic — العربيةVietnamese — tiếng ViệtKorean — 한국의Urdu — اردوPersian — فارسیHindi — हिन्दीDutch — HollandskFinnish — suomalainenAnother language — другой язык

Тематика: ЛюбаяБез тематикиIT, софтАвиация, военная техника, ГОАвто, мотоАзартные игры, казино, покерБытовая техникаДизайн и предметы интерьераДомашние животныеДомашние растения, цветы, растительный мирЗакон и ПравоИгрушки, товары для детейИнтернет-маркетинг, SEO, SMM, создание сайтовИстория, религия, традиции и обрядыКиноКомпьютерные игры, видеоигры и приставкиКрасота и здоровье, питание, диеты, фитнесКулинарияКультура и искусствоЛандшафтный дизайн и архитектураМатериалы 18+Мебель и аксессуарыМедицина, лечение и профилактика болезнейМобильные игры и приложенияМода и СтильМузыкаНаука, открытия, высокие технологииНедвижимостьНепознанное: фэн-шуй, астрология, гороскопыОбразование, учеба, тренингиОтдых, активные игры, охота и рыбалкаОтношения, знакомства, личная жизньПолиграфия, рекламная продукция, маркетингПолитика: аналитика и обзорыПраздники и торжества, свадьбаПрирода и экологияПромышленность и оборудованиеПсихологияРабота и карьера, фрилансРемонт и обустройствоРукоделие, хобби, handmadeСад и огород, сельское хозяйствоСемья, воспитание детей, беременность и родыСобственный бизнес, ForexСпорт и спортивный инвентарь, велотехникаСтихи и поздравленияСтроительный инструмент и материалы, садовая техникаСтроительство домов, дачное хозяйствоТуризм, достопримечательностиУслуги и сервисФинансы, банки и кредиты, экономикаФототехника, искусство фотографииЭлектроника: гаджеты, мобильные телефоны, компьютеры, телевизорыЮмор

Расшифровка аудио и видео в текст

Транскрибация – востребованная услуга сегодня на рынке. Это перевод звучащей речи в текст. Речь может быть записана и представлена в виде аудио- и видеофайлов разных форматов.

Это перевод звучащей речи в текст. Речь может быть записана и представлена в виде аудио- и видеофайлов разных форматов.

Особенности транскрибации

При кажущейся простоте расшифровка аудио- и видеофайлов и перевод их в текст довольно сложная и кропотливая работа.

Специалисту необходимо максимально точно и грамотно передать всё, что он услышал. Кроме того, необходимо соблюсти единство стиля, исключить двусмысленные слова и фразы, передать все тонкости и особенности речи, обеспечить легкость для чтения и восприятия.

Кому и когда необходима транскрибация

Транскрибация востребована среди широкого круга заказчиков:

- Режиссеры – когда необходимо создать субтитры к фильму.

- Журналисты – для расшифровки различных интервью, записанных для быстроты и удобства на диктофон.

- Студенты – для расшифровки лекций и семинаров.

- Предприниматели – для расшифровки телефонных разговоров, из которых потом можно составить обучающие материалы для сотрудников.

- Расшифровка для суда – одна из самых сложных и востребованных услуг. В случае, когда суд не готов приобщить к делу аудио- или видеофайл, его переводят в текст.

Как мы работаем

После согласования и оформления заказа наши специалисты выполняют работу в установленные сроки. Отдельно отметим, что после расшифровки аудио- или видеозаписи текст обязательно проверяется редактором и уже только после этого отправляется к заказчику.

На выходе вы получаете текстовый файл, оформленный в соответствии с вашими требованиями.

От чего зависят сроки и стоимость работы

Сроки и стоимость работ по транскрибации зависят от нескольких факторов:

- Длина файла (сколько минут).

- Язык файла.

- Наличие специальной терминологии, жаргона, диалекта.

- Количество голосов.

- Качество записи, технические помехи.

- Темп речи, шумовой фон.

Всё это отдельно обговаривается с нашими специалистами при оценке заказа. Для того чтобы оценить стоимость расшифровки вашего аудиофайла, позвоните нам по телефону +7 (831) 419-19-10.

Как ускорить работу?

Зачастую заказчикам необходимо выполнить заказ по переводу аудиодорожки в текст срочно. Мы всегда идем навстречу и выполняем работу в максимально короткие сроки. Но даже в этом случае мы не пользуемся для ускорения работы различными онлайн-сервисами для транскрибации. Мы выполняем расшифровку только вручную.

Поэтому в нашей работе исключены любого рода неточности и ошибки.

Если вы решили заказать транскрибацию или вам нужно оценить стоимость перевода аудио- или видеофайла в текст, звоните нам по телефону +7 (831) 419-19-10. Наши специалисты ответят на все ваши вопросы.Страница 110 Расшифровка аудио в текст

Расшифровка аудио в текст

Расшифровать аудиозапись в файл *.

doc. Длительность записи — 9,5 минут. Ссылка на файл будет дана исполнителю Хорошо и быстро. Спасибо! (21:41) 18 Марта 2012 Владислав +1 40 Обработка данных 1 час.

doc. Длительность записи — 9,5 минут. Ссылка на файл будет дана исполнителю Хорошо и быстро. Спасибо! (21:41) 18 Марта 2012 Владислав +1 40 Обработка данных 1 час.Расшифровка аудио в текст

Расшифровать аудиозапись в файл *.doc. Длительность записи — 8,5 минут. Ссылка на файл будет дана исполнителю Спасибо. Всё как надо. (21:21) 18 Марта 2012 Дарья +1 30 Обработка данных 55 минут.

Расшифровка аудио в текст

Расшифровать аудиозапись в файл *.doc. Длительность записи — 4,5 минут. Ссылка на файл будет передана исполнителю. Все сделано быстрее срока! Спасибо. (21:20) 18 Марта 2012 Марика +1 20 Обработка данных 48 минут.

Расшифровка аудио в текст

Расшифровать аудиозапись в файл *.doc. Длительность записи — 10 минут. Ссылка на файл будет передана исполнителю. Всё сделано быстро и хорошо! (22:03) 18 Марта 2012 Дарья Курепина +1 40 Обработка данных 1 час.

Сделать на insales.ru магазин

Сделать интернет магазин на insales.

ru. Категории такие же. как на http://4est-studio.ru Отличное исполнение. В срок и без лишних вопросов. Буду работать еще (13:46) 19 Марта 2012 Фаина Яковлева +1 300 Другое(Личный помощник) 3 часа.

ru. Категории такие же. как на http://4est-studio.ru Отличное исполнение. В срок и без лишних вопросов. Буду работать еще (13:46) 19 Марта 2012 Фаина Яковлева +1 300 Другое(Личный помощник) 3 часа.Рерайт

Необходимо выполнить рерайт большого количества текстов по 300-400 знаков. Оплата 5 р. за текст. Отличная работа! Качественно и быстрее чем можно себе представить! (15:49) 19 Марта 2012 Дарья +1 50 Рерайт 2 часа.

Найти реферат

Найти в инете реферат не менее 10 страниц по следующей теме: Конец войны 1812 года. Образ Кутозова в романе либо Когда и как война приобретает народный характер Реферат по произведению Толстого Война и Мир! Спасибо! Прекрасный исполнитель! (14:16) 19 Марта 2012 Роман Гагаев +1 10 Другое(Личный помощник) 11 минут.

Разместить ссылку в соцсетях

разместить ссылки в соцсетях Сделал даже больше чем договаривались. Будем работать (15:00) 19 Марта 2012 Владислав +1 100 Виртуальный ассистент 1 час.

Комментарий в Facebook

Адрес поста: http://www.facebook.com/photo.php?fbid=347841125266649&set=a.347841115266650.104732.202633433120753&type=1&theater Оставить комментарий: Скажите, а планируете ли вы приглашать к инициативе других акционеров НорНикеля? (13:33) 19 Марта 2012 Андрей Бебко +1 50 Другое(Продвижение/Раскрутка) 9 минут.

разместить отзыв на я. маркете

алгоритм 1. Вы отзываетесь на задание — я утверждайю вас исполнителем. 2. Вы высылаете мне адрес своей почты — я отправляю на неё ссылку на магазин, на который требуется разместить отзыв и текст самого отзыва (важно делать это именно через почту, чтобы модераторы Яндекса не увидели, что заход на сайте произошёл с Воркзиллы). 3. Вы заходите по ссылке, размещаете отзыв, ставите оценку магазину — 5 звёзд — я подтверждаю оплату. Время, которое вы потратите на выполнение задания — 30 секунд, не больше. Важно! Исполнитель должен быть из России, иначе отзыв могут не пропустить модераторы Маркета.

(13:32) 19 Марта 2012 максим клопов +1 10 Интернет маркетинг 5 минут.

(13:32) 19 Марта 2012 максим клопов +1 10 Интернет маркетинг 5 минут.Расшифровка текста: заголовок задания, текст задания (подробное описание, см. примеры), отзывы на work-zilla.com официальный сайт, дата размещения, исполнитель / имя пользователя на бирже wz, кто выполнил задание, оценка заказчика / изменение рейтинга после выполнения работы, цена работы / стоимость задания, категория задания, время на выполнение задания удаленного задания на дому, поиск исполнителя на бирже воркзилла ком:

Ни пуха ни пера, реализуйте аналогичные задачи на вз и увеличивайте свой рейтинг вз и звездочки! Уточняйте свои предположения на официальном сообществе во вконтакте vk.com/workzillacom и vk.com/profworkzilla

В наличие адреса почтовых ящиков электронной почты заказчиков work-zilla.com (нет в паблике: 1000 контактов заказчиков; по базе данных можно сделать под заказ выборку по различным заданиям и категориям, которые данные заказчики оплачивали на бирже фриланса воркзилла) – по вопросам приобретения данной базы электронных адресов вз и/или предолжения по монетизации присылайте письмо на profworkzilla [собака] bk.

ru с темой «контакты заказчиков воркзиллы«.

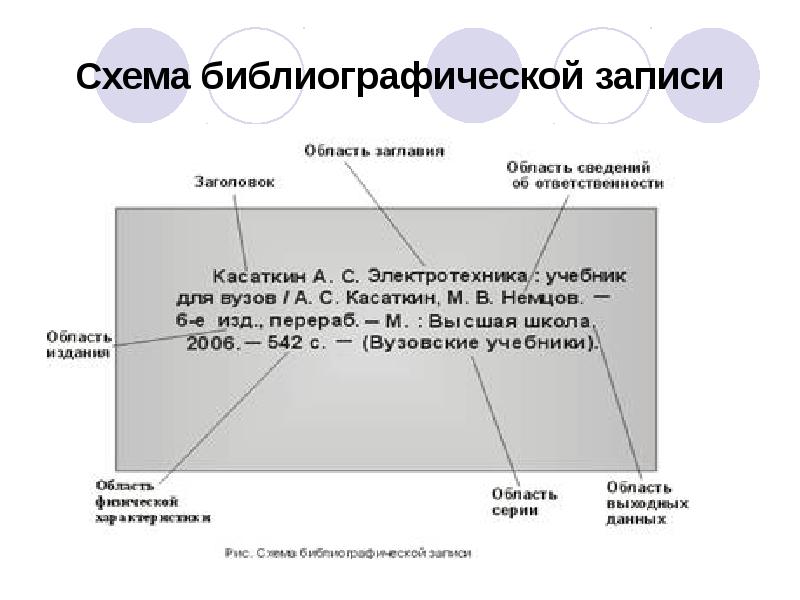

ru с темой «контакты заказчиков воркзиллы«.Оформление курсовых работ

6. Оформление таблиц

Числовой материал может быть оформлен в виде таблиц.

Над правым верхним углом таблицы помещают надпись «Таблица» с указанием ее номера без знака N, например: «Таблица 4.1».

Таблицы, за исключением таблиц приложений, можно нумеровать арабскими цифрами сквозной нумерацией.

Рекомендуется нумеровать таблицы в пределах раздела. В этом случае номер таблицы состоит из номера раздела и порядкового номера таблицы в разделе, разделенных точкой.

Строка с надписью «Таблица» должна иметь абзацные интервалы до и после по 6 пт.

Таблица должна иметь название, которое следует выполнять строчными буквами (кроме первой прописной) и помещать под обозначением таблицы. Название таблицы выравнивается по центру и не имеет абзацного отступа.

Заголовки граф и строк таблицы начинаются с прописных букв, а заголовки подграф со строчных. Разделять заголовки и подзаголовки боковика и граф диагональными линиями не допускается. Заголовки граф могут быть записаны параллельно или перпендикулярно (при необходимости) строкам таблицы.

Минимальный размер шрифта в таблице принимается равным 12 пт.

На все таблицы должна быть ссылка по документу вида: «в табл. 4.1», «см. таблицу 4.1» и т.п.

Минимальная высота строки в таблице равна 8 мм.

Если таблица размещается на нескольких страницах то ее делят на части, помещая одну часть под другой или рядом, при этом в каждой части таблицы добавляют строку с нумерацией столбцов или строк. Нумерация столбцов или строк в таком случае должна быть выполнена шрифтом на 2 пт меньшим, чем остальной текст в таблице.

При переносе таблицы на новый лист надо смотреть за тем, чтобы на одной странице оставалось не менее 3 строк помимо заголовка таблицы.

Слово «Таблица» указывают один раз в начале таблицы, а над другими частями пишут слова «продолжение табл. ….» или «окончание табл. …» с указанием номера таблицы. Слово «продолжение…» или «окончание…» ставится в зависимости от того, кончается ли таблица на данном листе. Название при этом помещают только в начале таблицы.

Допускается помещать таблицу вдоль длинной стороны листа (то есть на листе альбомной ориентации).

Пример оформления таблицы с расположением таблицы на 2-х и более листах:

Рекомендуется оформление таблиц на отдельных листах, следующих за непосредственными ссылками на них. В этом случае исключаются ошибки, связанные с совместным форматированием текстовых и графических файлов. Большие таблицы, иллюстрации и распечатки ПЭВМ допускается выполнять на листах бумаги формата A3 (297 х 420 мм).

Что такое шифрование и как оно работает? | автор: Privacy Guy | Privacy Guy

Большинство поисковых систем, независимо от того, отслеживают ли они вас, шифруют ваши поисковые данные. Именно так поисковые системы, включая Google, Yahoo и Search Encrypt, защищают информацию своих пользователей. Google, собирающий массу пользовательских данных, обязан защищать эту информацию. SSL-шифрование — это стандарт защиты конфиденциальной информации для поисковых систем и других веб-сайтов.

Шифрование — это процесс кодирования сообщения или файла таким образом, чтобы его могли прочитать только определенные люди.Шифрование использует алгоритм для шифрования или шифрования данных, а затем использует ключ для принимающей стороны, чтобы расшифровать или расшифровать информацию. Сообщение, содержащееся в зашифрованном сообщении, называется открытым текстом. В зашифрованной, нечитаемой форме он называется зашифрованным текстом.

Основные формы шифрования могут быть такими же простыми, как переключение букв. По мере развития криптографии криптографы добавляли больше шагов, и расшифровка становилась все труднее. Колеса и шестерни будут объединены для создания сложных систем шифрования.Компьютерные алгоритмы заменили механическое шифрование.

Шифрование использует алгоритмы для шифрования вашей информации. Затем он передается принимающей стороне, которая может расшифровать сообщение с помощью ключа. Есть много типов алгоритмов, которые включают разные способы скремблирования и последующего дешифрования информации.

Ключи обычно генерируются с помощью генераторов случайных чисел или компьютерных алгоритмов, имитирующих генераторы случайных чисел. Более сложный способ создания ключей компьютерами — использование движения мыши пользователя для создания уникальных семян.Современные системы с прямой секретностью предполагают создание нового ключа для каждого сеанса, чтобы добавить еще один уровень безопасности.

Ключ: Случайная строка битов, созданная специально для скремблирования и дескремблирования данных. Они используются для шифрования и / или дешифрования данных. Каждый ключ уникален и создается с помощью алгоритма, чтобы гарантировать его непредсказуемость. Более длинные ключи сложнее взломать. Общая длина ключа составляет 128 бит для алгоритмов с симметричным ключом и 2048 бит для алгоритмов с открытым ключом.

- Закрытый ключ (или симметричный ключ): Это означает, что ключи шифрования и дешифрования совпадают.У двух сторон должен быть один и тот же ключ, прежде чем они смогут обеспечить безопасную связь.

- Открытый ключ: Это означает, что ключ шифрования опубликован и доступен для всех. Только принимающая сторона имеет доступ к ключу дешифрования, который позволяет им прочитать сообщение.

Cipher: Алгоритм, используемый для шифрования или дешифрования. Это набор шагов, которые выполняются как процедура для шифрования информации. Существует два основных типа шифров: блочные шифры и потоковые шифры.

Алгоритм: Алгоритм — это процедура, которой следует процесс шифрования. Конкретный алгоритм называется шифром или кодом. Есть много типов алгоритмов шифрования. Цель шифрования и уровень безопасности определяют наиболее эффективное решение. Triple DES, RSA и Blowfish — это некоторые примеры алгоритмов шифрования или шифров.

Расшифровка: Процесс переключения нечитаемого зашифрованного текста на читаемую информацию.

Криптоанализ: Изучение шифров и криптосистем с целью поиска в них слабых мест, которые позволили бы получить доступ к информации без знания ключа или алгоритма.

Частотный анализ : Метод, используемый для взлома шифра. Те, кто пытается расшифровать сообщение, будут изучать частоту появления букв или групп букв в зашифрованном тексте. Поскольку одни буквы встречаются чаще, чем другие, частота букв может раскрывать части зашифрованного сообщения. Хотя этот метод был эффективен при взломе старых методов шифрования, он неэффективен против современного шифрования.

Search Encrypt использует несколько методов шифрования для обеспечения максимальной безопасности.Все запросы к Search Encrypt выполняются через SSL (уровень защищенных сокетов), который является предпочтительным методом для веб-сайтов, которые имеют дело с конфиденциальной информацией, такой как финансовая информация, номера социального страхования или пароли.

В отличие от базового шифрования, которое использует один ключ, SSL использует совместно открытый и закрытый ключи для создания безопасного соединения. Такие сайты, как Google, которые отслеживают данные пользователей, используют этот метод для шифрования информации о своих пользователях.

Чтобы еще больше защитить информацию наших пользователей, мы используем краткосрочный ключ для шифрования истории поиска на стороне клиента.Это означает, что даже если кто-то получит доступ к вашему компьютеру, ваши поиски исчезнут. Срок действия короткоживущего ключа истек, и информация не может быть расшифрована. Search Encrypt использует этот ключ с истекающим сроком действия для обеспечения идеальной прямой секретности.

Все, что вам нужно знать

Что такое шифрование данных?

Шифрование — это метод кодирования данных (сообщений или файлов), так что только авторизованные стороны могут читать или получать доступ к этим данным. Программное обеспечение шифрования использует сложные алгоритмы для шифрования отправляемых данных.После получения данные могут быть дешифрованы с помощью ключа, предоставленного отправителем сообщения. Эффективность технологии шифрования определяется силой алгоритма, длиной ключа и пригодностью выбранной системы шифрования.

Поскольку шифрование делает информацию нечитаемой для неавторизованной стороны, информация остается частной и конфиденциальной, независимо от того, передается ли она или хранится в системе. Неавторизованные стороны не увидят ничего, кроме неорганизованной сборки байтов.Кроме того, технология шифрования может гарантировать целостность данных, поскольку некоторые алгоритмы предлагают защиту от подделки и подделки. Способность технологии защищать информацию требует, чтобы ключи шифрования и дешифрования должным образом управлялись уполномоченными сторонами.

Чтобы получить представление о том, как можно использовать шифрование данных в своей организации, полезно сначала ответить на вопрос «что такое для шифрования данных », а также узнать, какие типы шифрования доступны вам и вашей организации.

Вебинар: Как автоматизировать шифрование PGP

Важные термины для программного обеспечения шифрования

- Алгоритм — Также известные как шифры, алгоритмы — это правила или инструкции для процесса шифрования. Тройной DES, RSA и AES являются примерами алгоритмов шифрования или шифров.

- Расшифровка — Процесс преобразования нечитаемого зашифрованного текста в читаемую информацию.

- Ключ — рандомизированная строка битов, используемая для шифрования и / или дешифрования данных.Каждый ключ уникален, а более длинные ключи сложнее сломать. Общая длина ключа составляет 128 и 256 бит для закрытых ключей и 2048 бит для открытых ключей. С GoAnywhere Open PGP Studio вы получаете полный контроль над своими ключами PGP и можете быстро и легко выбирать, какие алгоритмы вы хотите поддерживать с помощью своих ключей.

Симметричные и асимметричные ключи

Существует два типа систем криптографических ключей: симметричные и асимметричные.

При использовании симметричной системы ключей (также известной как система секретных ключей) все стороны имеют один и тот же ключ.Ключи могут использоваться для шифрования и дешифрования сообщений и должны храниться в секрете, иначе безопасность будет поставлена под угрозу. Чтобы стороны могли получить один и тот же ключ, должен существовать способ надежного распределения ключей. Хотя это возможно, необходимые меры безопасности могут сделать эту систему непрактичной для широкого и коммерческого использования в открытой сети, такой как Интернет. Системы с асимметричными ключами могут решить эту проблему.

В системе с асимметричным ключом (также известной как система открытого / закрытого ключей) используются два ключа.Один ключ хранится в секрете и поэтому называется «закрытым ключом». Другой ключ становится широко доступным для всех, кто в нем нуждается, и называется «открытым ключом». Закрытый и открытый ключи математически связаны, так что информация, зашифрованная открытым ключом, может быть дешифрована только соответствующим закрытым ключом.

Опции шифрования данных в GoAnywhere

GoAnywhere, решение управляемой передачи файлов (MFT) , предоставляет несколько различных функций с различными стандартами шифрования для защиты конфиденциальности и целостности данных вашей организации.С помощью GoAnywhere конфиденциальные зашифрованные файлы защищены как при передаче, так и при хранении.

Выбор подходящего программного обеспечения и метода шифрования

При выборе применяемых стандартов шифрования необходимо учитывать несколько факторов. Гибкость программного обеспечения для шифрования GoAnywhere позволяет вам выбирать стандарт шифрования для каждой отдельной передачи. Прежде чем выбрать используемый стандарт шифрования, задайте следующие вопросы:

- Насколько конфиденциальны данные, которыми обмениваются?

- Как будут передаваться данные (например, FTP, электронная почта, HTTP)?

- Обмениваются ли большие файлы (которые следует сжать)?

- Следует зашифровать файлы (перед передачей) или следует зашифровать соединение?

- Какие стандарты шифрования поддерживает ваш торговый партнер?

Торговый партнер может диктовать стандарты шифрования, которые они поддерживают.Например, многие банковские учреждения требуют от своих клиентов шифрования файлов с использованием стандарта шифрования Open PGP.

Программные решения MFT с использованием шифрования

Сценарий: низкая чувствительность, требуется защита паролем

Вам необходимо отправить файл с прайс-листом вашим клиентам по электронной почте. Вы хотите, чтобы клиенты могли легко открыть файл. Цена. информация списка не является особо конфиденциальной, но вы хотели бы, по крайней мере, защитить ее паролем.

Рекомендация: ZIP с шифрованием AES

Сценарий: очень конфиденциальная банковская информация, FTP-соединение

Вам необходимо отправить в банк информацию о прямом депозите из платежной ведомости.Это считается очень конфиденциальной информацией. Банк хочет, чтобы вы отправляли эту информацию через стандартное FTP-соединение.

Рекомендация: Открыть PGP

Сценарий: аутентификация с использованием пароля или открытого ключа, FTP-соединение

Ваш торговый партнер хочет обменяться с вами информацией через безопасное FTP-соединение. Этот торговый партнер хочет аутентифицировать вашу компанию с помощью пароля или открытого ключа.

Рекомендация: SFTP (протокол передачи файлов SSH)

Сценарий: аутентификация с помощью подписанного сертификата, FTP-соединение

Ваш торговый партнер хочет обменяться с вами информацией через безопасное FTP-соединение.Этот торговый партнер хочет подтвердить вашу компанию с помощью подписанного сертификата.

Рекомендация: FTPS (FTP через SSL)

Сценарий: большие конфиденциальные файлы, FTP или рассылка по электронной почте

Вам необходимо отправить своим поставщикам заказы на покупку, которые вы считаете достаточно конфиденциальными. Файлы могут быть довольно большими по размеру и должны быть сжаты. Заказы на покупку могут быть отправляется через стандартные FTP-соединения или по электронной почте.

Рекомендация: ZIP с шифрованием AES, Secure Mail или OpenPGP

Сценарий: файлы EDI, требующие подтверждения

Вам необходимо безопасно отправить информацию EDI торговому партнеру, и вам нужно подтверждение того, что они получили именно те документы, которые вы им отправили.

Рекомендация : AS2 (S / MIME через HTTP / S) или AS4

Сценарий: конфиденциальные файлы отправлены по электронной почте

Вам необходимо отправить конфиденциальную информацию в теле сообщения электронной почты.

Рекомендация: Безопасная электронная почта

Независимо от того, какой сценарий нужен вам и вашим торговым партнерам, когда дело доходит до шифрования, с GoAnywhere проще обеспечить безопасность передачи файлов.

Попробуйте сами в течение 30 дней бесплатно!

Как работает шифрование AES-256 для защиты ваших данных

Киберпреступники всегда в поисках слабых звеньев, которые можно взломать и взломать.Как могут пользователи, особенно в этом мире, который становится все более взаимосвязанным, иметь полную уверенность в том, что их данные в безопасности, где бы они ни находились?

Шифрование — один из наиболее распространенных способов защиты конфиденциальных данных. Шифрование работает путем преобразования обычного текста в зашифрованный текст, который состоит из, казалось бы, случайных символов. Расшифровать его могут только те, у кого есть специальный ключ. AES использует шифрование с симметричным ключом, которое предполагает использование только одного секретного ключа для шифрования и дешифрования информации.

Advanced Encryption Standard (AES) — это первый и единственный общедоступный шифр, одобренный Агентством национальной безопасности США (NSA) для защиты совершенно секретной информации. Впервые AES назывался Rijndael в честь двух его разработчиков, бельгийских криптографов Винсента Реймена и Джоан Дэемен.

На следующем рисунке показано, как работает шифрование с симметричным ключом:

Рисунок 1. Шифрование с симметричным ключом

AES-256 с длиной ключа 256 бит поддерживает самый большой размер битов и практически не может быть взломан грубой силой в зависимости от текущей вычислительной мощности, что делает его самым надежным стандартом шифрования.В следующей таблице показано, что возможные комбинации клавиш экспоненциально увеличиваются с размером ключа.

Размер ключа | Возможные комбинации |

1 бит | 2 |

2 бита | 4 |

4 бита | 16 |

8 бит | 256 |

16 бит | 65536 |

32 бита | 4.2 х 10 9 |

56 бит (DES) | 7,2 х 10 16 |

64 бита | 1,8 x 10 19 |

128 бит (AES) | 3,4 х 10 38 |

192 бит (AES) | 6.2 х 10 57 |

256 бит (AES) | 1,1 х 10 77 |

Таблица 1. Размеры ключей и соответствующие возможные комбинации для взлома методом грубой силы.

Источник: https://www.eetimes.com/document.asp?doc_id=1279619#

SecurEncrypt: Надежное шифрование AES-256 на устройствах флэш-памяти ATP

Устройства флэш-памяти ATP с поддержкой SecurStor оснащены SecurEncrypt с шифрованием AES-256 для защиты данных от несанкционированного доступа.

Они используют аппаратный набор модулей безопасности и механизм AES. Когда хост записывает данные на устройство флэш-памяти, генератор случайных чисел (RNG) генерирует 256-битный симметричный ключ шифрования, который передается механизму AES. Механизм AES шифрует простой текст (исходные данные) в зашифрованный текст (зашифрованные данные) и отправляет его во флеш-память NAND для хранения.

И наоборот, если хост хочет получить данные с запоминающего устройства, механизм AES расшифровывает зашифрованный текст во флэш-памяти NAND, а затем передает данные на хост в виде простого текста.Процесс шифрования / дешифрования выполняется на уровне флэш-памяти и не требует вмешательства хоста, поэтому не происходит снижения производительности и не замедляется передача данных.

Рисунок 2. Механизм шифрования AES-256 в ATP SecurEncrypt

ATP SecurStor: защита без шифрования

SecurEncrypt, использующий шифрование AES-256, является одним из компонентов ATP SecurStor, многоуровневого пакета безопасности, который защищает данные с помощью множества опций, помимо шифрования данных в состоянии покоя.Клиенты могут выбирать из функций, которые могут быть настроены в соответствии с требованиями конкретного приложения для защиты от несанкционированного доступа, незаконного копирования и других угроз безопасности, чтобы обеспечить постоянную целостность данных, ОС и микропрограмм.

Для получения дополнительной информации о флеш-продуктах ATP с поддержкой SecurStor посетите веб-сайт ATP или обратитесь к представителю ATP .

Разница между шифрованием и дешифрованием

Раньше мы понимали, что такое шифрование vs.Расшифровка, давайте сначала разберемся —

Что такое криптография?

Криптография используется для защиты данных во время связи. Это полезно для предотвращения доступа посторонних лиц или групп пользователей к конфиденциальным данным. Шифрование и дешифрование — две основные функции криптографии.

Сообщение, отправленное по сети, преобразуется в нераспознаваемое зашифрованное сообщение, известное как шифрование данных. На принимающей стороне полученное сообщение преобразуется в исходную форму, известную как расшифровка.

В этом руководстве вы изучите

Что подразумевается под шифрованием?

Шифрование — это процесс преобразования исходной информации в нераспознаваемую форму. Эта новая форма сообщения полностью отличается от исходного сообщения. Вот почему хакер не может прочитать данные, поскольку отправители используют алгоритм шифрования. Шифрование обычно выполняется с использованием ключевых алгоритмов.

Данные зашифрованы для защиты от кражи. Однако многие известные компании также шифруют данные, чтобы сохранить свою коммерческую тайну от конкурентов.

Процесс шифрованияЧто подразумевается под расшифровкой?

Расшифровка — это процесс преобразования закодированных / зашифрованных данных в форму, которая читается и понимается человеком или компьютером. Этот метод выполняется путем расшифровки текста вручную или с использованием ключей, используемых для шифрования исходных данных.

Процесс расшифровкиКЛЮЧЕВЫЕ РАЗЛИЧИЯ

- Шифрование — это процесс преобразования обычных данных в нечитаемую форму, тогда как дешифрование — это метод преобразования нечитаемых / закодированных данных в их исходную форму.

- Шифрование выполняется лицом, отправляющим данные в пункт назначения, но дешифрование выполняется лицом, получающим данные.

- Один и тот же алгоритм с одним и тем же ключом используется для обоих процессов шифрования-дешифрования.

Зачем использовать шифрование и дешифрование?

Вот важные причины для использования шифрования:

- Помогает защитить ваши конфиденциальные данные, такие как пароли и логин

- Обеспечивает конфиденциальность частной информации

- Помогает убедиться, что документ или файл не были изменены

- Процесс шифрования также предотвращает плагиат и защищает IP

- Полезно для сетевого взаимодействия (например, в Интернете) и там, где хакер может легко получить доступ к незашифрованным данным.

- Это важный метод, поскольку он помогает вам надежно защитить данные, к которым вы не хотите, чтобы кто-либо другой имел доступ.

Типы ключей

Симметричный ключ:

Шифрование с симметричным ключом — это алгоритмы, которые используют одни и те же криптографические ключи как для шифрования открытого текста, так и для дешифрования зашифрованного текста.

Асимметричный ключ:

Асимметричное шифрование использует 2 пары ключей для шифрования. Открытый ключ доступен любому, а секретный ключ доступен только получателю сообщения.Это загружает безопасность.

Открытый ключ:

Криптография с открытым ключом — это система шифрования, основанная на двух парах ключей. Открытые ключи используются для шифрования сообщений для получателя.

Закрытый ключ:

Закрытый ключ может быть частью пары асимметричных ключей открытый / закрытый. Его можно использовать в асимметричном шифровании, поскольку вы можете использовать один и тот же ключ для шифрования и дешифрования данных.

Общий ключ:

В криптографии предварительный общий ключ (PSK) — это общий секрет, который ранее был передан обеим сторонам, используя безопасный канал, перед его использованием.

Разница между шифрованием и дешифрованием

Разница между шифрованием и дешифрованием| Параметр | Шифрование | Расшифровка |

|---|---|---|

| Что такое | Это процесс преобразования обычных данных в нечитаемую форму. Это поможет вам избежать несанкционированного доступа к данным | Это метод преобразования нечитаемых / закодированных данных в их исходную форму. |

| Процесс | Всякий раз, когда данные пересылаются между двумя отдельными машинами, они автоматически шифруются с помощью секретного ключа. | Приемник данных автоматически позволяет преобразовать данные из кодов в исходную форму. |

| Место переоборудования | Человек, отправляющий данные по назначению. | Получатель получает данные и преобразует их. |

| Пример | Сотрудник отправляет необходимые документы своему руководителю. | Руководитель получает необходимые документы от своего сотрудника. |

| Использование алгоритма | Тот же алгоритм с тем же ключом используется для процесса шифрования-дешифрования. | Для шифрования и дешифрования используется единственный алгоритм с парой ключей, каждый из которых используется для шифрования и дешифрования. |

| Основная функция | Преобразование понятных для человека сообщений в непонятную и непонятную форму, не поддающуюся интерпретации. | Это преобразование непонятного сообщения в понятную форму, которую легко понять человеку. |

Сводка

- Криптография используется для защиты данных во время связи.

- Шифрование — это процесс преобразования исходной информации в нераспознаваемую форму.

- Расшифровка — это процесс преобразования закодированных / зашифрованных данных в форму, которая читается и понимается человеком или компьютером.

- Метод шифрования помогает защитить ваши конфиденциальные данные, такие как пароли и логин.

- Public, Private, Pre-Shared и Symmetric — важные ключи, используемые в криптографии.

- Сотрудник отправляет важные документы своему руководителю. Это пример метода шифрования.

- Менеджер получает важные зашифрованные документы от своего сотрудника, и их расшифровка является примером метода дешифрования.

Реализация шифрования и дешифрования данных в Python

Криптография — это процесс, который в основном используется для безопасной и надежной связи.Он работает с различными математическими концепциями и алгоритмами для преобразования закодированных данных в секретный код, который трудно декодировать. Он включает в себя процесс шифрования и дешифрования данных, например. Если мне нужно отправить кому-то свои личные данные по почте, я могу преобразовать информацию с помощью методов шифрования и отправить ее, с другой стороны, получатель расшифрует информацию, полученную с помощью методов дешифрования, и между ними не будет подделки данных.

Шифрованный текст — это данные или текст, которые зашифрованы в секретный код с использованием математического алгоритма, его можно расшифровать с помощью различных математических алгоритмов.Шифрование — это преобразование текста в секретное сообщение, технически известное как преобразование открытого текста в зашифрованный, а дешифрование — это преобразование зашифрованного текста обратно в открытый текст, чтобы только авторизованные пользователи могли расшифровать и использовать данные. Как правило, он использует ключ, известный как отправителю, так и получателю, чтобы они могли зашифровать и расшифровать текст.

Зарегистрируйтесь на наш предстоящий мастер-класс >>

Python имеет следующие модули / библиотеки, которые используются для криптографии, а именно:

- Криптография

- Простой склеп

- Hashlib: MD5 и SHA1 (наиболее защищенный)

В этой статье мы будем исследовать:

- Шифрование данных

- Расшифровка данных

- Библиотеки, используемые для криптографии

1.Криптография

Cryptography — это пакет python, который полезен при шифровании и дешифровании данных в python. Он предоставляет разработчикам Python криптографические рецепты.

Давайте исследуем криптографию и посмотрим, как с ее помощью шифровать и расшифровывать данные.

Реализация:

Сначала нам нужно установить библиотеку, используя pip install cryptography.

а. Импорт библиотеки

Функция Fernet используется для шифрования и дешифрования в криптографии.Давайте импортируем функцию Фернет из библиотеки.

из cryptography.fernet import Fernet

г. Создание ключа

Криптография работает с аутентификацией, для которой нам нужно будет сгенерировать ключ. Давайте определим функцию для генерации ключа и записи его в файл. Эта функция создаст ключевой файл, в котором будет храниться наш сгенерированный ключ.

# Генерация ключа и запись его в файл

def genwrite_key ():

ключ = Fernet.generate_key ()

с открытым ("пройти.key "," wb ") как key_file:

key_file.write (ключ) Эта функция создаст файл pass.key в вашем каталоге, как показано на изображении ниже.

г. Загрузка ключа

Ключ, сгенерированный выше, является уникальным ключом, и он будет использоваться в дальнейшем для всех процессов шифрования и дешифрования, поэтому, чтобы вызывать этот ключ снова и снова, давайте определим функцию для загрузки ключа всякий раз, когда это необходимо.

# Функция загрузки ключа

def call_key ():

return open ("пройти.ключ "," rb "). read () г. Шифрование данных

Следующим шагом будет передача сообщения, которое вы хотите зашифровать, в функции кодирования, инициализация класса Fernet и шифрование данных с помощью функции шифрования.

ключ = call_key () slogan = "Привет !! Добро пожаловать в AIM !!". encode () a = Фернет (ключ) coded_slogan = a.encrypt (слоган) печать (coded_slogan)

Как видите, мы успешно зашифровали данные.

e. Расшифровка данных

Сообщение будет дешифровано тем же ключом, который мы использовали для его шифрования, и с помощью функции decrypt.Расшифруем зашифрованное сообщение.

ключ = call_key () b = Фернет (ключ) decoded_slogan = b.decrypt (coded_slogan) печать (decoded_slogan)

Как видите, мы успешно декодировали сообщение. При использовании криптографии необходимо сохранить файл ключа в безопасности, чтобы декодировать сообщение, потому что, если ключ неуместен, сообщение / данные не будут декодированы.

Аналогично, модуль криптографии можно использовать для преобразования файлов данных / текста, нам просто нужно передать файл в аргумент и закодировать и декодировать его.

2. Простой склепЭто модуль python, который работает быстро и преобразует открытый текст в зашифрованный текст и зашифрованный текст в простой текст за секунды и с помощью всего одной строчки кода.

Реализация:

Сначала нам нужно установить библиотеку, используя, pip install simple-crypt

а. Загрузка библиотеки

из simplecrypt import encrypt, decrypt

г. Шифрование и дешифрование

Simple-crypt имеет две предопределенные функции шифрования и дешифрования, которые контролируют процесс шифрования и дешифрования.Для шифрования нам нужно вызвать функцию шифрования и передать ключ и сообщение для шифрования.

message = "Привет !! Добро пожаловать в AIM !!"

ciphercode = encrypt ('AIM', сообщение)

печать (шифрокод)

Точно так же мы можем вызвать функцию дешифрования и декодировать исходное сообщение из этого зашифрованного текста.

оригинал = расшифровать ('AIM', зашифрованный код)

печать (оригинал)

Здесь вы можете видеть, что мы использовали «AIM» в качестве пароля, и это то же самое для шифрования и дешифрования.

При использовании simple-crypt следует иметь в виду, что для шифрования и дешифрования должен быть предоставлен один и тот же ключ, в противном случае сообщения не будут декодированы обратно в исходное состояние.

3. ХашлибHashlib — это библиотека Python с открытым исходным кодом, используемая для кодирования, и она содержит большинство популярных алгоритмов хеширования, используемых крупными техническими фирмами в целях безопасности. Хеширование — это функция, которая принимает переменную длину в качестве входных данных и выдает последовательность выходных данных фиксированной длины. В отличие от модулей, рассмотренных ранее в Hashlib, декодирование — очень сложная и трудоемкая работа, поэтому хеширование считается наиболее безопасным и безопасным кодированием.

Смотрите такжеФункции Hashlib, которые мы рассмотрим, — это MD5 и SHA1

3,1 MD5Алгоритм / функция MD5 выдает 128-битное хеш-значение. Он преобразует строки в байты, чтобы они были приняты хешем. MD5 в основном используется для проверки целостности данных. Это предопределено в hashlib.

Реализация:

Нам нужно установить библиотеку hashlib, чтобы использовать MD5, pip install hashlib

а.Импорт библиотеки

импорт hashlib

г. Шифрование данных

Чтобы зашифровать данные, нам нужно передать сообщение / данные в функцию MD5, чтобы преобразовать их в байты. Здесь вы увидите, что мы введем «b» перед тем, как набрать сообщение, потому что оно преобразует строку в байты, чтобы она была принята хешем. Функция hexdigest закодирует сообщение и вернет закодированное сообщение как строку HEX.

encoded_message = hashlib.md5 (привет !! Добро пожаловать в AIM !! ') convert = encoded_message.hexdigest () печать (преобразовано)

Если мы не хотим, чтобы сообщение было закодировано в HEX-строке и отображалось в виде последовательности байтов, мы воспользуемся функцией дайджеста.

3. 2 SHA1

алгоритмы безопасного хеширования более безопасны, чем MD5. Это набор алгоритмов, таких как SHA1, SHA256 и т. Д. Он широко используется в криптографических приложениях.

Мы уже импортировали библиотеку hashlib, поэтому мы будем напрямую кодировать сообщение / данные с помощью SHA1.

Шифрование данных

Чтобы зашифровать данные, нам нужно передать сообщение / данные в функцию SHA1, чтобы преобразовать их в байты. Как и в случае с MD5, здесь вы также увидите, что мы будем вводить «b» перед вводом сообщения, потому что оно преобразует строку в байты, чтобы она была принята хешем. Функция hexdigest закодирует сообщение и вернет закодированное сообщение как строку HEX.

encoded_message = hashlib.sha1 (привет !! Добро пожаловать в AIM !! ') преобразовано = encoded_message.hexdigest () печать (преобразовано)

Подобно MD5, если мы не хотим, чтобы сообщение было закодировано в HEX-строке и отображалось в виде последовательности байтов, мы будем использовать функцию дайджеста.

Точно так же мы можем попробовать разные алгоритмы хеширования для кодирования / шифрования.

Заключение:В этой статье мы рассмотрели:

- Что такое криптография и как мы можем использовать ее для шифрования и дешифрования данных / сообщений?

- Мы узнали, как simple-crypt делает шифрование и дешифрование простой задачей с помощью всего одной строчки кода.

- Мы изучили наиболее безопасные и безопасные алгоритмы / функции для кодирования сообщений / данных и способы их реализации.

Присоединяйтесь к нашему серверу Discord. Станьте частью интересного онлайн-сообщества. Присоединиться здесь.

Подпишитесь на нашу рассылку новостей

Получайте последние обновления и актуальные предложения, поделившись своей электронной почтой.Цезарь Шифр в Python (Учебное пособие по шифрованию текста)

Криптография занимается шифрованием или кодированием части информации (в виде простого текста) в форму, которая выглядит бессмысленной и не имеет смысла в обычном языке.

Это закодированное сообщение (также называемое шифрованным текстом ) затем может быть декодировано обратно в простой текст предполагаемым получателем с использованием метода декодирования (часто вместе с закрытым ключом), передаваемого конечному пользователю.

Caesar Cipher — один из старейших методов шифрования, на котором мы сосредоточимся в этом руководстве, и реализуем то же самое в Python.

Хотя Caesar Cipher — это очень слабый метод шифрования и редко используется сегодня, мы делаем это руководство, чтобы познакомить наших читателей, особенно новичков, с шифрованием.

Считайте это «Привет, мир» криптографии.

Что такое шифр Цезаря?

Цезарь Шифр - это тип шифра подстановки, в котором каждая буква в простом тексте заменяется другой буквой в некоторых фиксированных позициях от текущей буквы в алфавите.

Например, если мы сдвинем каждую букву на три позиции вправо, каждая буква в нашем обычном тексте будет заменена буквой в трех позициях справа от буквы в простом тексте.

Давайте посмотрим на это в действии — давайте зашифруем текст «HELLO WORLD», используя сдвиг вправо на 3.

Таким образом, буква H будет заменена на K, E будет заменена на H, и так далее. Последним зашифрованным сообщением для HELLO WORLD будет KHOOR ZRUOG. В этой тарабарщине нет смысла, не так ли?

Обратите внимание, что буквы на краю, то есть X, Y, Z, обтекают и заменяются на A, B, C соответственно, в случае сдвига вправо. Точно так же буквы в начале — A, B, C и т. Д.будет оборачиваться в случае сдвига влево.

Правило шифрования Caesar Cipher может быть выражено математически как:

с = (х + п)% 26

Где c — это закодированный символ, x — это фактический символ, а n — количество позиций, на которые мы хотим сдвинуть символ x. Мы берем мод с 26, потому что в английском алфавите 26 букв.

Caesar Cipher в Python

Прежде чем мы погрузимся в определение функций для процесса шифрования и дешифрования Caesar Cipher в Python, мы сначала рассмотрим две важные функции, которые мы будем широко использовать в процессе — chr () и ord () .

Важно понимать, что алфавит в том виде, в каком мы его знаем, хранится в памяти компьютера по-разному. Компьютер сам по себе не понимает ни алфавита нашего английского языка, ни других символов.

Каждый из этих символов представлен в памяти компьютера с помощью числа, называемого кодом ASCII (или его расширением — Unicode) символа, которое является 8-битным числом и кодирует почти все символы, цифры и знаки препинания английского языка.

Например, заглавная буква «A» представлена числом 65, «B» — числом 66 и т. Д.Точно так же представление символов в нижнем регистре начинается с числа 97.

Поскольку возникла необходимость включения большего количества символов и символов других языков, 8-битного было недостаточно, поэтому был принят новый стандарт — Unicode , который представляет все символы, используемые в мире, используют 16 бит.

ASCII — это подмножество Unicode, поэтому кодировка символов ASCII в Unicode остается неизменной. Это означает, что буква «A» по-прежнему будет представлена числом 65 в Юникоде.

Обратите внимание, что специальные символы, такие как пробел »«, табуляция «\ t», символы новой строки «\ n» и т. Д.также представлены в памяти своим Unicode.

Мы рассмотрим две встроенные функции в Python, которые используются для поиска Unicode-представления символа и наоборот.

Функция ord ()

Метод ord () можно использовать для преобразования символа в его числовое представление в Юникоде. Он принимает один символ и возвращает число, представляющее его Unicode. Давайте посмотрим на пример.

c_unicode = ord ("с")

A_unicode = ord ("А")

print ("Unicode of 'c' =", c_unicode)

print ("Unicode of 'A' =", A_unicode) Вывод:

Функция chr ()

Так же, как мы могли преобразовать символ в его числовой Unicode с помощью метода ord (), мы делаем обратное i.е. найдите символ, представленный числом, с помощью метода chr ().

Метод chr () принимает число, представляющее Unicode символа, и возвращает фактический символ, соответствующий числовому коду.

Давайте сначала рассмотрим несколько примеров:

character_65 = chr (65)

character_100 = chr (100)

print ("Unicode 65 представляет", character_65)

print ("Unicode 100 представляет", character_100)

character_360 = chr (360)

print ("Unicode 360 представляет", character_360) Вывод:

Обратите внимание, что немецкая буква Ü (умляут) также представлена в Юникоде числом 360.

Мы также можем применить цепочку операций (ord, за которыми следует chr), чтобы вернуть исходный символ.

c = chr (ord ("Ũ"))

печать (с) Вывод: Ũ

Шифрование заглавных букв

Теперь, когда мы понимаем два основных метода, которые мы будем использовать, давайте реализуем технику шифрования заглавных букв в Python. Мы будем шифровать в тексте только символы верхнего регистра, а остальные оставим без изменений.

Давайте сначала посмотрим на пошаговый процесс шифрования заглавных букв:

- Определите значение сдвига, то есть количество позиций, которые мы хотим сдвинуть от каждого символа.

- Итерировать по каждому символу простого текста:

- Если символ в верхнем регистре:

- Вычислить позицию / индекс символа в диапазоне 0-25.

- Выполните положительный сдвиг , используя операцию по модулю.

- Найдите персонажа на новой позиции.

- Заменить текущую заглавную букву этим новым символом.

- Иначе, если символ не в верхнем регистре, оставьте его без изменений.

- Если символ в верхнем регистре:

Давайте теперь посмотрим на код:

shift = 3 # определение количества смен

text = "ПРИВЕТ, МИР"

encryption = ""

для c в тексте:

# проверяем, является ли символ заглавной буквой

если c.isupper ():

# найти позицию в 0-25

c_unicode = ord (с)

c_index = ord (c) - ord ("A")

# выполнить смену

new_index = (c_index + shift)% 26

# преобразовать в новый символ

new_unicode = new_index + ord («А»)

new_character = chr (новый_unicode)

# добавить к зашифрованной строке

encryption = encryption + new_character

еще:

# поскольку символ не в верхнем регистре, оставьте его как есть

шифрование + = c

print ("Обычный текст:", текст)

print ("Зашифрованный текст:", шифрование) Вывод:

Как мы видим, зашифрованный текст для «HELLO WORLD» — «KHOOR ZRUOG», и он совпадает с тем, к которому мы пришли вручную в разделе «Введение».

Кроме того, этот метод не шифрует пробел, и он продолжает оставаться пробелом в зашифрованной версии.

Расшифровка заглавных букв

Теперь, когда мы разобрались с шифрованием заглавных букв простого текста с помощью Ceaser Cipher, давайте посмотрим, как мы будем расшифровывать зашифрованный текст в простой текст.

Ранее мы рассмотрели математическую формулировку процесса шифрования. Давайте теперь проверим то же самое для процесса дешифрования.

х = (с - п)% 26

Значение обозначений остается таким же, как в предыдущей формуле.

Если какое-либо значение становится отрицательным после вычитания, оператор по модулю позаботится об этом и обернет его.

Давайте посмотрим на пошаговую реализацию процесса дешифрования, который будет более или менее обратным шифрованию:

- Определите количество сдвигов

- Итерируйте по каждому символу в зашифрованном тексте:

- Если символ является прописной буквой:

- Вычислить позицию / индекс символа в диапазоне 0-25.

- Выполните отрицательный сдвиг , используя операцию по модулю.

- Найдите персонажа на новой позиции.

- Заменить текущую зашифрованную букву этим новым символом (который также будет заглавной буквой).

- Иначе, если символ не заглавный, оставьте его без изменений.

- Если символ является прописной буквой:

Давайте напишем код для вышеупомянутой процедуры:

shift = 3 # определение количества смен

encrypted_text = "ХОР ЗРУОГ"

plain_text = ""

для c в encrypted_text:

# проверяем, является ли символ заглавной буквой

если c.isupper ():

# найти позицию в 0-25

c_unicode = ord (с)

c_index = ord (c) - ord ("A")

# выполняем отрицательный сдвиг

new_index = (c_index - сдвиг)% 26

# преобразовать в новый символ

new_unicode = new_index + ord («А»)

new_character = chr (новый_unicode)

# добавить к простой строке

простой_текст = простой_текст + новый_символ

еще:

# поскольку символ не в верхнем регистре, оставьте его как есть

простой_текст + = c

print ("Зашифрованный текст:", encrypted_text)

print ("Расшифрованный текст:", plain_text) Вывод:

Обратите внимание, как мы успешно восстановили исходный текст «HELLO WORLD» из его зашифрованной формы.

Шифрование чисел и знаков препинания

Теперь, когда мы увидели, как мы можем кодировать и декодировать заглавные буквы английского алфавита с помощью Caesar Cipher, возникает важный вопрос: а как насчет других символов?

А как насчет цифр? А как насчет специальных символов и знаков препинания?

Ну, исходный алгоритм Caesar Cipher не должен был иметь дело ни с чем, кроме 26 букв алфавита — ни в верхнем, ни в нижнем регистре.

Таким образом, типичный шифр Цезаря не шифрует знаки препинания или числа, а преобразует все буквы в нижний или верхний регистр и кодирует только эти символы.

Но мы всегда можем расширить существующее хорошее решение и настроить его в соответствии с нашими потребностями — это верно для любых задач в разработке программного обеспечения.

Итак, мы попробуем кодировать символы верхнего и нижнего регистра, как это делали в предыдущем разделе, пока мы проигнорируем знаки препинания, а затем мы также закодируем числа в тексте.

Для чисел мы можем выполнить шифрование одним из двух способов:

- Сдвиньте цифровое значение на ту же величину, что и буквы алфавита, т.е. для сдвига 3 цифра 5 становится 8, 2 становится 5, 9 становится 2 и так далее.

- Сделайте числа частью алфавита, т.е. после z или Z будет 0,1,2. до 9, и на этот раз наш делитель для операции по модулю будет 36 вместо 26.

Мы реализуем наше решение, используя первую стратегию.Кроме того, на этот раз мы реализуем наше решение как функцию, которая принимает значение сдвига (которое служит ключом в Caesar Cipher) в качестве параметра.

Мы реализуем 2 функции — cipher_encrypt () и cipher_decrypt ()

Давайте запачкаем руки!

Решение

# Функция шифрования

def cipher_encrypt (простой_текст, ключ):

encrypted = ""

для c в plain_text:

if c.isupper (): # проверьте, является ли это символом в верхнем регистре

c_index = ord (c) - ord ('А')

# сдвинуть текущий символ по позициям клавиш

c_shifted = (c_index + ключ)% 26 + ord ('A')

c_new = chr (c_shifted)

зашифрованный + = c_new

Элиф с.islower (): # проверяем, является ли это символом нижнего регистра

# вычтите unicode из 'a', чтобы получить индекс в диапазоне [0-25)

c_index = ord (c) - ord ('а')

c_shifted = (c_index + ключ)% 26 + ord ('a')

c_new = chr (c_shifted)

зашифрованный + = c_new

Элиф c.isdigit ():

# если это число, сдвинуть его фактическое значение

c_new = (int (c) + ключ)% 10

зашифрованный + = str (c_new)

еще:

# если здесь нет ни алфавита, ни числа, просто оставьте это так

зашифрованный + = c

вернуть зашифрованный

# Функция дешифрования

def cipher_decrypt (зашифрованный текст, ключ):

дешифрованный = ""

для c в зашифрованном тексте:

если c.isupper ():

c_index = ord (c) - ord ('А')

# сдвинуть текущий символ влево по позициям клавиш, чтобы получить его исходное положение

c_og_pos = (c_index - ключ)% 26 + ord ('A')

c_og = chr (c_og_pos)

расшифрованный + = c_og

elif c.islower ():

c_index = ord (c) - ord ('а')

c_og_pos = (c_index - ключ)% 26 + ord ('a')

c_og = chr (c_og_pos)

расшифрованный + = c_og

Элиф с.isdigit ():

# если это число, сдвинуть его фактическое значение

c_og = (int (c) - ключ)% 10

расшифрованный + = str (c_og)

еще:

# если здесь нет ни алфавита, ни числа, просто оставьте это так

расшифровано + = c

вернуть расшифрованный Теперь, когда мы определили две наши функции, давайте сначала воспользуемся функцией шифрования, чтобы зашифровать секретное сообщение, которое друг передает своему другу посредством текстового сообщения.

plain_text = "Приятель, приключенческая поездка по Канберре была такой веселой. Мы были так пьяны, что в конце концов позвонили в службу 911!"

ciphertext = cipher_encrypt (простой_текст, 4)

print ("Обычное текстовое сообщение: \ n", простой_текст)

print («Зашифрованный зашифрованный текст: \ n», зашифрованный текст) Вывод:

Обратите внимание, как все, кроме знаков препинания и пробелов, было зашифровано.

Теперь давайте посмотрим на зашифрованный текст, который полковник Ник Фьюри отправил на свой пейджер: « Sr xli gsyrx sj 7, 6, 5 — Ezirkivw Ewwiqfpi! ‘

Оказывается, это зашифрованный текст Цезаря, и, к счастью, мы получили ключ к этому зашифрованному тексту!

Давайте посмотрим, сможем ли мы раскрыть скрытое сообщение.

ciphertext = "Sr xli gsyrx sj 7, 6, 5 - Ezirkivw Ewwiqfpi!"

decrypted_msg = cipher_decrypt (зашифрованный текст, 4)

print ("Зашифрованный текст: \ n", зашифрованный текст)

print ("Расшифрованное сообщение: \ n", decrypted_msg)

Вывод:

В путь, Мстители!

Использование таблицы поиска

На этом этапе мы поняли процесс шифрования и дешифрования шифра Цезаря и реализовали его в Python.

Теперь посмотрим, как сделать его более эффективным и гибким.

В частности, мы сосредоточимся на том, как мы можем избежать повторных вычислений смещенных позиций для каждой буквы в тексте во время процесса шифрования и дешифрования, предварительно построив поисковую таблицу .

Мы также рассмотрим, как мы можем разместить любой набор определяемых пользователем символов, а не только буквы алфавита, в нашем процессе шифрования.

Мы также объединим процессы шифрования и дешифрования в одну функцию и примем в качестве параметра, какой из двух процессов пользователь хочет выполнить.

Что такое таблица поиска?

Таблица поиска — это просто отображение исходных символов и символов, которые они должны преобразовать в зашифрованном виде.

До сих пор мы перебирали каждую из букв в строке и вычисляли их смещенные позиции.

Это неэффективно, потому что наш набор символов ограничен, и большинство из них встречается в строке более одного раза.

Таким образом, вычисление их зашифрованной эквивалентности каждый раз, когда они возникают, неэффективно и становится дорогостоящим, если мы шифруем очень длинный текст, содержащий сотни тысяч символов.

Этого можно избежать, вычислив сдвинутые позиции каждого из символов в нашем наборе символов только один раз перед запуском процесса шифрования.

Итак, если есть 26 прописных и 26 строчных букв, нам понадобится только 52 вычисления один раз и немного места в памяти для хранения этого сопоставления.

Затем во время процесса шифрования и дешифрования все, что нам нужно будет сделать, это выполнить «поиск» в этой таблице — операцию, которая каждый раз быстрее, чем выполнение операции по модулю.

Создание таблицы поиска

Модуль Python string предоставляет простой способ не только создать таблицу поиска, но и преобразовать любую новую строку на основе этой таблицы.

Рассмотрим пример, в котором мы хотим создать таблицу из первых пяти строчных букв и их индексов в алфавите.

Затем мы использовали бы эту таблицу для перевода строки, в которой каждое из вхождений ‘a’, ‘b’, ‘c’, ‘d’ и ‘e’ заменяется на ‘0’, ‘1’, ‘2 ‘,’ 3 ‘и’ 4 ‘соответственно; а остальные символы остаются нетронутыми.

Мы будем использовать функцию maketrans () модуля str для создания таблицы.

Этот метод принимает в качестве своего первого параметра строку символов, для которой требуется перевод, и другой строковый параметр той же длины, который содержит сопоставленные символы для каждого символа в первой строке.

Давайте создадим таблицу для простого примера.

table = str.maketrans ("abcde", "01234") Таблица представляет собой словарь Python, в котором значения символов Unicode используются в качестве ключей, а соответствующие им сопоставления — в качестве значений.

Теперь, когда наша таблица готова, мы можем переводить строки любой длины, используя эту таблицу.

К счастью, переводом также занимается другая функция модуля str, называемая translate.

Давайте воспользуемся этим методом для преобразования нашего текста с помощью нашей таблицы.

text = "Альберт Эйнштейн, родившийся в Германии, был выдающимся физиком-теоретиком."

переведено = text.translate (таблица)

print ("Исходный текст: / n", текст)

print ("Переведенный текст: / n", переведено) Вывод:

Как видите, каждый экземпляр первых пяти строчных букв заменен их относительными индексами.

Теперь мы воспользуемся той же техникой для создания таблицы поиска для Caesar Cipher на основе предоставленного ключа.

Реализация шифрования

Давайте создадим функцию caesar_cipher () , которая принимает строку для шифрования / дешифрования, «набор символов», показывающий, какие символы в строке должны быть зашифрованы (по умолчанию используются строчные буквы) ,

ключ и логическое значение, показывающее, было ли выполнено дешифрование или нет (шифрование).

строка импорта

def cipher_cipher_using_lookup (текст, ключ, символы = строка.ascii_lowercase, decrypt = False):

если ключ <0:

print («ключ не может быть отрицательным»)

return None

n = len (символы)

если расшифровать == Истина:

key = n - ключ

table = str.maketrans (символы, символы [ключ:] + символы [: ключ])

translation_text = text.translate (таблица)

вернуть переведенный_текст Вот одна мощная функция!